Les actualités du Vendredi 06 septembre 2013 dans les métiers du web - Marmits.com - Reims

Si vous êtes sous Mac OSX et que vous avez essayé d'ouvrir un ENOOOORME fichier afin de l'éditer, le parcourir ou rechercher une donnée à l'intérieur, vous avez surement dû être confronté à un truc moche comme ça : Heureusement, la solution existe et s'appelle Hex Fiend. Ce soft est capable de gérer des fichiers […]

Si vous vous êtes déjà demandé à combien montait votre connexion ADSL ou fibre, vous êtes fatalement tombé sur le site Speedtest qui permet de connaitre approximativement son débit. Speedtest calcule le temps que mets un fichier stocké chez un hébergeur comme OVH, à parvenir jusqu'à vous. Les résultats ne sont pas à prendre comme […]

Voici la deuxième partie du guide sur le chiffrement que nous vous avons présenté la semaine dernière.

Ces derniers jours, les révélations distillées par Snowden n’ont fait que confirmer l’ampleur considérable des transgressions commises par la NSA : le protocole https est compromis, et même un certain type de chiffrement a été « cassé » depuis 2010…

Il est donc d’autant plus justifié de rechercher les moyens de se protéger de ces intrusions de la surveillance généralisée dans nos données personnelles. À titre d’introduction à notre chapitre de la semaine, j’ai traduit rapidement 5 conseils donnés ce vendredi par Bruce Schneier, spécialiste de la sécurité informatique, dans un article du Guardian. Il reconnaît cependant que suivre ces conseils n’est pas à la portée de l’usager moyen d’Internet…

1) Cachez-vous dans le réseau. Mettez en œuvre des services cachés. Utilisez Tor pour vous rendre anonyme. Oui, la NSA cible les utilisateurs de Tor, mais c’est un gros boulot pour eux. Moins vous êtes en évidence, plus vous êtes en sécurité.

2) Chiffrez vos communications. Utilisez TLS. Utilisez IPsec. Là encore, même s’il est vrai que la NSA cible les connexions chiffrées - et il peut y avoir des exploits explicites contre ces protocoles - vous êtes beaucoup mieux protégés que si vous communiquez en clair.

3) Considérez que bien que votre ordinateur puisse être compromis, cela demandera à la NSA beaucoup de travail et de prendre des risques - il ne le sera donc probablement pas. Si vous avez quelque chose de vraiment important entre les mains, utilisez un « angle mort ». Depuis que j’ai commencé à travailler avec les documents Snowden, j’ai acheté un nouvel ordinateur qui n’a jamais été connecté à l’internet. Si je veux transférer un fichier, je le chiffre sur l’ordinateur sécurisé (hors-connexion) et le transfère à mon ordinateur connecté à Internet, en utilisant une clé USB. Pour déchiffrer quelque chose, j’utilise le processus inverse. Cela pourrait ne pas être à toute épreuve, mais c’est déjà très bien.

4) Méfiez-vous des logiciels de chiffrement commerciaux, en particulier venant de grandes entreprises. Mon hypothèse est que la plupart des produits de chiffrement de grandes sociétés nord-américaines ont des portes dérobées utiles à la NSA, et de nombreuses entreprises étrangères en installent sans doute autant. On peut raisonnablement supposer que leurs logiciels ont également ce genre de portes dérobées. Les logiciels dont le code source est fermé sont plus faciles à pénétrer par la NSA que les logiciels open source. Les systèmes qui reposent sur une clé « secrète » principale sont vulnérables à la NSA, soit par des moyens juridiques soit de façon plus clandestine.

5) Efforcez-vous d’utiliser un chiffrement du domaine public qui devra être compatible avec d’autres implémentations. Par exemple, il est plus difficile pour la NSA de pénétrer les TLS que BitLocker, parce que les TLS de n’importe quel fournisseur doivent être compatibles avec les TLS de tout autre fournisseur, alors que BitLocker ne doit être compatible qu’avec lui-même, donnant à la NSA beaucoup plus de liberté pour le modifier à son gré. Et comme BitLocker est propriétaire, il est beaucoup moins probable que ces changements seront découverts. Préférez le chiffrement symétrique au chiffrement à clé publique. Préférez les systèmes basés sur le journal discret aux systèmes conventionnels à courbe elliptique ; ces derniers ont des constantes que la NSA influence quand elle le peut.

Type de menace

D’après Encryption Works

(contributeurs : audionuma, goofy, lamessen, Calou, Achille Talon)

La NSA est un puissant adversaire. Si vous êtes sa cible directe, il vous faudra beaucoup d’efforts pour communiquer en toute confidentialité, et même si ce n’est pas le cas, des milliards d’innocents internautes se retrouvent dans les filets de la NSA.

Bien que les outils et conseils présentés dans ce document soient destinés à protéger votre vie privée des méthodes de collecte de la NSA, ces mêmes conseils peuvent être utilisés pour améliorer la sécurité de votre ordinateur contre n’importe quel adversaire. Il est important de garder à l’esprit que d’autres gouvernements, notamment la Chine et la Russie, dépensent d’énormes sommes pour leurs équipements de surveillance et sont réputés pour cibler spécifiquement les journalistes et leurs sources. Aux États-Unis, une mauvaise sécurité informatique peut coûter leur liberté aux lanceurs d’alerte, mais dans d’autres pays c’est leur vie même que risquent à la fois les journalistes et leurs sources. Un exemple récent en Syrie a montré à quel point une mauvaise sécurité informatique peut avoir des conséquences tragiques.

Mais la modification de certaines pratiques de base peut vous garantir une bonne vie privée, même si cela ne vous protège pas d’attaques ciblées par des gouvernements. Ce document passe en revue quelques méthodes qui peuvent vous servir dans les deux cas.

Systèmes de crypto

Nous avons découvert quelque chose. Notre seul espoir contre la domination totale. Un espoir que nous pourrions utiliser pour résister, avec courage, discernement et solidarité. Une étrange propriété de l’univers physique dans lequel nous vivons.

L’univers croit au chiffrement.

Il est plus facile de chiffrer l’information que de la déchiffrer.

— Julian Assange, in Menace sur nos libertés : comment Internet nous espionne, comment résister

Le chiffrement est le processus qui consiste à prendre un message textuel et une clé générée au hasard, puis à faire des opérations mathématiques avec ces deux objets jusqu’à ce qu’il ne reste plus qu’une version brouillée du message sous forme de texte chiffré. Déchiffrer consiste à prendre le texte chiffré et sa clé et à faire des opérations mathématiques jusqu’à ce que le texte initial soit rétabli. Ce domaine s’appelle la cryptographie, ou crypto en abrégé. Un algorithme de chiffrement, les opérations mathématiques à réaliser et la façon de les faire, est un ensemble appelé « code de chiffrement ».

Pour chiffrer quelque chose vous avez besoin de la bonne clé, et vous en avez aussi besoin pour la déchiffrer. Si le logiciel de chiffrement est implémenté correctement, si l’algorithme est bon et si les clés sont sécurisées, la puissance de tous les ordinateurs de la Terre ne suffirait pas à casser ce chiffrement.

Nous développons des systèmes de cryptographie qui relèvent de problèmes mathématiques que nous imaginons difficiles, comme la difficulté à factoriser de grands nombres. À moins que des avancées mathématiques puissent rendre ces problèmes moins complexes, et que la NSA les garde cachées du reste du monde, casser la crypto qui dépend d’eux au niveau de la sécurité est impossible.

La conception des systèmes de chiffrement devrait être complètement publique. Le seul moyen de s’assurer que le code de chiffrement ne contient pas lui-même de failles est de publier son fonctionnement, pour avoir de nombreux yeux qui le scrutent en détail et de laisser les experts des véritables attaques à travers le monde trouver les bogues. Les mécanismes internes de la plupart des cryptos que nous utilisons quotidiennement, comme le HTTPS, cette technologie qui permet de taper son code de carte bancaire et les mots de passe sur des formulaires de sites internet en toute sécurité, sont totalement publics. Un attaquant qui connaît parfaitement chaque petit détail du fonctionnement du système de chiffrement ne réussira pas à le casser sans en avoir la clé. En revanche, on ne peut pas avoir confiance dans la sécurité d’une cryptographie propriétaire et dans son code sous-jacent.

Voici une question importante à se poser lors de l’évaluation de la sécurité d’un service ou d’une application qui utilise la crypto : est-il possible pour le service lui-même de contourner le chiffrement ? Si c’est le cas, ne faites pas confiance à la sécurité du service. Beaucoup de services comme Skype et Hushmail promettent un chiffrement « de bout en bout », mais dans la majorité des cas cela signifie aussi que les services eux-même ont les clés pour déchiffrer le produit. Le véritable chiffrement « de bout en bout » signifie que le fournisseur de service ne peut pas lui-même regarder vos communications, même s’il voulait le faire.

Un aspect important du chiffrement est qu’il permet bien plus que la protection de la confidentialité des communications. Il peut être utilisé pour « signer électroniquement » les messages d’une manière qui permette de prouver que l’auteur du message est bien celui qu’il prétend être. Il peut également être utilisé pour utiliser des monnaies numériques comme Bitcoin, et il peut être utilisé pour produire des réseaux qui permettent l’anonymat comme Tor.

Le chiffrement peut aussi servir à empêcher les gens d’installer des applications pour iPhone qui ne proviennent pas de l’App Store, à les empêcher d’enregistrer des films directement à partir de Netflix ou encore les empêcher d’installer Linux sur une tablette fonctionnant sous Windows 8. Il peut aussi empêcher des attaques de type « homme du milieu » (NdT : attaque consistant à intercepter les communications entre deux terminaux sans que ces derniers se doutent que la sécurité est compromise) d’ajouter des malwares pour compromettre les mises à jour légitimes de logiciels.

En bref, le chiffrement englobe de nombreux usages. Mais ici nous nous contenterons de regarder comment nous pouvons l’utiliser pour communiquer de façon sécurisée et privée.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

Freelancing is a minefield, and if you don’t traverse it properly you can find yourself in real trouble, fast. Just browse through any freelance advice board and you’ll see hundreds of horror stories: clients who won’t pay, clients who steal work, clients who demand unreasonable scope-creep, even clients who’ll sue you. But that doesn’t mean [...]![]()

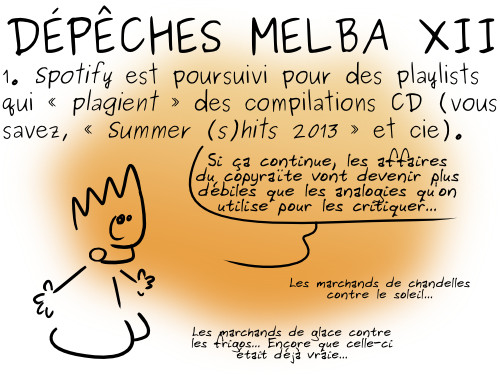

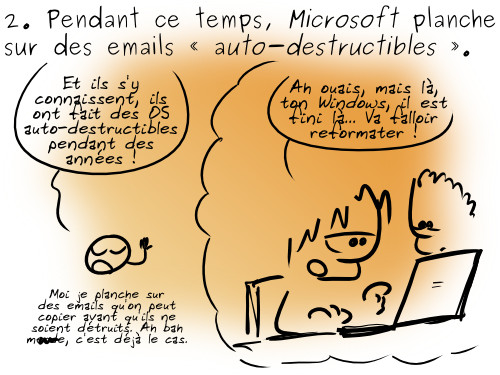

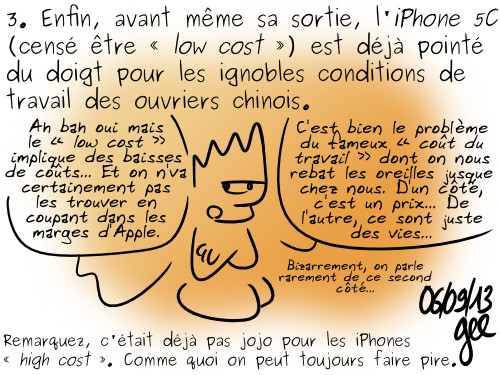

Sources (Numerama) :

- Spotify poursuivi pour des playlists qui copient des compilations

- Microsoft veut rendre les e-mails autodestructibles

- L’iPhone 5C déjà dénoncé par China Labor Watch

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

Une start-up, c’est… » une société pensée pour grandir vite ». C’est la définition de Paul Graham. Paul...

Près de 48,7 millions de Français se sont rendus sur le site de leur banque en juillet 2013. Sans trop de surprise, ce sont les banques traditionnelles qui dominent ce classement au sein duquel ne figure aucun pure player.

Près de 48,7 millions de Français se sont rendus sur le site de leur banque en juillet 2013. Sans trop de surprise, ce sont les banques traditionnelles qui dominent ce classement au sein duquel ne figure aucun pure player.![]()

Le film de Paul Verhoeven sorti en 1987 verra son remake sortir le 5 février 2014. En effet, la bande annonce de la nouvelle version de Robocop vient d'être diffusée lors de la Comic Con de San Diego et j'avoue que je ne sais pas quoi en penser. Le relooking de Robocop est compréhensible car […]

Newkia, créé par un ancien CEO de Nokia, veut montrer ce qu’aurait donné un smartphone de la marque finlandaise sous Android. De quoi réjouir les fans de Nokia pro-Android.

Mes amis, le 20, 21 et 22 septembre, il va se passer quelque chose d'énorme au Parc Floral de Paris ! Il s'agit du Tokyo Crazy Kawaii ! Rien que le nom, ça promet ! Vous l'aurez compris, il s'agit d'un festival de musique qui rassemblera de nombreux artistes japonais comme Anna Tsuchiya, Shonen Knife, […]

Le réseau social ne facilite pas la tâche à ceux qui voudraient rester incognito. Mais voici la solution.

Le réseau social ne facilite pas la tâche à ceux qui voudraient rester incognito. Mais voici la solution.![]()

UI kits are a great way to kick-start a user interface design. The best ones feature the most common elements required by developers. Most importantly, UI kits avoid the dreaded ‘blank screen’, giving you a jumping off point for your own innovations. It’s rare however that you find a UI kit that is neutral enough [...]![]()

En moyenne sur le mois, les mobinautes ont consulté 6,2 applications et ont visité 33,7 sites distincts. Médiamétrie...

Outil gratuit pour calculer le nombre de partages d'une page web sur Google+ J'ai amélioré mon outil d'analyse des partages sur les réseaux sociaux en détaillant le nombre de fois qu'une URL a été partagée sur Google+, en plus d'indiquer le nombre de +1 qu'elle a reçus.Outil : calcul du nb de partages d'une page […]

Cet article écrit par Olivier Duffez a été publié sur Outil : calcul du nb de partages d'une page web sur Google+

ExplainShell est le genre de petit site à bookmarker si vous vous mettez à Linux. Si vous cherchez un peu d'aide sur le net, vous êtes surement tombé sur des conversations passionnantes d'initiés qui se répondent à grands coups de lignes de commandes ésotériques remplies de paramètres louches. Mais comment savoir si telle ou telle […]

Monocle est un accessoire rétro qui pourra vous servir à téléphoner et à diffuser du son. Ce gadget se veut avant tout original par son esthétique bien marquée.

Windows 8 convient particulièrement bien aux PC "hybrides", ces ultrabooks à écran tactile, à mi-chemin entre l'ordinateur portable et la tablette. Voici 12 modèles, et autant d'alternatives à la tablette Surface de Microsoft.

Windows 8 convient particulièrement bien aux PC "hybrides", ces ultrabooks à écran tactile, à mi-chemin entre l'ordinateur portable et la tablette. Voici 12 modèles, et autant d'alternatives à la tablette Surface de Microsoft.![]()

On pourrait penser que c’est une mode, mais le design thinking est bel et bien né dans...

Il y avait une période dans la Silicon Valley où les VCs n'aimaient pas l’idée de start-up fondées par des couples. Ces jours-ci, le monde des start-up semble renouer avec un air de romance...

Il y avait une période dans la Silicon Valley où les VCs n'aimaient pas l’idée de start-up fondées par des couples. Ces jours-ci, le monde des start-up semble renouer avec un air de romance...![]()

Lorsque les volumes de données augmentent, le coût de gestion de l'environnement de stockage devient un facteur très préoccupant. Le software defined storage en mode open source, qui repose sur des serveurs standards, apporte à la fois prédictibilité et maîtrise des coûts.

Lorsque les volumes de données augmentent, le coût de gestion de l'environnement de stockage devient un facteur très préoccupant. Le software defined storage en mode open source, qui repose sur des serveurs standards, apporte à la fois prédictibilité et maîtrise des coûts.![]()

FrenchWeb organise le 17 septembre prochain un atelier en ligne consacré à la gestion des réseaux sociaux...

Il n’y a qu’à les clipser sur de dos d’un smartphone : Sony présente aujourd’hui à l’IFA...

Une étude redore un peu plus le blason du jeu vidéo en montrant les effets positifs que l'activité peut avoir sur les capacités cérébrales de personnes âgées.

L'application de reconnaissance musicale Shazam dépasse le 10 milliards de tags et génère maintenant 10% des achats de musique en ligne.

In one form or another, public service announcements (or advertisements) have been with us for well over a hundred years. They have as their chief objective the goal of educating the general public in order to raise awareness on a multitude of social issues; from cancer and global warming to domestic violence and drug abuse. [...]![]()

L'article 5 conseils pour améliorer la gestion de ses réseaux sociaux est la propriété de WebLife sur WebLife - Actualités internet, high-tech & startups.

Rassurez-vous, nous n'allons pas parler du dieu de la foudre mais d'une imprimante 3D qui est également un scanner 3D et un fax 3D.

Une application en ligne très simple pour créer des nuages de mots à partir d'une liste : choix de la police, d'une palette de couleurs et d'une disposition avant une sauvegarde en JPEG.

Depuis les révélations d'Edward Snowden, Google, Microsoft et de nombreux autres fournisseurs IT tentent de se racheter une crédibilité. Transparence et nouvelles techniques de chiffrement sont les cartes qu'ils abattent.

Depuis les révélations d'Edward Snowden, Google, Microsoft et de nombreux autres fournisseurs IT tentent de se racheter une crédibilité. Transparence et nouvelles techniques de chiffrement sont les cartes qu'ils abattent.![]()

l60 millions d’inscrits dont 4 millions d’abonnés, 25 millions de titres et le double de playlists… Le...

Derniers chiffres et coulisses photos du site de streaming qui fête ses 6 ans. Deezer revendique aujourd’hui...

Fiddler is a free web debugging proxy that works regardless of browser, system, or platform. You can monitor, inspect, and debug traffic, manipulate and edit web sessions, test your site or app’s performance, and more.

Du 16 Septembre au 12 Octobre, 4 start-ups vont s’exposer dans la vitrine d’une boutique située dans le 3ème arrondissement de Paris. Annonce des 4 finalistes.

Dash est un petit robot qui reprend les concepts de l'origami : c'est vous qui devrez le plier et l'assembler.

Featuring multi-layer parallax and sophisticated animations this is Mindworks new website.

Une extension pour Chrome qui ajoute un menu dans la barre d'outils du navigateur qui mémorise tous les onglets qui ont été fermés et que l'on peut rouvrir.

L'article Google : Leônidas da Silva et sa bicyclette en doodle est la propriété de Baptiste sur WebLife - Actualités internet, high-tech & startups.

Hier pendant mes aventures extra conjugales avec MySQL, j'ai trouvé une petite astuce qui permet d'extraire une base précise d'un fichier de dump qui contient toutes les bases de votre serveur (le fameux all-databases). Si cela vous intéresse, voici comment faire... Vous allez voir, c'est très simple. Pour importer une seule base à partir d'un […]

Les Journées du Patrimoine Des Startups, ce sont 3 journées portes ouvertes pour découvrir le monde des start-ups françaises.

Une extension très légère pour le navigateur Firefox pour visualiser automatiquement les vidéos en HD sur YouTube. Les caractères &hd=1 sont ajoutés aux URLs sur YouTube.

Au Royaume-Uni, les députés et autres membres du staff auraient effectué plus de 300 000 tentatives de connexions à des sites classés pornos, entre mai 2012 et juillet 2013.

Sponsors

Une nouvelle mise à jour de l’application iPlayer pour Android de la BBC va permettre aux utilisateurs de streamer mais également de télécharger les émissions de la chaîne sur un smartphone.

Sponsors

L'article Firefox : Nouveautés pour la vue adaptative (responsive) est la propriété de Baptiste sur WebLife - Actualités internet, high-tech & startups.

Line25 Sites of the Week is a weekly roundup of the most outstanding website designs that I stumble across during my every day browsing. In this week’s collection, we have designs from Activate Media, Moving Things Design Company, Josef Kjaergaard, Studio MPLS and Dunked. Activate Media View the website Moving Things Design Company View the […]

Le « Quechua Phone 5″ en test auprès du public aujourd’hui La marque du groupe Oxylane, qui veut...

En 2004, Thibault Lemay est étudiant en informatique. Il développe son premier site internet d’échanges linguistiques. C’était...

Very usefull script when your tabs do not fit in a single row. This script takes the not fitting tabs and makes a new dropdown tab. In the dropdown there […]

Stretch Gallery is a XML Canvas Gallery that allows you to create a nice portfolio gallery with some nice effects and customization settings.

The utSticker component lets you move and rotate a DOM Node on top of other elements, to add a sticker into your Expression. This component manages its data automatically by […]