Les actualités du Mardi 08 octobre 2013 dans les métiers du web - Marmits.com - Reims

After going through a successful weight-loss experience, Riyadh-based designer Adelbanfeel decided to add a few extra pixels to some of the most well known fast food logos in the world, all in order to help him avoid eating in those places again. The series was more than appropriately entitled “That’s How I See It”, and [...]![]()

L'établissement bancaire adopte le cloud pour la gestion des talents et l'e-learning. Les coûts de maintenance ont pu être nettement revus à la baisse.

L'établissement bancaire adopte le cloud pour la gestion des talents et l'e-learning. Les coûts de maintenance ont pu être nettement revus à la baisse.![]()

Le cloud souverain améliore ses performances serveur d'un mois sur l'autre, et Azure dans une moindre mesure. Les prix des acteurs demeurent inchangés comparé au mois précédent.

Le cloud souverain améliore ses performances serveur d'un mois sur l'autre, et Azure dans une moindre mesure. Les prix des acteurs demeurent inchangés comparé au mois précédent.![]()

Suite au salon E-Commerce Paris 2013, retour sur les problématiques clé soulevées par les marketers du e-commerce autour de la valorisation des leviers marketing, des méthodes d'attribution, de la rentabilité des clients et de leur fidélisation.

Suite au salon E-Commerce Paris 2013, retour sur les problématiques clé soulevées par les marketers du e-commerce autour de la valorisation des leviers marketing, des méthodes d'attribution, de la rentabilité des clients et de leur fidélisation.![]()

Cet article fait suite à mon précédent sur comment nettoyer tous les indésirables d’un seul coup mais aussi les plaintes de nombreux sur twitter concernant l’afflux de spam. On va faire dans le concret et l’automatique grâce à notre cher ami iMacros. Au menu du jour: ajouter une liste de mots / sites /IP indésirables

lire la suite

The post Bloquer les spammeurs WP et nettoyer leurs traces appeared first on Visibilité Référencement.

Richard Stallman a publié un article important dans le magazine Wired à l’occasion des 30 ans du projet GNU. Article proposé par framablog, qui l'a traduit collaborativement avec la relecture attentive du groupe de travail « trad-gnu » de l’April et l’accord final de Richard Stallman.

La solution de portail Liferay a été nommée par le cabinet Gartner « Leader » dans la catégorie « portails horizontaux ».

Les acteurs Ellen Page et Willem Dafoe sont à l'affiche du tout nouveau jeu signé Quantic Dream. Beyond : Two Souls se situe bien à mi-chemin entre le cinéma et le jeu vidéo. Pari réussi pour cette grosse production réservée à la PS3 ?

Cette seconde version de maintenance de la branche 4.0 de la solution de portail résout 132 problèmes.

Oro lance la version 1.0.0-Beta1 d'OroCRM (outil de gestion de la relation client intégrant des fonctions spécifiques au e-commerce) et d'OroPlatform (plate-forme permettant le développement rapide d'applications personnalisées).

Google et Hewlett-Packard ont annoncé ce mardi un nouveau Chromebook de 11 pouces. Celui-ci tournera sous le système...

Selon les bruits qui courent, HTC préparerait aussi un smartphone muni d'un "touch ID" qui, comme l’iPhone 5S, pourra scanner vos empreintes digitales.

Piratage sur internet : rien qu’au mois de septembre, Google a reçu plus de 21 millions de demandes de blocage d’URLs sur ses résultats de recherche.

Le widget photo Dronestagram est disponible. Il permet d'afficher un module sur son site contenant une sélection de photos aériennes extraites du site, selon différents critères. Servez-vous c'est cadeau !

Sticker Mule is a kick ass service that lets you design and have printed premium quality stickers for business, promotions or just plain ole fun. All kinds of shapes and sizes are on offer; you can buy bumper stickers, iPhone decals or just custom die-cut stickers to stick where ever you choose.As well as stickers, [...]![]()

L'article iOS 7 : Google Chrome, la navigation privée défectueuse est la propriété de Baptiste sur WebLife - Actualités internet, high-tech & startups.

Après avoir séduit les plus grands sites marchands américains, le service de production et de publication de vidéos e-commerce se lance en France.

Après avoir séduit les plus grands sites marchands américains, le service de production et de publication de vidéos e-commerce se lance en France.![]()

Le nombre de consultations d'email sur mobiles ne cesse d'augmenter. Il est donc important d'adapter leur design pour garantir un bon affichage sur desktop et mobile. Voyons par l'exemple comment y parvenir.

- Notre blog de veille / Clever Garden, Clever Age, Responsive web design, EmailingSur Mac OSX, il existe un mécanisme de chiffrement qui permet de protéger certains exécutables système comme le "Dock.app" ou le "Finder.app" afin d'éviter que des malwares viennent les infecter. Heureusement, même avec ce chiffrement OSX sait déchiffrer et exécuter ces binaires en toute transparence pour l'utilisateur. Top quoi ! Sauf que les créateurs de […]

Cet article Comment rendre indétectable un malware sous OSX est apparu en premier sur Korben.

Faire votre shopping dans les boutiques les plus chics de Barcelone, de Paris ou de Milan sans...

Pour recruter sur les réseaux sociaux, une startup bordelaise lance une extension Google Chrome « magique » Dokker Recruit lance une extension Google Chrome pour sauvegarder automatiquement les profils de réseaux sociaux Que faire d’un profil qu’on a identifié sur l’un des nombreux réseaux sociaux? L’ajouter à ses favoris de navigateur, prendre une copie d’écran, [...]

One of the reasons that freelancing attracts so many people is the ease of entry. With a computer and a few basic programs anyone can learn enough to put together websites and start working as a freelancer. It can be be debated (and it has been) whether this is good or bad for the industry as a whole, but the fact is that there are a lot of freelancers out there, part-time and full-time, that don't have loads of experience as a designer. However, just because it's easy to enter the market as a freelancer doesn't mean that it's easy to find and retain clients, do build quality websites, and to make a living from your work. Many freelancers start out with high hopes, only to be discouraged by the reality that they find in their work. With so many other freelancers and design studios out there, one of the most important things that an inexperienced freelancer needs to develop is confidence in themselves and their work.

Chaque jour à 13h, Frenchweb, en partenariat avec Stardust, spécialiste du test d’applications mobiles, vous présente une application mobile. Soumettez...

Un titre à la Schwarzy pour vous faire part de mon état d'esprit alors que Presse-citron évolue, et va encore évoluer, à l'occasion d'une réorganisation, ou plutôt d'une organisation en cours (la réorganisation c'est quand on est déjà organisé). Quelques annonces seront faites à ce sujet dans les prochains jours, et franchement, je crois qu'elles sont plutôt sympathiques.

bonjour

voici ma petite question du jour..c'est pas compliqué mais pour moi oui

je possede donc un site sous wp...hébergé chez 1&1..fait avec une application clickandbuild

il marche dpuis 2 ans...

mais au fil du temps quelques bug au niveau des plugins..

donc je vais changer de thème..et jai 2 facons de procéder...

1er sur cette install existante...sauf que j'ais pas accés a la base de donnée et que je peut pas intervenir sur les fichiers

mais je m'en passe..

2eme

je fais une autre install sur le meme serveur avec une nouvelle base et une nouvelle version wp

en conservant l'url...

j'ai tous les accés

question

est ce que google considérera que c'est un nouveau site...??

et est ce que je doit remettre les anciennes balises analytic et google webmaster..?,

ou bien refaire une nouvelle vérification chez google,et remettre des nouvelles balises

merci a vous

si jai pas poster dans la bonne section merci de déplacer

Comment protéger vos écrans ? Entre téléphones portables et ordinateurs, la plupart des objets qui nous entourent relèvent du multimédia. Aujourd’hui, vous pouvez même lire vos bouquins préférés sur les tablettes prévues à cet effet. En quelques années, nos habitudes ont fondamentalement changé et nos sacs et poches sont chargés d’appareils numériques en tout genre. [...]

One of the hardest parts of starting your business or freelancing is trying to figure out what you should charge. Years ago after accepting pennies on the dollar for work, I decided I wanted to get really serious about freelancing. I wanted to dive in headfirst and never look back. But I didn’t know what [...]![]()

L’Institut Edgar Quinet vient d’éditer son baromètre mensuel, un indicateur de la présence des collectivités territoriales sur les réseaux...

Je teste depuis quelques jours un jeu très attendu baptisé Hearthstone. Il s'agit du nouvel opus de Blizzard, qui devrait sortir prochainement. Attention, rien à voir avec le gameplay d'un Diablo ou d'un World of Warcraft. Ici Blizzard vise le jeu de carte en ligne un peu comme les Magic, mais sur l'ordi et en […]

Cet article Hearthstone – Des clés beta rien que pour vous est apparu en premier sur Korben.

Selon Bloobmerg, Microsoft négocierait avec le taïwanais HTC afin de proposer des licences Windows Phone à un...

Ces dernières années, la tendance est à la personnalisation. Il n’y a qu’à observer ce qui se passe autour de nous pour comprendre que les objets qui nous entourent deviennent eux aussi de plus en plus personnalisable. De la voiture (je pense à une célèbre marque qui propose un modèle de voiture au design personnalisable…) [...]

Une astuce de manipulation pour le navigateur Chrome pour déplacer dans une fenêtre une sélection d'onglets qu'ils soient contigus ou non contigus afin de les juxtaposer.

If you need to create interactive time-series graphs for your website or app, then check out Rickshaw. It includes renderers, legends, hovers, range selectors, and more, and is built on d3.js so graphs are drawn in standard SVG with CSS styling.

Je suis en train de re-paramétrer des backups depuis mon NAS avec Rsync et du coup, j'ai autorisé une clé SSH afin de ne pas avoir de mot de passe à entrer (et pouvoir mettre la commande Rsync dans un cron). Voici donc la procédure quick&dirty que j'ai utilisée pour le jour où vous aurez […]

Cet article Login SSH sans mot de passe est apparu en premier sur Korben.

Ce que j’aime chez Mozilla va bien au delà du code… Le témoignage enthousiaste et caractéristique d’un contributeur.

Ce ne sont pas les développeurs sur des projets non libres qui peuvent en dire autant.

Ce que j’aime chez Mozilla

Mihnea Dobrescu-Balaur - 6 octobre 2013 - Blog personnel

(Traduction : Asta, Penguin, goofy, Isammoc, FF255, nclm, GregR, greygjhart, Isammoc)

Je me suis pas mal impliqué pour Mozilla ces derniers temps et, entre mon dernier stage et le MozSummit de ce week-end, plusieurs pensées ont commencé à germer à propos de ce que j’aime le plus à son sujet. Ne perdez pas de vue que ces mots traduisent uniquement mes impressions.

Quand je parle de Mozilla aux gens, ils pensent en général « ah, Firefox ! ». Même si Firefox est notre projet le plus populaire actuellement, Mozilla représente bien plus que ça ; voici pourquoi j’écris cela.

Tout commence avec notre mission qui, comme Mitchell l’a expliqué au Summit, peut être réduite à trois principes de base :

- Le Web doit être ouvert : Internet est une source d’information publique qui doit être ouverte et accessible à chacun dans le monde entier.

- Le Web doit être compatible : les gens ne doivent pas être enfermés dans un écosystème et doivent pouvoir utiliser la technologie qu’ils préfèrent pour accéder à Internet.

- Le Web doit être nôtre : les gens doivent avoir la possibilité de façonner leur expérience d’Internet et de contribuer à son contenu sans demander la permission à une instance centrale.

Il n’y a rien ici concernant les performances de JavaScript, le temps de démarrage des app, la fluidité du défilement ou d’autres mots à la mode ; bien que ceux-ci ne soient clairement pas ignorés, cela montre que Mozilla a des priorités différentes.

À chaque fois que je vois une démo ou que je lis un sujet sur un nouveau projet en cours, je suis impressionné de voir à quel point les gens recherchent la standardisation et maintiennent le choix de l’utilisateur au premier plan à tout moment. Cela montre encore que nous ne sommes pas dans une course à la fonctionnalité, essayant de nous démarquer au travers de fonctionnalités que les autres n’ont pas. Si vous avez fait attention aux principes, vous saurez que c’est en fait impensable… Le Web doit être compatible, vous vous souvenez ?

La mission est ce qui guide la communauté. Je pense que nous avons là une communauté fantastique : développeurs, designers, testeurs, reps (NdT : des « représentants » Mozilla bénévoles qui organisent des événements), travaillant tous ensemble pour s’assurer, et là encore pour paraphraser Mitchell, qu’Internet soit ce que le monde a besoin qu’il soit. Contrairement à d’autres projets, où la communauté environnante ne joue qu’un (petit) rôle de soutien mineur, Mozilla telle qu’on la connaît ne serait pas pareille sans sa cohorte de volontaires.

Outre Firefox, nous travaillons sur d’autres projets qui rendent le Web plus accessible et le font avancer. Firefox OS et Webmaker me viennent à l’esprit. Firefox OS rapproche Internet des personnes qui n’ont pas actuellement de smartphone. En même temps, il fait avancer les technologies Web en procurant un support semblable à celui que les développeurs sur des plateformes fermées, propriétaires à travers des applications natives peuvent avoir. Webmaker a pour objet de forger notre Internet - il permet aux gens de contribuer au Web avec leur propre contenu.

Avec sa mission, ses supers volontaires et ses projets tournés vers la communauté, Mozilla est différente. Elle est spéciale. C’est quelque chose que beaucoup n’auraient pas pensé possible. Il n’y a pas si longtemps, personne n’aurait pensé qu’un logiciel libre, gratuit et open source puisse atteindre une part de marché significative. Firefox l’a fait et il a été le facteur déterminant pour qu’aujourd’hui nous ayons d’autres options que simplement Internet Explorer pour fureter sur le Web. Et c’est grâce à son influence déterminante que nous en sommes arrivés à disposer d’autres choix que seulement Internet Explorer pour naviguer sur le Web.

Notre communauté démontre qu’un groupe de gens dispersés à travers le monde peut faire du beau travail ensemble. Firefox OS amène le Web encore plus loin, plus proche des terminaux mobiles de plus en plus populaires. Tout cela et bien d’autres choses encore est réalisé en toute transparence par des contributeurs passionnés. Comment ne pas l’aimer !?

Crédit photo : Beyond the Code

Selon une étude de l’ONU, 2.7 milliards de personnes, soit 40 % de la population du globe, seront connectées à internet d’ici à la fin de l’année.

A bi-weekly illustrative exercise in making new and old watches come to life.

Twitter est en train de tester un système d'actions rapides dans Gmail et pour certains internautes.

L'article iPhone : Test de rapidité des versions 5S, 5C, 5, 4S, 4, 3Gs, 3G et 2G est la propriété de Romain sur WebLife - Actualités internet, high-tech & startups.

Une application en ligne pour créer un dossier public disponible via une connexion Internet. Les contributeurs disposent d'un accès complet au dossier via une URL.

Le moteur permettra d’avoir accès à plus de 15 000 journalistes et 5 000 blogueurs français. Afin...

- Youmiam souhaite simplifier le partage de recettes.

Un programme gratuit en français et sans publicités pour effectuer des conversions entre les devises monétaires et les unités de mesure : durée, volume, aire, données informatiques...

L'article Débits Internet : Le gouvernement va réprimander ! est la propriété de Romain sur WebLife - Actualités internet, high-tech & startups.

Tridiv est un site développé par le français Julian Garnier qui permet de créer grâce à une interface assez simple à prendre en main, des formes 3D en CSS. L'éditeur se décompose en 4 vues. Celle en 3D et les 3 vues x, y et z sur laquelle vous pouvez placer des cubes, des cylindres, […]

Cet article Tridiv – Un éditeur 3D en CSS est apparu en premier sur Korben.

Smile publie, pour la seconde année consécutive, une enquête sur la pénétration, l'usage et l'appréciation des CMS open source dans les entreprises et organisations françaises. WordPress, Drupal et Joomla font partie du trio de tête, avec des variantes selon la taille de l'entreprise.

Nous connaissons tous cette fameuse remarque qui nous fait tant culpabiliser : "comment ça tu télécharges ? Mais tu n'as pas honte ? Tu tues la musique. Oui, tu m'as bien entendu, tu tues les artistes". Et si ce n'était pas totalement vrai ?

Sponsors

Sponsors

Beats Music ouvrira ses portes aux Etats-Unis au cours de ces prochains mois, bien décidé à en découdre avec Spotify, Deezer et tous les autres.

L'article Samsung : Un nouveau capteur photo deux fois plus performant est la propriété de Romain sur WebLife - Actualités internet, high-tech & startups.

L'article Microsoft Security Essentials : Déprécié par Microsoft… est la propriété de Romain sur WebLife - Actualités internet, high-tech & startups.

La revue de presse en un coup d’oeil… Partech lève 160 millions, et se lance dans l’amorçage...

Gagner de l'argent en prenant des photos avec son iPhone, c'est possible avec Fotolia Instant.

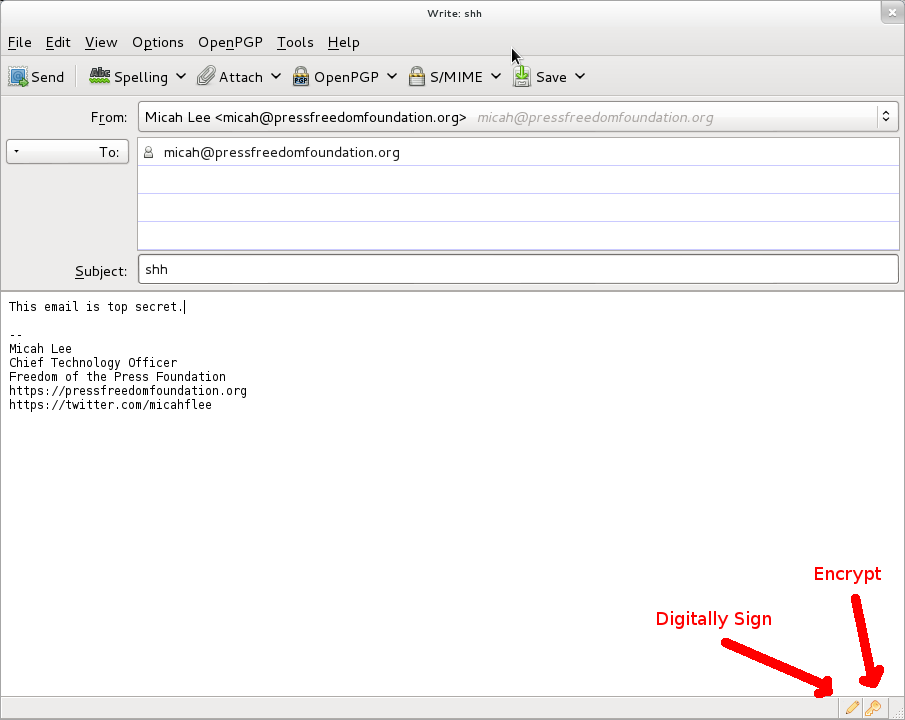

Le chiffrement du courriel avec PGP (Pretty Good Privacy)

En 1991, Phil Zimmermann a développé un logiciel de chiffrement des courriels qui s’appelait PGP, destiné selon lui aux militants anti-nucléaires, pour qu’ils puissent organiser leurs manifestations.

Aujourd’hui, PGP est une entreprise qui vend un logiciel de chiffrement propriétaire du même nom. OpenPGP est le protocole ouvert qui définit comment fonctionne le chiffrement PGP, et GnuPGP (abrégé en GPG) est le logiciel libre, 100% compatible avec la version propriétaire. GPG est aujourd’hui beaucoup plus populaire que PGP parce que tout le monde peut le télécharger gratuitement, et les cyberphunks le trouvent plus fiable parce qu’il est open source. Les termes PGP et GPG sont fréquemment employés l’un pour l’autre.

Malheureusement, PGP est notoirement difficile à utiliser. Greenwald en a donné l’exemple quand il a expliqué qu’il ne pouvait pas dans un premier temps discuter avec Snowden parce que PGP était trop difficile à installer.

Paires de clés et trousseaux

Comme pour l’OTR, chaque utilisateur qui souhaite envoyer ou recevoir des messages chiffrés doit générer sa propre clé PGP, appelée paire de clés. Les paires de clés PGP sont en deux parties, la clé publique et la clé privée (secrète).

Si vous disposez de la clé publique de quelqu’un, vous pouvez faire deux choses : chiffrer des messages qui ne pourront être déchiffrés qu’avec sa clé privée, et vérifier les signatures qui sont générées avec sa clé secrète. On peut donner sans problème sa clé publique à tout le monde. Le pire qu’on puisse faire avec est de chiffrer des messages que vous seul pourrez déchiffrer.

Avec votre clé privée vous pouvez faire deux choses : déchiffrer des messages qui ont été chiffrés avec votre clé publique et ajouter une signature numérique pour vos messages. Il est très important que votre clé privée reste secrète. Un attaquant disposant de votre clé privée peut déchiffrer des messages qui ne sont destinés qu’à vous et peut fabriquer de faux messages qui auront l’air de venir de vous. Les clés privées sont généralement chiffrées avec une phrase secrète, donc même si votre ordinateur est compromis et que votre clé privée est volée, l’attaquant devra obtenir votre phrase secrète avant de pouvoir l’utiliser. Contrairement à OTR, PGP n’utilise pas la sécurité itérative. Si votre clé PGP privée est compromise et que l’attaquant dispose de copies de courriels chiffrés que vous avez reçus, il pourra donc tous les déchiffrer.

Comme vous avez besoin des clés publiques des autres personnes pour chiffrer les messages à leur intention, le logiciel PGP vous laisse gérer un trousseau de clé avec votre clé publique et celles de tous les gens avec qui vous communiquez.

Utiliser PGP pour le chiffrement des courriels peut s’avérer problématique. Par exemple, si vous configurez PGP sur votre ordinateur mais que vous recevez un courriel chiffré sur votre téléphone, vous ne pourrez pas le déchiffrer pour le lire avant d’être de retour sur votre ordinateur.

Comme OTR, chaque clé PGP possède une empreinte unique. Vous pouvez trouver une copie de ma clé publique ici, et mon empreinte est 5C17 6163 61BD 9F92 422A C08B B4D2 5A1E 9999 9697. Si vous jetez un coup d’œil à ma clé publique, vous allez voir qu’elle est très longue et qu’il sera difficile de la lire sur un téléphone. Une empreinte est une version plus courte et moins contraignante de représenter une clé de manière unique. Avec ma clé publique, vous pouvez chiffrer des messages que je serais seul à pouvoir déchiffrer, tant que ma clé privée n’a pas été compromise.

Phrases secrètes

La sécurité de la crypto repose souvent sur la sécurité d’un mot de passe. Comme les mots de passes sont très facilement devinés par les ordinateurs, les cryptographes préfèrent le terme phrase secrète pour encourager les utilisateurs à créer leurs propres mots de passe, très long et sécurisés.

Pour obtenir des conseils sur la façon de choisir de bonnes phrases secrètes, consultez la section phrase secrète du livre blanc de l’EFF (NdT : Electronic Frontier Foundation, http://www.eff.org ) “Défense de la vie privée aux frontières des USA : un guide pour les voyageurs qui transportent des terminaux numériques”. Voyez aussi la page d’accueil de Diceware Passphrase.

Mais protéger vos clés privées PGP ne suffit pas : vous devez aussi choisir de bonnes phrases secrètes pour le chiffrement de vos disques et trousseaux de mots-de-passe.

Logiciels

Pour installer GPG, les utilisateurs de Windows peuvent télécharger Gpg4win, et les utilisateurs de Mac OS X GPGTools. Si vous utilisez GNU/Linux, GPG est probablement déjà installé. GPG est un programme en ligne de commande, mais il y a des logiciels qui s’interfacent avec les clients de messagerie, pour une utilisation simplifiée.

Vous devrez télécharger un client messagerie pour utiliser PGP correctement. Un client de messagerie est un programme sur votre ordinateur que vous ouvrez pour vérifier vos courriels, contrairement à l’utilisation de votre navigateur web. La configuration PGP la plus populaire est le client de messagerie Thunderbird accompagné de l’add-on Enigmail. Thunderbird et Enigmail sont des logiciels libres disponibles sur Windows, Mac et GNU/Linux.

À l’heure actuelle, PGP est très difficile à utiliser de façon sécurisée à partir d’un navigateur web. Bien que quelques extensions de navigateurs existants puissent aider à le faire, je recommande de passer par un client de messagerie de bureau jusqu’à ce que le domaine de la crypto de navigateur mûrisse. Il est possible d’utiliser un chiffrement PGP avec Gmail, mais la façon la plus simple est de passer par un client de messagerie comme Thunderbird et de configurer votre compte Gmail à travers lui.

Chiffrement, déchiffrement, et signatures

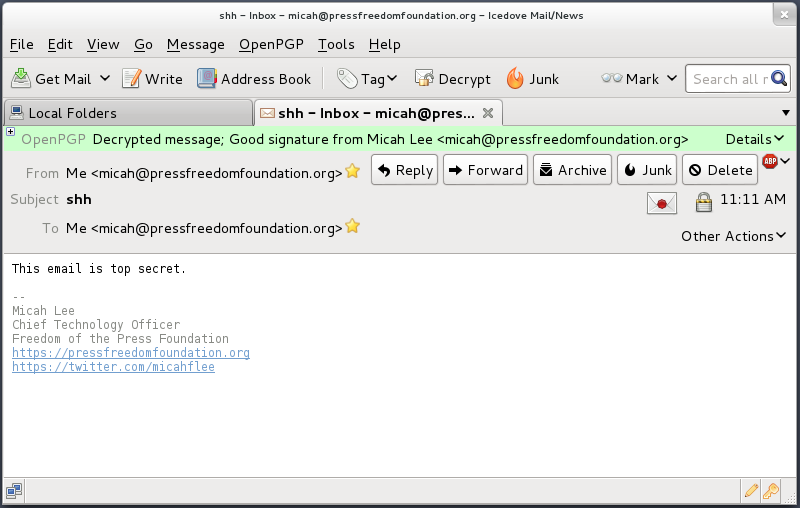

Vous pouvez envoyer des courriels chiffrés et les signer numériquement en utilisant une interface utilisateur graphique via Thunderbird et Enigmail. Voici un exemple de courriel chiffré que je m’envoie à moi-même.

Quand je clique sur envoyer, mon logiciel prend le corps du message et le chiffre en utilisant ma clé publique, rendant son contenu incompréhensible pour les oreilles indiscrètes, y compris mon fournisseur de courriel.

Quand j’ai ouvert ce courriel, j’ai dû entrer ma phrase secrète de chiffrement pour le déchiffrer. Comme je l’avais chiffré en utilisant ma clé publique, le seul moyen que j’ai de le déchiffrer est d’utiliser ma clé privée. Comme ma clé privée est protégée par une phrase secrète, j’ai eu besoin de la taper pour déchiffrer temporairement ma clé privée qui est alors utilisée pour déchiffrer le message.

PGP n’est pas limité aux courriels

Bien que PGP soit principalement utilisé pour chiffrer les courriels, rien ne vous empêche de l’utiliser pour chiffrer autre chose et le publier en utilisant n’importe quel support. Vous pouvez poster des messages chiffrés sur les blogs, les réseaux sociaux et les forums.

Kevin Poulsen a publié un message PGP chiffré sur le site web de Wired à l’attention d’Edward Snowden. Aussi longtemps que Wired aura une copie de la vrai clé publique de Snowden, seul quelqu’un en possession de la clé privée de Snowden pourra déchiffrer ce message. Nous ne savons pas comment Wired a obtenu une copie de cette clé publique.

Voici un message qui a été chiffré avec ma clé publique. Sans avoir accès à ma clé privée associée, la NSA ne sera pas en mesure de casser ce chiffrage (chère NSA, faites-moi savoir si vous avez réussi à le faire).

-----BEGIN PGP MESSAGE----- Version: GnuPG v1.4.12 (GNU/Linux) hQIMA86M3VXog5+ZAQ//Wep9ZiiCMSmLk/Pt54d2wQk07fjxI4c1rw+jfkKQAi4n 6HzrX9YIbgTukuv/0Bjl+yp3qcm22n6B/mk+P/3Cbxo+bW3gsq5OLFNenQO3RMNM i9RC+qJ82sgPXX6i9V/KszNxAyfegbMseoW9FcFwViD14giBQwA7NDw3ICm89PTj y+YBMA50iRqdErmACz0fHfA/Ed5yu5cOVVa8DD12/upTzx7i0mmkAxwsKiktEaKQ vg8i1gvzqeymWYnckGony08eCCIZFc78CeuhODy0+MXyrnBRP9p++fcQE7/GspKo SbxVT3evwT2UkebezQT2+AL57NEnRsJzsgQM4R0sMgvZI7I6kfWKerhFMt3imSt1 QGphXmKZPRvKqib59U57GsZU1/2CMIlYBVMTZIpYKRh6NgE8ityaa4gehJDl16xa pZ8z3DMNt3CRF8hqWmJNUfDwUvXBEk8d/8Lkh39/IFHbWqNJh6cgq3+CipXH5HjL iVh7tzGPfB6yn+RETzcZjesZHtz4hFudOxTMV0YnTIv0FGtfxsfEQe7ZVmmfqGNG glxE0EfbXt0psLXngFMneZYBJqXGFsK3r5bHjRm6wpC9EDAzXp+Tb+jQgs8t5eWV xiQdBpNZnjnGiIOASOxJrIRuzbTjo389683NfLvPRY8eX1iEw58ebjLvDhvDZ2jS pwGuWuJ/8QNZou1RfU5QL0M0SEe3ACm4wP5zfUGnW8o1vKY9rK5/9evIiA/DMAJ+ gF20Y6WzGg4llG9qCAnBkc3GgC7K1zkXU5N1VD50Y0qLoNsKy6eengXvmiL5EkFK RnLtP45kD2rn6iZq3/Pnj1IfPonsdaNttb+2fhpFWa/r1sUyYadWeHs72vH83MgB I6h3Ae9ilF5tYLs2m6u8rKFM8zZhixSh =a8FR -----END PGP MESSAGE-----

Contrôle d’identité

Comme avec l’OTR, il est important de vérifier les clés PGP des personnes avec qui vous communiquez. Avec PGP, vous faites cela en utilisant votre clé privée pour signer numériquement la clé publique de quelqu’un d’autre.

Depuis Thunderbird, cliquez sur le menu OpenPGP et ouvrez le gestionnaire de clé. Cochez la case « afficher toutes les clés par défaut » pour voir toutes les clés de votre trousseau. De là, vous pouvez importer des clés à partir de fichiers, de votre presse-papier ou de serveurs de clés. Vous pouvez aussi générer une nouvelle paire de clé et voir le détail de toutes les clés de votre trousseau.

Comme avec les clés OTR, chaque clé PGP a une empreinte unique. Et comme pour OTR, vous avez besoin d’afficher l’intégralité de l’empreinte pour être sûr que la clé publique que vous êtes en train de regarder est bien celle de la personne à qui vous pensez qu’elle appartient.

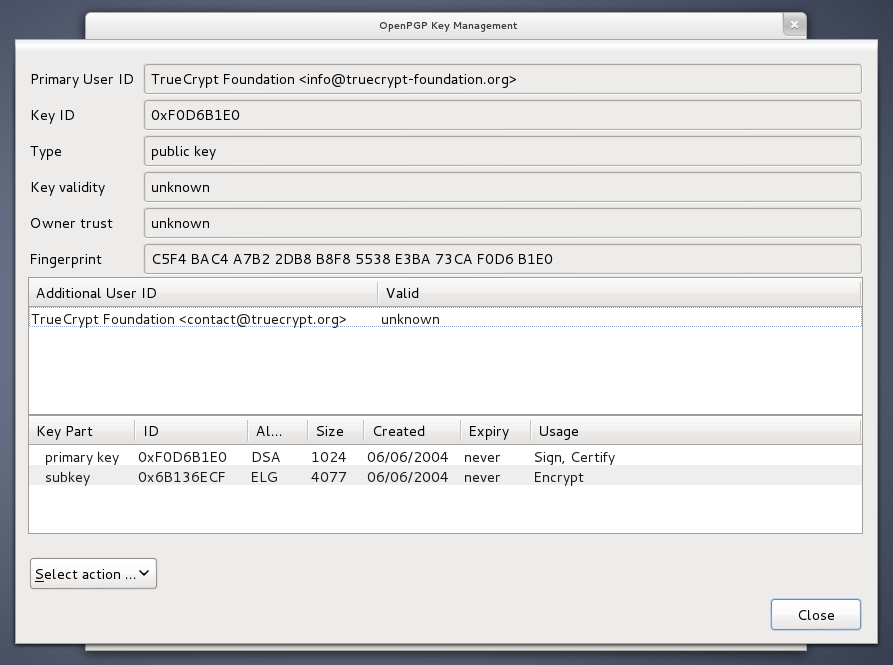

Faites un clic droit sur une clé de cette liste et choisissez « détailler » pour voir son empreinte. Voici le détail de la clé PGP que le logiciel de chiffrement TrueCrypt utilise pour signer numériquement les releases de son logiciel.

Toujours comme OTR, vous avez besoin de vous rencontrer en personne, parler au téléphone ou utiliser une session OTR déjà vérifiée pour comparer chaque caractère de l’empreinte.

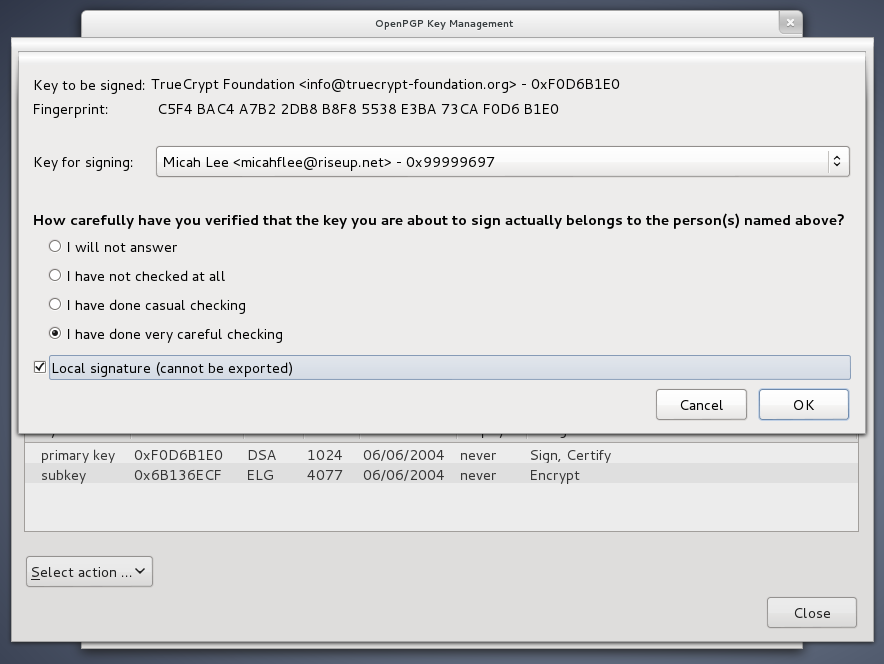

Après avoir vérifié que la clé publique dont vous disposez appartient bien à la personne que vous pensez, cliquez sur « choisir une action » et sélectionnez « Signer la clé ».

Sur la capture d’écran ci-dessus, j’ai coché la case « signatures locales (ne peuvent pas être exportées) ». De cette façon, vous pouvez signer les clé PGP, ce qui est nécessaire pour Enigmail et d’autres logiciels PGP pour afficher des messages de sécurité sensés, mais vous ne risquez pas de dévoiler accidentellement avec qui vous communiquez à un serveur de clés PGP.

Si vous recevez un courriel chiffré de quelqu’un que vous connaissez mais que le courriel n’est pas signé numériquement, vous ne pouvez pas être sûr qu’il a vraiment été écrit par la personne à laquelle vous pensez. Il est possible qu’il provienne de quelqu’un qui falsifie son adresse de courriel ou que son compte courriel soit compromis.

Si votre ami vous dit dans son courriel qu’il a généré une nouvelle clé, vous devez le rencontrer en personne ou lui parler au téléphone et inspecter l’empreinte pour être certain que vous n’êtes pas victime d’une attaque.

Attaques

Si vous ne vérifiez pas les identités, vous n’avez pas la possibilité de savoir si vous n’êtes pas victime d’une attaque de l’homme du milieu (MITM).

Le journaliste du Washington Post Barton Gellman, à qui Edward Snowden a confié des informations à propos du programme PRISM de la NSA, a écrit ceci à propos de son expérience dans l’utilisation de PGP.

Le jeudi, avant que The Post ne publie la première histoire, je l’ai contacté sur un nouveau canal. Il ne m’attendait pas à cet endroit et m’a répondu alarmé. « Je te connais ? » a-t-il écrit.

Je lui ai envoyé un message sur un autre canal pour vérifier mon « empreinte » numérique, une sécurité qu’il prennait depuis quelque temps. Fatigué, je lui en ai envoyé une mauvaise. « Ce n’est pas du tout la bonne empreinte », m’a-t-il dit, se préparant à se déconnecter. « Vous êtes en train de faire une attaque de MITM». Il parlait d’une attaque de type « homme du milieu », une technique classique de la NSA pour contourner le chiffrement. J’ai immédiatement corrigé mon erreur.

Snowden avait raison de pendre des précautions et d’insister sur le fait qu’il vérifiait la nouvelle empreinte PGP de Gellman. PGP, s’il est bien utilisé, fournit les outils nécessaires pour éviter les attaques de l’homme du milieu. Mais ces outils ne fonctionnent que si les utilisateurs sont vigilants lors des vérifications d’identité.

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

Aucune mise à jour du PageRank (affiché dans la barre d'outils) n'est prévue en 2013 Matt Cutts a indiqué qu'il était peu probable que le PageRank soit mis à jour avant 2014. A quoi cela correspond-t-il vraiment ? Quelle différence avec le PR réel ? Est-ce si grave que ça ? Réponses...Aucune mise à jour […]

Cet article écrit par Olivier Duffez a été publié sur Aucune mise à jour du PageRank (barre d'outils) prévue en 2013

The Yummi-loader is nothing more than a simple LESS file with some CSS3 animations. Use them just adding ‘off’ class on your body element and changing it with ‘on’ on […]

A combobox plugin that works with twitter bootstrap.We had need of a combobox at work and after looking around at the available options I was not happy with any of […]

jQuery Modal Window Effects with transitions CSS3.This plugin is created with native JavaScript but works perfectly with jQuery. These animations only works as intended in browsers that support the respective […]

Un nouveau projet open-source fournit un constructeur d'API bien particulier

Conférence PHP 2013, à Santa Clara en Californie, le 8 octobre 2013. Dans le cadre de la ZendCon, Zend, The PHP Company, a annoncé le lancement d'un nouveau projet open-source nommé Apigility. Le but de ce projet est de proposer un constructeur d'API bien spécial, apportant la méthode la plus facile pour créer et maintenir des applications basées sur des API de haute qualité.

L'importance d'une architecture centrée sur les API

Une architecture centrée sur les API est essentielle pour soutenir la stratégie agile et mobile de la plupart des équipes de développement. Le fait de séparer la logique de présentation entre le client et le serveur apporte la souplesse voulue pour gérer de nombreux formats et s'intégrer avec des applications tierces. Les API préparent également l'application pour l'avenir, afin qu’elle puisse réutiliser aisément des capacités sans avoir à refactoriser tout le système. En implémentant ce type d'architecture, les entreprises gagnent en flexibilité et agilité nécessaires pour mieux soutenir les applications web et mobiles, lorsque les données et les services de l'application viennent de nombreux systèmes de back-end et sont utilisées par de nombreux appareils et formats différents.

Cependant, les applis basées sur des API sont plus complexes à concevoir que des applis simples en HTML. Elles représentent un type relativement nouveau d'architecture applicative, qui manque encore de normes et de bonnes pratiques bien établies. Dans ce domaine, la conception orientée API doit gérer des concepts comme le traitement des erreurs et le versioning, qui demandent du temps et sont complexes à gérer correctement.

Face aux difficultés de bâtir des architectures centrées sur les API, Zend a proposé Apigility, un projet qui fournit une interface utilisateur pour construire des API d'une manière simple et standardisée, et qui utilise les standards industriels et les bonnes pratiques.

Les développeurs peuvent créer une API et y intégrer n'importe quel nombre de services fournis par Apigility. Ceci automatise certaines décisions, facilitant le codage. Zend a sélectionné les bonnes pratiques recommandées pour la création d'API en termes d'authentification, de gestion des erreurs, de filtrage et validation, de versioning et de documentation. Le rôle d’Apigility ne s’arrête pas à la création d’une API – Elle est conçue pour permettre aux développeurs de faire évoluer leur API en fonction des demandes – ajout, mise à jour ou suppression d’API – et a un support complet du versioning.

Apigility couvrira les fonctionnalités suivantes :

Gestion des erreurs. En cas d'erreur côté serveur, Apigility signale immédiatement à l'utilisateur de l'API la réponse impliquée et la nature du problème. Ce rapport détaillé permet aux développeurs de comprendre aisément ce qui s'est passé, au lieu de se demander quelle peut bien être la cause de l'erreur dans l'API et de passer des heures à la rechercher. En outre, ils peuvent personnaliser les rapports d'erreur pour obtenir la quantité d'information qu'ils souhaitent.

Validation. Apigility permet aux développeurs de s'assurer de la présence d'une fonctionnalité pour leurs utilisateurs finaux. Elle vérifie la validité de toutes les données entrant dans une API. Dans le cas contraire, Apigility envoie une seule réponse, qui retourne toutes les erreurs dans un format prévisible. L'utilisateur de l'API sait d'emblée ce qu'il ne faut pas faire.

Négociation de contenu. Apigility permet aux développeurs de savoir immédiatement lorsque quelque chose ne va pas dans les données soumises. La solution vérifiera que chaque client peut afficher une application, et que les données soumises à une API sont d’un type de contenu accepté. Dans le cas contraire, Apigility renvoie une réponse indiquant que l'API ne peut fournir une représentation ou ne comprend pas les données. L'utilisation des API devient donc plus simple pour les tiers et les partenaires.

Apigility utilise Zend Framework comme moteur, permettant aux développeurs de créer aisément des API à l'aide de services REST ou RPC, sans s'inquiéter de savoir comment fonctionne le framework lui-même. Les événements intégrés dans Zend Framework permettent aux développeurs d'élargir aisément la fonctionnalité de leurs applis, mais ils n'ont pas besoin d'être experts en Zend Framework. En fait, ils n'ont même pas besoin de connaître Zend Framework. L'utilisation de l'interface utilisateur d'Apigility pour bâtir des API ne demande aucune connaissance d'un framework PHP, y compris Zend Framework.

Zend propose Apigility en tant que projet open-source, afin que les utilisateurs puissent élargir la fonctionnalité et la qualité des API créées. En construisant Apigility sur Zend Framework (qui est déjà un projet open source très dynamique), Zend bénéficie de toute l'innovation de la communauté autour de Zend Framework.

« Zend Framework ne serait jamais ce qu’il est sans la communauté qui l'entoure et le soutient », déclare Matthew Weier O’Phinney, directeur du projet Zend Framework. « Les retours permanents de cette communauté nous aident à penser différemment et à aller bien plus loin que ne pourrait le faire une équipe plus petite. Des centaines de développeurs contribuent activement à Zend Framework et nous sommes impatients de voir cette communauté s'attaquer au développement centré sur les API, l'un des domaines actuellement les plus importants pour les développeurs. »

Le projet Apigility est accessible en early access sur www.apigility.org.

Zend est ouvert à toutes les contributions. Les domaines d'intérêt à court terme sont l'authentification et la validation des entrées, et l'amélioration de l'interface utilisateur.

Zend s’associe aux entreprises afin de les aider à fournir des applications modernes sur mobile ou sur le Cloud. Fondée en 1999, Zend a permis au langage PHP de s’imposer. Il fait aujourd’hui tourner plus de 240 millions d’applications et de sites Web. Zend Server, son produit phare, est la plate-forme leader pour le développement, le déploiement et la gestion d'applications critiques en PHP. Les solutions Zend sont utilisées par plus de 40 000 entreprises dont NYSE Euronext, BNP Paribas, Bell Helicopter, Orange et d'autres grandes marques dans le monde. Plus d'informations sur www.zend.com

Conférence PHP 2013, à Santa Clara en Californie, le 8 octobre 2013. Dans le cadre de la ZendCon, la conférence de référence pour les développeurs PHP, Zend aannoncé ce jour de nouvelles offres apportant les moyens d''être plus agile dans la livraison de nouvelles applications.

L'annonce porte sur le Blueprint pour le déploiement continu, une nouvelle solution de grande envergure, bâtie sur la plate-forme Zend Server. Son but est d'accélérer et de sécuriser le passage des applications depuis le code jusqu''à la production. Le plan intègre tous les processus clés impliqués, comme l'intégration continue, l''automatisation de votre infrastructure et le processus de publication d''application, et il s''appuie sur la collaboration entre les équipes développement et opérations.

Zend lançait ce même jour Apigility, un nouveau projet open source, conçu pour faciliter l'adoption d''une architecture centrée sur les API et qui supporte une livraison plus agile des applications. Le but de ce projet est de proposer un constructeur d'API bien spécial, apportant la méthode la plus facile pour créer et maintenir des applications basées sur des API de haute qualité. Zend annonçait enfin une extension de l’écosystème de Zend Server par l'intégration avec la plateforme Cloud Foundry en tant que Service.

Aujourd'hui, l''agilité est essentielle en entreprise, et les applications sont devenues le moteur et l''identité face aux clients et partenaires. Une étude récente conduite auprès de plus de 400 responsables par l''IBM Institute for Business Value, a constaté que « un développement efficace de logiciels, depuis l'idée jusqu''à la livraison, est essentiel pour obtenir un avantage concurrentiel », malgré quoi seulement 20 % des entreprises ont mis en place des pratiques de livraison agile. Plus important encore, l'étude a constaté une large différence entre les performances commerciales des entreprises qui ont maîtrisé le cycle de fourniture de logiciels et les autres, 70 % des entreprises de pointe « dépassant les autres en termes de rentabilité ».

Il est clair qu'il faut investir dans la capacité de développer, publier et versioner rapidement les applis, sous peine de rater la fenêtre d''innovation et d’opportunités. La mission de Zend est de donner les moyens d''atteindre cet avantage qu’est le déploiement continu.

Les applis basées sur les API représentent un excellent point de départ pour le déploiement continu. Il faut aujourd'hui proposer des applications qui fonctionnent sur le Web ainsi que sur divers systèmes mobiles, et qui sont capables de connecter des données et des services venant de nombreux systèmes de back-end. La croissance et la poursuite de l''innovation dépendent de ces critères, mais il faut aussi proposer une application qui s'utilise de manière propre et moderne comme le demandent les utilisateurs.

Les applis basées sur les API répondent à tous ces critères. Zend comprend bien toutes les difficultés de la réalisation d'architectures centrées sur les API, et a donc lancé Apigility, un nouveau projet open source visant à produire la méthode la plus facile pour créer des API. Apigility propose une interface pour bâtir et maintenir des API d'une manière simple et standardisée, en s'appuyant sur les bonnes pratiques.

L'agilité est impossible si les équipes développement et production subissent des goulets d’étranglement. Le déploiement continu élimine les obstacles classiques entre le développement et les opérationnels, en redéfinissant le processus de circulation des applis depuis la conception jusqu'à la mise en production. Tout le cycle de vie de l''application devient un seul processus itératif et rationalisé, depuis la conception et la réalisation jusqu'aux tests et à la publication.

Zend propose le Blueprint pour le déploiement continu qui s’appuie sur la plateforme Zend Server, qui apporte la cohérence, l'automatisation et la collaboration pour tout le cycle de livraison continue. Le Blueprint comprend également plusieurs modèles. Ils codifient les bonnes pratiques pour diverses étapes du cycle, et apportent des modules pour intégrer Zend Server avec les logiciels les plus courants d'intégration continue, d'automatisation d'infrastructure et de surveillance.

Ces modèles peuvent servir à automatiser les principaux processus d'infrastructure et de publication d'applications. C'est ainsi que le modèle pour la plateforme d’intégration continue Jenkins peut effectuer automatiquement des tests de déploiements après chaque build d'intégration, se déployant sur une infrastructure automatiquement dimensionnée par Chef ou Puppet.

« Nous disposons d'une grande expérience pour aider nos clients de grande taille à implémenter l''orchestration des étapes clés du cycle de déploiement continu », a déclaré Andi Gutmans, CEO et co-fondateur de Zend. « Nous avons codifié ces bonnes pratiques dans des modèles, faciles à adopter par des milliers d'entreprises de toutes tailles afin de bénéficier plus rapidement des avantages qu'apporte la mise en place d''un processus de déploiement continu. »

- Pattern Zend pour l’intégration continue avec Jenkins

- Pattern Zend pour l’automatisation d’infrastructure avec Chef

- Pattern Zend pour l’automatisation d’infrastructure avec les scripts Shell

- Pattern Zend pour l’automatisation d’infrastructure avec VMware Cloud Automation Center

- Pattern Zend pour la supervision avec Nagios

- Un ensemble de SDK pour faciliter d'autres intégrations personnalisées avec tout logiciel ou processus d''automatisation ou d''intégration continue

Zend compte bientôt proposer d'autres intégrations, avec des patterns pour Puppet (logiciels d''automatisation de Lab IT), le serveur d’intégration continue Bamboo et la supervision SNMP.

« Nous sommes très heureux de collaborer avec Zend pour proposer un modèle solide afin d'automatiser les charges PHP industrielles via Zend Server et les technologies Puppet Labs. » a déclaré Mitch Sonies, vice-président Business & Corprate Development chez Puppet Labs. « Les entreprises adoptent de plus en plus rapidement le principe DevOps et les processus d’intégration continue, augmentant ainsi le besoin de solutions professionnelles pré-packagées. »

« Jenkins a toujours été pour nous un outil essentiel pour Novadex, mais le déploiement ne fait pas partie de ses composants natifs. Ce qui veut dire qu'avant d''utiliser Zend Server, il nous fallait créer nos propres systèmes de scripting et de packaging pour déployer notre code », a déclaré Andreas Roßbach, Directeur Technique de Novadex. Il poursuit : « Les capacités de Zend Server et le SDK ont permis de simplifier ce scripting et de supporter sans effort des clusters de serveurs, permettant à des non-experts de lancer le déploiement, tout en nous apportant le contrôle et la souplesse nécessaires pour rester au premier plan de la gestion des communications d''entreprise dans le Cloud. »

« L’informatique professionnelle subit un changement majeur dans la consommation de biens et services qui sont de plus en plus numériques. La technologie est désormais le point de contact principal pour l''expérience client et la course est lancée pour offrir rapidement de nouvelles applications et services sur le marché », a déclaré Ken Cheney, vice-président du développement commercial chez Opscode. « Enterprise Chef et Zend Server fournissent la base pour l''automatisation de l''ensemble du cycle de livraison d'applications, offrant la vitesse et l''agilité nécessaires pour répondre à la nouvelle norme de la demande des clients.

Le dernier élément d'une réelle agilité est d'utiliser une infrastructure Cloud, souple et évolutive en fonction des besoins métier. Dans ce contexte, Zend annonce son intention de proposer une nouvelle intégration avec Cloud Foundry. Zend Server, la plateforme Zend pour le déploiement continu, sera proposé en tant que pack tout prêt aux utilisateurs de Cloud Foundry sous forme de PaaS (plateforme As a service). Zend Server est déjà disponible via IBM SmartCloud, Amazon Web Services, Red Hat OpenShift, RightScale et d'autres Clouds. Cloud Foundry sera une addition importante et bienvenue.

« Nous sommes heureux que Zend compte créer un pack pour utiliser avec Pivotal CF, notre PaaS entreprise basé sur Cloud Foundry », déclare James Watters, directeur marketing et communauté Cloud Foundry chez Pivotal. « En mettant Zend Server à disposition sur Cloud Foundry, les développeurs PHP peuvent fournir, itérer et scaler leurs applications en continu, faisant des applications la nouvelle unité de déploiement, et non l’infrastructure. L'approche de Zend en matière d’architectures centrées sur les API et de déploiement continu s''accorde avec nos objectifs de proposer la meilleure PaaS d''entreprise pour la nouvelle génération d''applications professionnelles. »

Le projet Apigility est accessible sur www.apigility.org.

Zend est ouvert à toutes contributions pour les modèles du Blueprint, accessibles via GitHub (http://github.com/organizations/zend-patterns), comme pour le projet Apigility (www.apigility.org).

Zend s’associe aux entreprises afin de les aider à fournir des applications modernes sur mobile ou sur le Cloud. Fondée en 1999, Zend a permis au langage PHP de s’imposer. Il fait aujourd’hui tourner plus de 240 millions d’applications et de sites Web. Zend Server, son produit phare, est la plate-forme leader pour le développement, le déploiement et la gestion d''applications critiques en PHP. Les solutions Zend sont utilisées par plus de 40 000 entreprises dont NYSE Euronext, BNP Paribas, Bell Helicopter, Orange et d''autres grandes marques dans le monde. Plus d''informations sur www.zend.com