Framablog - Archives (mai 2012)

Issu du monde éducatif, Framasoft est un réseau de sites web collaboratifs à géométrie variable dont le dénominateur commun est le logiciel libre.

Tout libriste digne de ce nom connaît le classique débat entre le logiciel libre et le logiciel Open Source (cf ce lien qui marque notre préférence : Pourquoi l’expression « logiciel libre » est meilleure qu’« open source »)[1].

Va-t-on assister à la même foire d’empoigne pour le secteur en plein développement actuellement du matériel libre ? ou ouvert, ou les deux à la fois, enfin c’est vous qui voyez…

Du matériel ouvert ou du matériel libre ?

Open hardware, or open source hardware?

Andrew Katz - 22 août 2011 - Commons Law (ComputerWorld.uk)

(Traduction Framalang : Lamessen, Loïc, Penguin, kabaka, Antoine)

Allons nous assister à une réédition des débats sémantiques qui traversent le monde logiciel ?

Bruce Perens (co-fondateur de l’Open Source Initiative) s’est récemment interrogé lors d’une conférence sur les différences qu’il pouvait y avoir entre le matériel libre (Open Source Hardware) et le matériel ouvert (Open Hardware). De nombreuses personnes ont comparé ce débat à la classique nuance (ou opposition, c’est selon) entre le logiciel libre (free software) et le logiciel Open Source, en s’inquiétant qu’il puisse diviser tout autant. Je n’en suis pas si sûr. Je pense que les deux sont différents et qu’ils peuvent co-exister pacifiquement.

Selon mon point de vue, un matériel libre est un matériel fourni avec les schémas pour qu’on puisse le reproduire nous-même, alors qu’un matériel ouvert est un matériel qui est fourni avec des spécifications complètes de manière à ce que vous puissiez interagir avec lui sans mauvaises surprises mais sans nécessairement savoir ce qui se passe à l’intérieur.

Le matériel libre est meilleur (du point de vue de l’utilisateur), mais le matériel ouvert est sans aucun doute une avancée dans la bonne direction.

Le matériel libre dépend la plupart du temps inévitablement de matériel ouvert : par exemple, vous pouvez avoir toutes les spécifications d’un circuit intégré simple comme un NE555, sans avoir besoin de toutes les informations nécessaires à sa construction.

Pour du matériel plus complexe, les spécifications d’un boulon (pas de vis, diamètre, longueur, type de tête, résistance à la traction, résistance générale à la corrosion…) peuvent être disponibles, mais il est peu probable que la composition exacte de l’alliage utilisé pour le fabriquer, sa trempe, etc… le soient. La plupart des composants électroniques simples seront donc du matériel ouvert.

Le seul point sur lequel il faut être un peu plus prudent quand on parle de matériel libre est que, contrairement au logiciel, il est plus difficile de tracer la frontière entre la source et l’objet. Par exemple, je dirais qu’une voiture est libre si la documentation complète sur sa conception est disponible tant que les spécifications des moteurs sont suffisantes pour l’utilisation qu’on souhaite en faire et qu’elles font ce qu’elles sont censées faire sans mauvaises surprises, quand bien même certaines pièces soient individuellement propriétaires ou non sourcées.

Si vous suivez une approche maximaliste, et que vous voulez les instructions nécessaires et suffisantes à la fabrication complète d’une voiture à partir d’un amas d’atomes, alors vous serez malheureusement déçus la plupart du temps. Heureusement, je n’ai rencontré personne d’aussi extrêmiste dans le monde du logiciel Open Source, oups, pardon, dans celui du logiciel libre :)

Notes

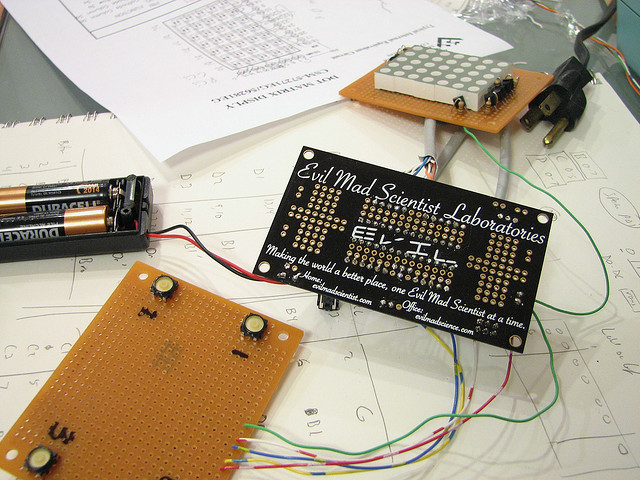

[1] Crédit photo : Windell Oskay (Creative Commons By)

L’association SILLAGES.info a été créée en octobre 2011.

L’ambition de l’initiative SILLAGES est de développer une production collaborative de contenus pédagogiques multimédias contribuant à l’ouverture Sociale et InternationaLe de L’Accès aux Grandes EcoleS, et notamment de développer un échange pédagogique avec des universités étrangères souhaitant mieux préparer leurs étudiants aux exigences spécifiques des grandes écoles françaises[1].

Nous avons rencontré deux acteurs de l’initiative SILLAGES : Nathalie Van de Wiele, chef de projet, et Jean-Pierre Archambault, responsable de la communication.

Framablog : vous proposez des ressources libres…

Nathalie Van de Wiele : oui. L’initiative SILLAGES est à l’origine de la création de deux sites complémentaires disponibles sur internet : une plate-forme et un wiki. Ces sites comptent près de 500 ressources pluridisciplinaires libres et gratuites de niveau L0, L1 ou L2, portant sur les mathématiques, la physique, l’économie, la littérature, le grec ancien, le latin, …

Les ressources SILLAGES pouvant aussi être utiles aux enseignants, elles sont publiées sous licence « Creative Commons » pour une utilisation optimale (elles peuvent ainsi être réutilisées, transformées, modifiées, complétées), les auteurs SILLAGES devant se conformer à la législation en vigueur en terme de droits d’auteurs. Nous avions choisi la licence CC BY – NC avec la possibilité de remixer l’oeuvre. Pour que les choses soient plus claires, nous allons ajouter SA ! SILLAGES menant des partenariats avec les Universités numériques thématiques (UNT), les ressources déposées sur la plate-forme sont référencées par les UNT afin de rendre ces ressources également accessibles par les sites des UNT partenaires (à ce jour UNISCIEL et UOH).

Framablog : la mise en place de ces sites a été dictée par deux aspects essentiels, liés tous deux à la mission même de l’initiative SILLAGES : d’une part, l’aspect « ouverture sociale » et d’autre part, l’aspect « ouverture internationale »; à qui s’adressent vos sites ?

Nathalie Van de Wiele : en terme d’ouverture sociale, les sites SILLAGES s’adressent :

- aux étudiants abordant l’enseignement supérieur avec des bagages scolaires différents,

- aux étudiants de milieu modeste éprouvant des difficultés en classes préparatoires,

- aux étudiants en formation L1 ou L2 préparant leur entrée en grande école.

En terme d’ouverture internationale, ils s’adressent :

- aux étudiants étrangers désirant entrer en classes préparatoires ou en grande école en France,

- aux étudiants étrangers n’ayant pas d’accès facile à des bibliothèques et voulant compléter leurs supports pédagogiques.

Framablog : vous proposez des ressources en grec ancien…

Nathalie Van de Wiele : Michèle Tillard, professeur de lettres classiques et de grec ancien au lycée Montesquieu du Mans, est l’auteure de nombreux documents concernant le grec ancien et la préparation au programme du concours d’entrée à l’ENS de Lyon, documents disponibles sur la plate-forme ou le wiki SILLAGES, les deux types de ressources étant reliées par des liens hypertextes : un cours complet pour hellénistes débutants, en cours d’élaboration ; un cours de version grecque, sous forme de feuilleton, et en complément, un « kit de survie de l’helléniste » regroupant les principales notions grammaticales sous forme de fiches ; un cours sur l’Icaroménippe de Lucien (programme de l’ENS Lyon, 2012) ; des fiches de vocabulaire grec.

D’autres cours sont en projet, en particulier sur les œuvres latines et grecques de l’option « Lettres classiques » du concours d’entrée de l’ENS Lyon, à paraître prochainement.

Framablog : et des ressources en sciences physiques…

Nathalie Van de Wiele : Olivier Granier, professeur de physique au lycée Montesquieu du Mans en classe de spéciales PC, a souhaité placer sur la plate-forme SILLAGES de nombreux documents personnels (polycopiés de cours, séances de travaux dirigés, résolution de problèmes de concours, polycopiés de travaux pratiques d’électronique et d’optique), couvrant ainsi l’ensemble du programme de Physique des classes préparatoires au grandes écoles scientifiques et des universités scientifiques (niveau L1 et L2).

Olivier Granier, par ailleurs administrateur de la plate-forme SILLAGES, reçoit d’ailleurs régulièrement des messages électroniques d’utilisateurs souhaitant des informations complémentaires sur les études qu’ils suivent, posant des questions sur tels ou tels points du cours ou demandant encore des précisions sur la résolution d’un exercice.

Framablog : pouvez-vous nous préciser l’apport pour les étudiants étrangers ?

Jean-Pierre Archambault : J’ai eu le plaisir de suivre au sein de SILLAGES deux étudiants de l’ESIA (Ecole supérieure d’informatique, électronique, automatique) chargés d’un projet visant à mieux faire connaître les ressources SILLAGES.

L’un d’eux, Wassim CHIADLI, affirme : « les cours que les étudiants peuvent trouver sur SILLAGES sont à grande valeur ajoutée et constituent pour eux un vrai appui pendant leurs années d’études et surtout pendant leur période de révisions. Cela s’adresse en particulier aux étudiants des pays d’Afrique du Nord et du Moyen Orient bercés dans la francophonie. Le Maroc en est un bon exemple. En effet, il existe beaucoup de similitudes entre les systèmes d’études supérieures français et marocain. Un nombre important d’étudiants marocains s’orientent vers les classes préparatoires pour accéder aux grandes écoles marocaines mais également françaises telles que l’Ecole Polytechnique, Centrale, Mines Ponts et Chaussées, HEC, etc.

Et le plus difficile pour ces jeunes étudiants est de trouver des informations, des cours et des exercices fiables et gratuits afin de réussir leurs parcours. De même, la France reste la destination favorite des Marocains ayant pour but de finaliser leurs études à l’étranger. Cela reste néanmoins une mission délicate pour les candidats libres qui ne possèdent pas systématiquement d’appuis, ni de références.

Le projet SILLAGES peut ainsi aider les étudiants en classes préparatoires à renforcer leurs connaissances et, d’autre part, donner une nouvelle opportunité aux personnes ayant le plus de mal à accéder à l’information ».

Framablog : on voit bien l’intérêt de tels sites qui est de mettre à disposition du plus grand nombre des documents pertinents et adaptés au public visé, enseignants et étudiants de niveau L1 et L2. Mais entretenez-vous des relations en présentiel avec les publics étrangers ?

Nathalie Van de Wiele : nos sites visent à favoriser les échanges pédagogiques à travers le monde. Nous les complétons avec des missions. Olivier Granier a ainsi participé à plusieurs missions à l’étranger, au Liban (Université Saint Joseph, Beyrouth, en avril 2011 et avril 2012), au Cambodge (Institut de technologie du Cambodge, Phnom Penh, en novembre 2011) et au Cameroun (Institut supérieur des technologies et du design industriel, Douala, en février 2012).

Le but de ces missions était à chaque fois sensiblement le même : faire connaître, utiliser et enrichir les ressources SILLAGES, former des étudiants de ces universités étrangères aux spécificités des concours des grandes écoles scientifiques françaises. Olivier Granier a ainsi organisé des séances de préparation aux écrits des concours, effectué des compléments de cours et organisé des séances spécifiques de préparation aux oraux des concours (sous forme d’interrogations orales de type « colles »).

Michèle Tillard est actuellement en train de mettre sur pied un stage en présentiel, destiné aux étudiants hellénistes de l’IPELSHT (Institut Préparatoire aux études littéraires et de Sciences Humaines de Tunis), qui complètera la formation à distance qu’elle a bâtie sur la plate-forme SILLAGES pour ces étudiants, débattant sur un forum dédié de « L’enseignement à distance pour sauver l’enseignement du grec ancien ? ».

Framablog : SILLAGES et le libre ?

Jean-Pierre Archambault : il y a donc tous ces documents en Creative Commons. En outre, bon nombre de ressources élaborées pour l’enseignement à distance sont conçues grâce à des logiciels libres, tels que Geany, Amaya ou encore OpenOffice, et destinés à être lus par l’ensemble des navigateurs, en particulier Mozilla Firefox ou Safari. C’est le cas, notamment, des ressources créées en grec ancien. Les sites eux-mêmes font appel aux logiciels et licences libres (MediaWiki doté d’un éditeur LaTeX pour le wiki SILLAGES et CeCILL pour l’utilisation de la plate-forme SILLAGES).

Et puis, l’esprit avec lequel les enseignants associés à SILLAGES travaillent, notamment lors des missions à l’étranger, relève de l’approche du libre. L’objectif de SILLAGES est bien de favoriser le partage de documents libres mis à disposition sur internet et de promouvoir l’utilisation et la réappropriation qui en est faite auprès de publics demandeurs et souvent éloignés de grands centres documentaires.

Je citerai cette phrase (tirée du site framasoft.net) : « Issu du monde éducatif, Framasoft est un réseau de sites web collaboratifs à géométrie variable dont le dénominateur commun est le logiciel libre et son état d’esprit. Il vise à diffuser le logiciel libre et à le faire connaître auprès du plus large public. ». A mon sens, elle s’applique à la communauté SILLAGES.

Framablog : quels problèmes rencontrez-vous ? Quelles sont vos perspectives ?

Nathalie Van de Wiele : si, dans le contexte de l’ouverture sociale et internationale de l’accès aux grandes écoles l’initiative SILLAGES prend toute sa place, participant à l’offre numérique de l’enseignement supérieur français, menant des expériences concrètes à l’international et offrant une souplesse de moyens sachant répondre à la demande des étudiants, des progrès sont encore à réaliser.

Un bilan des ressources placées sur la plate-forme SILLAGES montre que les ressources scientifiques sont majoritaires mais incomplètes (il n’y a ni chimie, ni biologie, ni sciences de l’ingénieur), que les langues sont absentes des disciplines littéraires et que les sciences économiques et commerciales sont sous-représentées. Sur le wiki SILLAGES, l’édition collaborative a du mal à démarrer.

Le manque de moyens financiers (les membres de SILLAGES sont tous bénévoles et dégagent pour SILLAGES du temps sur leurs activités professionnelles) freine pour le moment des développements plus ambitieux. En terme d’usage, si des efforts sont fait en terme de travail collaboratif pour adapter les ressources à la demande, d’accompagnement des étudiants dans l’utilisation de celles-ci, de coopération internationale entre établissements, l’initiative SILLAGES souffre de ne pas être encore assez connue.

L’association SILLAGES est encore jeune et ne demande qu’à se développer afin d’augmenter le nombre de ressources placées sur la plate-forme ou le nombre d’articles édités sur le wiki et d’attirer vers elle de nombreux enseignants prêts à rejoindre la communauté SILLAGES et à relever le défi qui l’anime.

Framablog : quel rapport établissez-vous entre coopération sur un pied d’égalité et approche du libre ?

Jean-Pierre Archambault : si SILLAGES s’inscrit pleinement dans l’approche du libre aux plans des logiciels utilisés et des ressources pédagogiques produites, des modalités de leur réalisation et de mise à disposition de tous, des réponses en termes de droit d’auteur, ce n’est pas le fruit du hasard.

En effet, si chacun a vocation à produire ses propres ressources, la coopération internationale et des formes de solidarité numérique c’est aussi l’adaptation de celles réalisées par l’autre. Avec le libre, chaque communauté peut prendre en main la localisation/culturisation qui la concerne, connaissant ses propres besoins et ses propres codes culturels mieux que quiconque. Il y a donc, outre une plus grande liberté et un moindre impact des retours économiques, une plus grande efficacité dans le processus, en jouant sur la flexibilité naturelle des créations immatérielles pour les adapter à ses besoins et à son génie propre.

C’est aussi plus généralement ce que permettent les « contenus libres », c’est-à-dire les ressources intellectuelles – artistiques, éducatives, techniques ou scientifiques – laissées par leurs créateurs en usage libre pour tous. Logiciels et contenus libres promeuvent, dans un cadre naturel de coopération entre égaux, l’indépendance et la diversité culturelle, l’intégration sans l’aliénation.

Framablog : d’une manière générale, pensez-vous que pédagogie rime avec libre ?

Jean-Pierre Archambault : oui, et le mouvement est irréversible.

D’évidence, il existe des auteurs par milliers, des acteurs multiples (enseignants, associations, institutions, collectivités territoriales) qui mettent en place des coopérations souples et diverses. Certes, de tout temps les enseignants ont réalisé des documents en préparant leurs cours. Mais, avant la banalisation des outils numériques de production des contenus (traitement de texte, présentation, publication) et le développement d’internet qui donne à l’auteur un vaste public potentiel qui peut aisément reproduire les documents qu’il a récupérés, qui en bénéficiait au-delà d’un cercle nécessairement restreint ?

La numérisation des œuvres et de la connaissance en général, et leur diffusion sur internet posent avec une acuité sans pareille le problème de l’usage que l’on peut en faire. Des millions d’utilisateurs ont accès à des millions d’œuvres, grandes ou petites. Difficile d’imaginer que leur utilisation puisse passer par une demande d’autorisation. De ce point de vue, le copyright est un non-sens sur internet. La loi doit pouvoir être applicable. D’où la pertinence de la démarche de Creative Commons dans laquelle l’auteur, en mettant à disposition sa création sur la toile, indique ce que les internautes peuvent en faire. Elle permet l’indispensable circulation fluide des documents et, si nécessaire, leur modification.

Framablog : un mot pour conclure…

Jean-Pierre Archambault : les enjeux sont forts : appropriation de la connaissance par tous, constitution d’un patrimoine pédagogique mondial accessible à tous. SILLAGES a l’ambition d’y apporter sa modeste contribution.

Notes

[1] Crédit photo : Tulane Public Relations (Creative Commons By)

Qu’on les aime ou qu’on les déteste, les suites bureautiques se sont imposées ces derniers lustres comme indispensables dans le paysage logiciel. La suite numéro un, Microsoft Office, est devenu une référence et un incontournable. En langage courant, on ne parle plus de présentations ou de transparents, on dit tout simplement « un PowerPoint ».

Microsoft Office n’étant pas disponible sur les systèmes libres comme Linux, il est évident qu’une alternative viable se devait d’exister. Vous la connaissez certainement, il s’agit d’OpenOffice. Et, depuis quelques mois, on entend parler de LibreOffice. Mais n’est-ce pas juste un changement de nom ? Tout cela est un peu confus.

J’avais déjà tenté de faire une courte clarification. Essayons de voir en détail ce qu’il en est.

Les débuts de StarDivision

Nous sommes en 1984. Un très jeune programmeur allemand fonde la société StarDivision afin de vendre son logiciel de traitement de texte StarWriter. Celui-ci est destiné principalement aux ordinateurs Zilog Z80 et Amstrad CPC. Nous sommes dans les tous débuts de l’informatique à destination du grand public. Ni Microsoft Office ni même Windows n’existe encore.

Après quelques temps, StarDivision adapte son logiciel aux systèmes DOS, OS/2. D’autres composant se rajoutent à StarWriter: StarBase, un logiciel de base de données, StarDraw, un logiciel de dessin vectoriel. Le tout est empaqueté sous le nom global de StarOffice, en faisant une des premières suites bureautiques.

Avec le support de Windows 3.1, StarOffice gagne un nouveau composant, StarCalc, un tableur.

StarOffice dans le giron de Sun

Faisons un bond en avant et propulsons nous en 1999. À cette époque, Microsoft règne sans partage sur les ordinateurs individuels grâce à Windows 95 et Windows 98, sans oublier Windows NT dans les entreprises. Dans ces dernières, Microsoft Office 97 s’est imposé comme la suite office indispensable. Son plus gros concurrent est… Microsoft Works ! Et oui, Microsoft se paie le luxe d’être son propre concurrent et d’avoir deux suites bureautiques qui sont difficilement interopérable (utilisant des formats propriétaires différents).

Sun travaille sur son système d’exploitation Solaris et espère en faire un concurrent à Windows. Le problème est que Solaris ne dispose pas d’une suite bureautique et que chacun des 42.000 employés de Sun doit garder deux ordinateurs: un sous Solaris et un sous Windows pour faire tourner Microsoft Office.

Stratégiquement, avoir une suite bureautique sous Solaris est indispensable. Sun se met en chasse et rachète StarDivision pour 73.5 millions de dollars. Rien que le prix économisé dans les licences Microsoft (42.000 licences Windows + 42.000 licences Office) permettrait de rentabiliser l’achat en quelques années.

Sun travaille donc à partir de la suite StarOffice et la porte sous Solaris.

Naissance d’OpenOffice

À peine un an plus tard, en 2000, Sun se rend compte que le seul ennemi capable d’affaiblir la toute-puissance de Microsoft, alors à son apogée, est le monde Open Source. Et selon l’adage « Les ennemis de mes ennemis sont mes amis », Sun décide de doter la communauté OpenSource d’un concurrent à Microsoft Office.

Une version Open Source de StarOffice est donc libérée sous le nom OpenOffice, qui deviendra OpenOffice.org, le nom OpenOffice étant déjà déposé dans certains pays.

Derrière ce mouvement se cache bien entendu une stratégie marketing. Sun espère qu’OpenOffice gagnera le cœur des étudiants, des particuliers, des hackers mais que les entreprises souhaitant un support professionnel se tournent vers StarOffice. Certaines fonctionnalités de StarOffice ne sont d’ailleurs pas présente dans OpenOffice.

Cela a pour conséquence que toute personne souhaitant contribuer au code d’OpenOffice doit céder ses droits à Sun, afin que celui-ci puisse le réutiliser dans StarOffice.

Sun OpenOffice, l’incontournable

De 2001 à 2010, OpenOffice va devenir incontournable chez les libristes et les utilisateurs de système Linux. Sa gratuité est également un atout indéniable dans les entreprises et les services publics. Certains évangélistes du libre y voient un cheval de Troie pour introduire le libre un peu partout et en font une promotion éhontée.

Cependant, tout n’est pas rose. Le développement n’est pas très rapide. Les contributions ne sont pas toujours acceptées par Sun. Le logiciel, vieillissant, acquiert une réputation de lenteur et de non-ergonomie.

Microsoft Office, de son côté, fait des progrès fulgurants avec les éditions 2003 et 2007. Malgré un succès d’estime, OpenOffice peine à sortir du cadre des geeks barbus.

Lotus Symphony, IBM rentre dans la danse

IBM, géant de l’informatique, est célèbre pour n’avoir jamais compris l’importance du logiciel et de la micro-informatique. Inventeur du PC, ils n’ont pas perçu le marché pour ce type de machine et ont laissé Microsoft fournir le système d’exploitation DOS. Se rendant compte de leur erreur, ils tenteront d’imposer OS/2 sans jamais y parvenir.

La même histoire se répète avec les suites bureautiques. Se rendant compte de l’importance de ce type de logiciel, IBM produira Lotus Symphony, une suite bureautique pour DOS. Cette suite sera complètement abandonnée en 1992.

Ce n’est qu’en 2007, à la mode des carabiniers d’Offenbach, qu’IBM décidera de relancer dans une suite de productivité qui comportera son client mail Lotus Notes, très populaire en entreprise et détenteur du titre de logiciel le plus haït par ses utilisateurs. IBM va donc reprendre OpenOffice et en modifier l’interface afin de créer IBM Lotus Symphony.

IBM Lotus Symphony est synchronisé avec OpenOffice mais aucun code n’est contribué au projet. En ce sens, IBM est vu comme un mauvais joueur par la communauté.

Oracle Open Office, la fin d’une époque

Sun ne va pas très bien. Solaris n’a jamais réellement percé. Le matériel Sun, d’excellente facture mais extrêmement cher, voit une concurrence rude tirer les prix vers le bas. Beaucoup d’investissements ont été faits comme le rachat de MySQL. Des questions se posent. C’est alors qu’arrive Oracle.

Oracle est un géant de l’informatique qui a fait sa fortune sur la gestion des bases de données. Ils aimeraient avoir un peu plus d’expertises dans le matériel (afin de vendre des serveurs liés à leurs bases de données) et contrôler un dangereux concurrent OpenSource qui est de plus en plus populaire: MySQL, justement racheté par Sun.

En 2009, Oracle rachète donc Sun pour 7,4 milliards de dollars. Seulement, Oracle n’a que faire de StarOffice ou d’OpenOffice. C’est le cadeau bonus venu avec l’achat et ça les ennuie plus qu’autre chose. De plus, contrairement à Sun, Oracle a montré de nombreuses fois qu’il se poste en ennemi acharné du logiciel libre.

En 2010, inquiets, les membres de la communauté OpenOffice créent donc la Document Foundation, une fondation sans but lucratif dont le but est de promouvoir et de continuer le développement d’OpenOffice, sans dépendre d’Oracle.

LibreOffice, la première suite communautaire

Il ne reste qu’un petit détail à régler: le nom, OpenOffice, appartient toujours à Oracle. La fondation fait une demande officielle à Oracle, Ô Oracle, vous qui êtes si puissant, si beau, si fort et qui n’avez que faire de ce misérable nom, cédez le nous et vous serez mille fois béni.

C’est à ce moment que les requins de chez Oracle lèvent les sourcils. Si ce nom est demandé, il a peut-être une certaine valeur. IBM met son grain de sel : si Oracle cède le nom à la fondation, IBM peut très bien ne plus pouvoir intégrer le code d’OpenOffice dans son Lotus Symphony qui est propriétaire, la Document Foundation soutenant des licences cancerigènes comme la LGPL !

Oracle refuse donc de céder le nom. La mort dans l’âme, la Document Foundation décide d’accepter la mort d’OpenOffice et de faire renaître le projet sous le nom LibreOffice.

Au final, ce changement de nom se révèle bénéfique. Comme le passage de XFree86 à X.org, il marque la transition. L’engouement communautaire est tel qu’en moins d’une année LibreOffice gagne des dizaines de contributeurs, un nombre impressionnant de lignes de code est changé et une première conférence rassemblant la communauté à lieu à Paris en octobre 2011. Conférence au cours de laquelle il est annoncé notamment le désir de porter LibreOffice sur Androïd. Les participants assistent également à une première démonstration de LibreOffice Online, une version web de la suite bureautique.

Apache Open Office, papy fait de la résistance

Mais il serait faux de penser qu’Oracle en resterait là. Tout aurait pu être tellement simple. Mais il ne faut jamais sous-estimer la nuisance qu’une confusion dans l’esprit du public peut apporter.

Peu après l’annonce de la création de LibreOffice, Oracle décide de donner le projet OpenOffice, y compris le nom, à la fondation Apache. À charge pour elle de continuer le développement de ce projet.

À la Document Foundation, tout le monde est un peu surpris. Surtout que la licence Apache choisie permet à LibreOffice de reprendre du code de chez Apache OpenOffice mais le contraire n’est lui pas possible. En juillet 2011, IBM annonce sa volonté de contribuer au projet Apache OpenOffice et, début 2012, annonce même arrêter complètement IBM Lotus Symphony pour se concentrer uniquement sur Apache OpenOffice.

OpenOffice ou LibreOffice, lequel choisir ?

Pour beaucoup, Apache OpenOffice n’est donc qu’un homme de paille, un projet IBM, qui sert les intérêts d’IBM et non ceux de la communauté. Après quelques mois, il faut se rendre à l’évidence: le projet Apache OpenOffice dispose de dix fois moins de contributeurs. Comparer le nombre de modifications du code entre les deux projets est également sans appel : LibreOffice est un projet libre, communautaire et OpenOffice est une anecdote poussée à contre-cœur.

La majorité des distributions Linux sont d’ailleurs passées à LibreOffice. Des grands projets se mettent en place: la région Île-de-France travaille à offrir un LibreOffice intégré avec sa solution Cloud à tous ses étudiants. Un écosystème de sociétés a rejoint la Document Foundation afin d’offrir du support professionnel sur LibreOffice, depuis les grands pontes comme Suse, partie de Novell, au petites structures comme Lanedo, employeur de votre serviteur.

Si l’offre est là, la demande est elle en pleine confusion. Des clients de Sun, payant pour le support d’OpenOffice, se sont retrouvés sans maintenance du jour au lendemain. Le changement de nom fait craindre une migration lente et coûteuse, beaucoup ne comprenant pas qu’il s’agit essentiellement du même logiciel.

Si l’avenir de LibreOffice semble radieux, beaucoup ne le saisissent pas encore. Mais, maintenant, si jamais on vous pose la question de savoir la différence entre OpenOffice et LibreOffice, vous pourrez répondre : « Assieds-toi, je vais te raconter une histoire… ».

Les règles d’un jeu, les règles du jeu, ne sont pas inscrites dans le marbre. Et il est toujours possible, pour les plus audacieux, de faire un pas de côté pour les améliorer.

Telle est l’expérience fondatrice de Jeremy enfant au contact de son ami Bruce, véritable petit hacker en herbe[1].

On pourra certes objecter que cet état d’esprit bidouilleur et inventif n’a pas attendu l’open source pour exister mais il s’en trouve fortement stimulé par les potentialités nouvelles qu’offre Internet.

Le jour où mon esprit devint open source

The day my mind became open sourced

Phil Shapiro - 20 avril 2012 - OpenSource.com

(Traduction Framalang : Adrien Dorsaz, e-Jim et Goofy)

Je me souviens très bien du jour exact où mon esprit est devenu open source. C’était un jour frais et ensoleillé de novembre 1973. Après les cours de l’école primaire, j’ai appelé mon meilleur ami, Bruce Jordan, et je lui ai demandé : « Est-ce que je peux passer jouer maintenant ? ». Bruce m’a répondu : « Bien sûr ! ». J’ai chevauché ma bicyclette rouge Schwinn (qui n’avait qu’une vitesse) et j’ai roulé comme un fou sur les trois kilomètres jusque chez Bruce. Je suis arrivé avec le souffle coupé, mais très heureux.

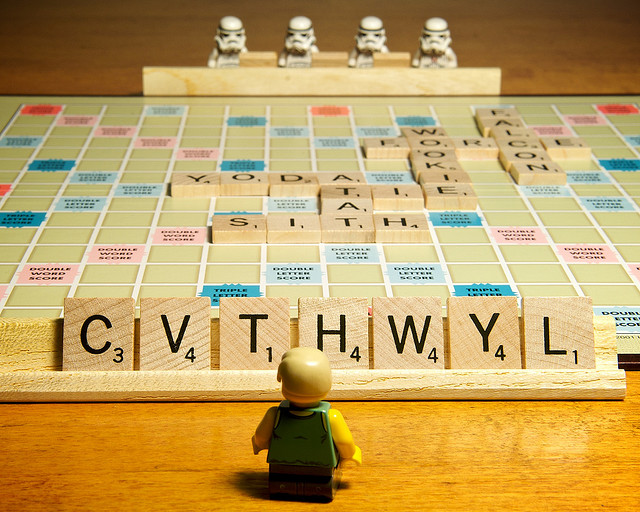

C’était plaisant de jouer avec Bruce, parce qu’il était toujours en train d’inventer de nouveaux jeux à jouer à l’intérieur et également à l’extérieur. Chez lui, on ne s’ennuyait jamais une seconde. C’est ainsi que, quand nous nous sommes assis pour jouer au Scrabble ce jour-là, Bruce a spontanément suggéré : « Prenons chacun 10 lettres au lieu de 7. Ça va beaucoup améliorer le jeu ». J’ai protesté : « Mais les règles écrites sur la boîte du jeu disent qu’on est censé prendre 7 lettres. »

Bruce a rapidement répondu : « Ce qui est imprimé sur la boîte, c’est pas des règles. C’est juste des suggestions de règles du jeu. Toi et moi, on est libres de les améliorer ». J’étais un peu stupéfait. Je n’avais jamais entendu une telle idée auparavant. Je lui ai rétorqué : « Mais les règles sur la boîte ont été écrites par les adultes qui sont plus intelligents que nous, non ? ».

Bruce m’a alors expliqué avec aplomb : « Ceux qui ont inventé ce jeu ne sont pas plus intelligents que toi ou moi, même si ce sont des adultes. Nous pouvons trouver de meilleures règles qu’eux pour ce jeu. De bien meilleures règles. »

J’étais un peu sceptique, jusqu’à que Bruce me dise « écoute, si ce jeu n’est pas beaucoup plus amusant dès les 5 premières minutes, nous retournons aux règles écrites sur la boîte ». Cela m’a semblé un bon moyen de procéder.

Et les règles du Scrabble de Bruce rendaient effectivement le jeu bien plus amusant. En pleine partie, je ne pus m’empêcher de lui demander : « si les règles du Scrabble peuvent être améliorées, est-ce que les règles d’autres jeux peuvent aussi être améliorées ? ».

Bruce me répondit « Les règles de tous les jeux peuvent être améliorées. Mais ce n’est pas tout. Tout ce que tu vois autour de toi et qui a été conçu par l’esprit humain peut être amélioré. Tout peut être amélioré ! »

À ces mots, un éclair m’a traversé l’esprit. En quelques secondes, mon esprit a basculé vers l’open source. À ce moment précis, j’ai su quels étaient le but de ma vie et ma destinée : chercher autour de moi les choses qui peuvent être améliorées, puis les améliorer.

Lorsque je suis remonté sur mon vélo Schwinn pour rentrer à la maison ce soir-là, mon esprit était enivré d’idées et de possibilités. J’ai plus appris de Bruce ce jour-là que je n’avais appris durant toute une année d’école. Vingt-cinq ans avant que l’expression Open Source ne soit formulée pour la première fois, Bruce Jordan a ouvert les sources de mon esprit. Je lui en serai éternellement reconnaissant.

Et alors que je roulais vers chez moi, je pris la résolution que durant ma vie, je concentrerai mon énergie à élargir les possibilités d’apprendre en dehors du cadre scolaire, parce que les apprentissages et les réalisations les plus significatives surviennent hors de l’enceinte de l’école.

Actuellement, je travaille dans une bibliothèque publique dans la région de Washington DC, et chaque jour, je discute avec des enfants. De temps en temps, je croise des élèves dont l’esprit est réceptif aux grandes idées. Lorsque cela m’arrive, je plante de petites graines dans leur esprit, et les laisse tracer leur route. Il leur revient de cultiver ces graines. Mon rôle se limite à planter des graines d’idées dans leur esprit. Le leur, c’est d’observer les germinations de ces graines, et de choisir de les arroser ou non.

Bruce Jordan m’a enseigné une autre leçon importante. La même année, il m’a demandé si je voulais jouer au Frisbee Baseball. « C’est quoi le Frisbee Baseball ? » demandai-je avec curiosité. Bruce répondit alors : « je ne sais pas, mais ça a l’air d’être un jeu génial. Nous allons créer les règles en marchant vers le terrain de baseball ».

Sans surprise, Bruce inventa les règles du Frisbee Baseball alors que nous parcourions le bloc qui nous séparait du terrain. Et nous avons joué avec grand plaisir, jusqu’à ce que l’obscurité nous empêche de voir le Frisbee. Ce que j’ai appris de Bruce ce jour-là, c’est de ne pas avoir peur d’aller là où mon instinct me dit qu’il y a de bonnes choses. Bruce était persuadé que nous allions nous éclater en jouant au Frisbee Baseball. Et il avait raison.

Le mouvement Open Source concerne les logiciels, mais il est loin de se limiter à ce domaine. Il s’agit de considérer les créations et les idées qui naissent du génie humain avec optimisme. Tout peut être amélioré, de fond en comble. Tout ce qu’il nous faut, c’est une dose de créativité et la volonté de consacrer notre esprit à une tâche donnée.

On se lance ? Au départ, les règles de tous les jeux sont imprimées sur la boîte, mais ces règles ne sont que des suggestions. On peut les améliorer, et il faudrait les améliorer à chaque fois que c’est possible.

Notes

[1] Crédit photo : Jeremy Mates (Creative Commons By)

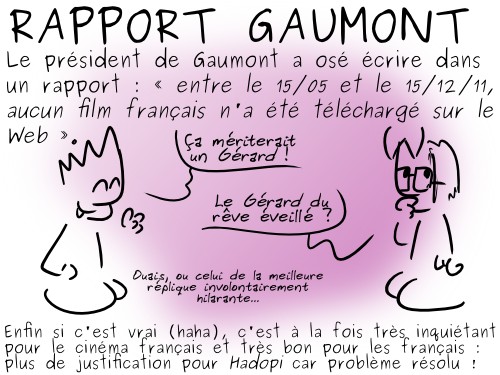

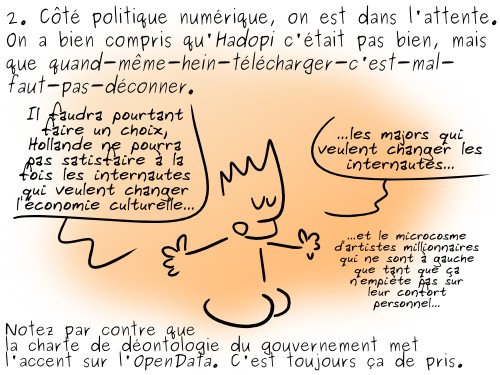

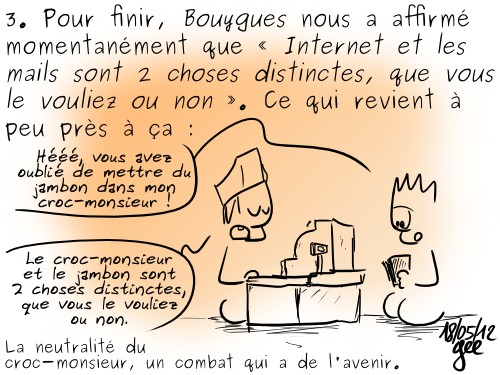

Que la citation ait été ou non sortie de son contexte, c’est assez énorme :) Pour en savoir plus PCInpact ou Numerama.

Gee sera ce week-end du 26/27 mai au festival de BéDéologie de l’INSA Lyon.

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

Benn Jordan est musicien et président fondateur du modeste label indépendant Alphabasic Records.

En janvier 2008, et contrairement à ce qu’il se produisait d’habitude, il fut surpris de constater l’absence de son nouvel album sur les sites de torrents et P2P !

Alors il décida de prendre lui-même les devants en téléversant ses propres fichiers audios sur les sites de partage, mais en les accompagnant d’un court texte que nous avons décidé de traduire ci-dessous tant il nous semble original et révélateur de la situation actuelle.

Ainsi tout « pirate » téléchargeant l’album se retrouvait avec un petit fichier HTML contenant le message. Libre alors à lui de le lire et d’agir en conséquence.

Remarque : On pourra trouver le bilan de cette action dans le billet From Pirates To Profit. Et si vous voulez écouter un aperçu de l’album en question il y a ce lien YouTube.

Bonjour mélomane… téléchargeur… pirate… pseudo-criminel…

Hello listener…downloader…pirate…pseudo-criminal…

Benn Jordan - janvier 2008 - Alphabasic Records

(Traduction : Ælfgar, Kiwileaks, Marwan, Thb0c, Gordon, Hikou, Chk, Coyau, axx et autres anonymous)

Bonjour mélomane… téléchargeur… pirate… pseudo-criminel…

Si vous êtes en mesure de lire ceci, alors il est plus que probable que vous ayez téléchargé cet album depuis un réseau pair à pair ou un torrent.

Vous vous attendez probablement à ce que le reste de ce message vous dise que vous êtes en train de faire du mal aux musiciens et de contrevenir à plus ou moins toutes les lois en vigueur sur la copie. Eh bien ce n’est pas ce qui vous attend.

Ce que j’aimerais vous dire, c’est que mon label comprend que beaucoup de gens piratent de la musique parce que c’est plus simple que de l’acheter. Les CD se rayent facilement, la plupart des sites de téléchargement avec paiement à l’acte proposent une faible qualité accompagnée de merdiques protections par DRM, et les vinyles sont quasiment impossibles à trouver ou expédier simplement.

Je me demande même souvent pourquoi les gens achètent encore des CD. Certains apprécient le fait d’avoir une vraie pochette physique, d’autres ne se sont pas encore adaptés aux MP3, mais la plupart le font parce qu’ils aiment passionnément la musique et veulent soutenir les artistes qui la font. Ça vous redonne foi en l’humanité l’espace d’un instant, hein !

Ok donc, on fait quoi maintenant ?

Vous aimez l’album ? Vous voulez « soutenir l’artiste » sur iTunes ?

Eh bien, ne le faites pas !

Alphabasic est en ce moment même en pleine bataille juridique contre Apple parce qu’AUCUN de nos contenus (le catalogue Sublight Records compris) n’a reçu le moindre centime de royalties par rapport au grand nombre de ventes qu’iTunes a généré en utilisant notre contenu.

Vous voulez acheter un CD uniquement pour témoigner de votre soutien ?

Si vous n’aimez pas particulièrement les CD, ne vous prenez pas la tête.

Les grandes enseignes comme Best Buy et Amazon font tellement monter les prix que leurs parts sont souvent huit fois plus élévées que celle de l’artiste. En plus, la plupart des CD sont fait de plastique non-recyclable et sont de ce fait écologiquement nuisibles.

Si vous aimez vraiment les CD, achetez les directement auprès du label (dans notre cas, alphabasic.com). Après récupération des coûts de production, nos artistes reçoivent habituellement plus de 90% de l’argent venant de votre portefeuille.

J’ajoute que tous nos produits physiques sont réalisés à partir de matériaux 100% recyclés.

Vous souhaitez soutenir sans aimer les CD ?

Allez ici et faites le tour de notre catalogue de téléchargements audio sans perte et sans DRM.

Vous l’avez déjà fait ?

Alors n’hésitez pas à faire un don du montant de votre choix à votre artiste préféré. Il lui reviendra à 100%.

Franchement, vous pouvez même donner ne serait-ce qu’un euro pour remercier l’artiste.

Si par exemple vous aimez vraiment « The Flashbulb – Soundtrack To A Vacant Life » et voulez nous soutenir sans que l’argent s’en aille vers des détaillants et des distributeurs cupides, ou des représentants et intermédiaires cocaïnomanes, alors cliquez sur ce lien.

Si de plus vous voulez bien renseigner votre adresse postale, Alphabasic pourra vous envoyer occasionnellement quelques goodies (surplus de stock, stickers, et même parfois des CD rares ou inédits) en guise de reconnaissance.

Merci d’avoir pris le temps de lire ce message.

Qui sait si mon petit modèle économique permettra de financer de nouveaux albums, mais même l’échec vaut mieux que le système de distriubtion pourri dont les artistes souffrent depuis plus de cinquante ans.

Nous espérons que vous apprécierez la musique autant que nous l’apprécions en la créant .

Enfin un tout dernier point. Si vous envisagez de partager cette musique, merci de conserver et d’y inclure ce texte. La seule raison de sa présence est de montrer à l’auditeur où il peut soutenir son artiste favori !

Benn Jordan

PDG d’Alphabasic Records

Le Népal n’est pas forcément en avance dans le développement numérique du pays[1].

Raison de plus pour adopter d’emblée le logiciel libre…

L’impact de l’open source au Népal

Nepal and the impact of open source

Carolyn Fox - 8 mai 2012 - OpenSource.com

(Traduction framalang : Slystone, Cédric Corazza, Goofy et Kabaka)

Le Népal est l’un des pays les plus pauvres au monde. Il fait face à de nombreux problèmes liés à l’inégalité entre les sexes, à l’éducation, ou au retard des technologies numériques. Et pourtant le Népal se transforme peu à peu grâce à l’open source et aux technologies numériques. Mais à mesure que le Népal cherche à intégrer ses citoyens dans l’économie mondiale numérique, de nombreux obstacles se dressent en travers de son chemin : instabilité politique, difficulté d’accès physique, infrastructures déficientes et pauvreté rurale. En avril 2012, le Forum Economique Mondial a publié un rapport qui a caractérisé le Népal comme l’un des pays les moins connectés au monde, tout en bas du classement mondial.

L’accès à l’éducation secondaire continue d’être un gros problème au Népal, particulièrement pour les filles. Environ la moitié des enfants du pays souffrent de malnutrition chronique. Un enfant sur trois travaille et on estime qu’ils sont 2,6 millions à travailler entre cinq et quatorze ans.

La situation des jeunes Népalaises est plus que difficile. Le taux d’alphabétisation pour les filles va ainsi de 28 à 42%, comparé au 65 à 87% pour les garçons. La plupart des filles sont humiliées, opprimées et exploitées dans leur vie quotidienne. Les écoles publiques népalaises requièrent des frais de scolarité et beaucoup de parents ne peuvent se permettre d’y envoyer leurs filles ; on attend souvent des filles qu’elles abandonnent leurs études pour aller travailler.

L’impact direct des logiciels libres et des technologies numériques peut sembler à des années-lumières pour beaucoup, mais le gouvernement népalais et les organisations non gouvernementales (ONG) commencent à apporter un peu de changements dans la vie quotidienne des enfants ruraux et pauvres, et particulièrement des filles. Le Plan pour l’éducation du gouvernement népalais, le Plan de réforme du secteur scolaire, l’Open Learning Exchange (OLE) Népal, le projet One Laptop Per Child (OLPC) et d’autres initiatives font de grands progrès pour résorber la fracture numérique — en dépit du récent rapport du Forum économique mondial. Le gouvernement népalais, OLE Népal et d’autres organisations aident à réduire la fracture numérique en mettant à disposition des technologies numériques et des supports open source qui sont absolument nécessaires au Népal pour accomplir un progrès significatif, ce que le Sommet mondial pour la société de l’information (SMSI) a souligné.

Depuis 2009, OLE Népal a distribué plus de 2500 ordinateurs portables dans 26 écoles népalaises et a œuvré à créer des supports libres pour éduquer et encourager les enfants népalais, particulièrement les filles. Les objectifs principaux de OLE Népal sont d’améliorer l’éducation publique et de réduire la disparité de l’accès à l’éducation. La distribution d’équipements n’était pas suffisante pour résoudre le sous-équipement numérique du pays selon OLE Népal. La création de supports éducatifs libres, avec l’aide des développeurs et programmeurs népalais locaux, a été la clé de voûte de la résolution du problème numérique du pays. En 2011, OLE Népal a collaboré avec le British Council pour créer « Learn English Kids », un programme ayant pour but d’enseigner gratuitement les fondamentaux de l’anglais aux enfants et adultes népalais . Environ 3400 étudiants dans 34 écoles à travers le pays ont utilisé l’application Learn English Kids. Auparavant, les possibilités et supports nécessaires pour apprendre l’anglais étaient rares.

Des initiatives comme celles de OLE Népal et de OLPC donnent aux filles rurales pauvres, en particulier, une chance d’accéder aux études et d’échapper à une vie de pauvreté. Le rôle des femmes népalaises et l’utilisation des technologies sont les clés du potentiel et de l’avenir du pays. OLE Népal s’est rendu compte de la nécessité d’une bibliothèque numérique libre et fondée sur un objectif d’éducation pour aider les citoyens à franchir la fracture numérique et à améliorer la qualité et l’accès à l’éducation. E-Pustakayla peut être installé à l’école ou dans un centre communautaire sans accès à Internet, offrant ainsi à tous une source d’informations et d’éducation ouverte et gratuite.

Ces initiatives ont contribué à augmenter le taux d’alphabétisation et ont encouragé la création de communautés numériques au Népal. Sambad par exemple, est un projet de recherche sur la façon dont la technologie peut bénéficier aux analphabètes et illettrés du Népal. Une des possibilités consiste à créer des communautés numériques basées sur des communications audio ou visuelles, plutôt que sur du texte. Ces initiatives permettent aux Népalais de participer pleinement à la société numérique et sont une source d’émancipation et de changement social.

ALISON montre comment le monde du libre a un impact direct sur la vie des gens ordinaires au Népal. ALISON est une ressource en ligne gratuite pour l’apprentissage des bases et fondamentaux du monde du travail, proposant des cours numériques, des certificats ou des diplômes gratuitement aux citoyens népalais. Ce projet a le soutien du gouvernement népalais.

Le gouvernement du Népal est conscient de l’importance de l’alphabétisation numérique et du pouvoir du e-learning dans l’amélioration de la vie de ses citoyens. Celui-ci considère ALISON et d’autres programmes comme un moyen d’émancipation pour les Népalais et une source d’espoir en un développement durable avec l’aide du monde du libre et des technologies numériques.

L’excellent quotidien d’information britannique The Guardian (que nous traduisons souvent ici) a récemment proposé une liste restreinte et subjective de vingt « fighters for Internet freedom ».

Stallman, Torvalds, Wales, Lessig, Assange, Sunde, Berners-Lee, Anonymous… Il y en a que nous connaissons bien ici. D’autres moins, mais c’est l’occasion de les découvrir[1].

Certains lecteurs regrettent l’absence de Cory Doctrow, Eben Moglen ou Mitchell Baker. Nous aussi :)

Qu’en pensez-vous ? Qui rajouteriez-vous ? Et pourquoi aucun français ni francophone ?

D’ailleurs s’il fallait faire une liste nationale vous choisireriez qui ? (Bayart, Couchet, Chemla, Dachary, Espern, Nitot, Lacambre, Lang, Peyratout, Stoehr, Zimmermann…)

Un billet à rapprocher de celui qui rendait hommage à quelques figures marquantes du monde du Libre : Sur la place des grands hommes du logiciel libre.

Top 20 du Guardian : ceux qui se battent pour un Internet libre

The Guardian’s Open 20: fighters for internet freedom

Des hommes politiques et professeurs aux informaticiens en passant par le premier programmeur, les champions de l’Internet libre. Qui avons-nous oublié ? Faites votre propre liste ici.

Anonymous

Légions, partout

(Wikipédia)

Le cri de ralliement des Anonymous – « Nous sommes Anonymes. Nous sommes Légion. Nous ne pardonnons pas. Nous n’oublions pas. Redoutez-nous » (We are Anonymous. We are Legion. We do not forgive. We do not forget. Expect us) – n’est pas du goût de tout le monde, mais est certainement très connu. À l’inverse de son groupe frère Lulzsec, le collectif Anonymous est vraiment fragmenté et sans leader et a donc pu continuer malgré les arrestations du FBI qui ont paralysé Lulzsec. Les pirates ont récemment mis brièvement hors ligne le site web du ministère de l’intérieur anglais et certains des sites web les plus visités au monde en protestation contre les propositions de lois de surveillance d’internet.

Jacob Appelbaum

Militant, chercheur et développeur, Projet Tor

(Wikipédia)

Appelbaum, un chercheur en informatique à l’Université de Washington, est l’un des principaux membres du projet Tor, qui permet de garantir l’anonymat de milliers d’internautes à travers le monde. Egalement connu comme le principal défenseur du groupe, Appelbaum a attiré l’attention du public après avoir été arrêté et fouillé à de nombreuses reprises par des douaniers américains, qui lui ont confisqué son matériel électronique, après qu’il a défendu Julian Assange pendant une conférence.

Julian Assange

Éditeur en chef, WikiLeaks

(Wikipédia - Framablog)

La force motrice derrière Wikileaks, Assange a coordonné la publication de documents secrets concernant les guerrres en Afghanistan et en Irak, de fichiers de prisonniers de la Baie de Guantanamo, et de 250 000 câbles diplomatiques. Assange est quelqu’un qui divise l’opinion, à cause des nombreuses polémiques qui l’entourent mais malgré cela (ou peut-être grâce à cela), il est sûrement le chef de file du mouvement pour un Internet libre et un interlocuteur important.

John Perry Barlow

Co-fondateur, Electronic Frontier Foundation

(Wikipédia)

Fondée en 1990, l’EFF se décrit elle-même comme « la première ligne de défense » lorsque les libertés numériques sont menacées. Grâce à un mélange d’action directe, d’actions en justice et de lobbying dans le milieu politique, le groupe défend la liberté d’expression et se bat contre la surveillance et les problèmes de propriété intellectuelle. L’ancien parolier des Grateful Dead est un des membres fondateurs de l’EFF et a depuis été l’un de ses plus importants porte-parole.

Sir Tim Berners-Lee

Inventeur du world wide web

(Wikipédia - Framablog)

Étant l’inventeur d’une des parties les plus visible de l’Internet (le world wide web), la place de Berners-Lee dans l’histoire de l’Internet était déjà réservée. Il ne s’est cependant pas reposé sur ses lauriers: il joue un rôle important dans la promotion de l’open data jusque dans les hautes sphères des gouvernements à travers le monde, il fait également campagne contre un internet à « deux vitesses ». Il s’est aussi récemment excusé pour les deux slashes au début d’une adresse web (http://), reconnaissant qu’ils sont «?complètement inutiles?».

Heather Brooke

Journaliste et activiste

(Wikipédia)

Militante pour la liberté d’information et contre la surveillance des états, Heather Brooke a eu un rôle capital dans les procès qui ont permis de réveler les abus dans le système de dépense du premier ministre britannique. Durant ses recherches sur la culture hacker et l’activisme en ligne, Brooke s’est procuré les câbles diplomatiques de Wikilieaks et a été l’une des journalistes à travailler sur le projet. Elle siège au conseil de l’Open Rights Group et elle est professeur en résidence à la City University de Londres.

Bram Cohen

Scientifique en chef, BitTorrent

(Wikipédia)

Bram Cohen n’est pas un homme populaire à Hollywood. Cohen a non seulement inventé la technologie du peer-to-peer qui est derrière le réseau BitTorrent, mais a également mis au point le logiciel qui permet aux utilisateurs de partager leurs fichiers. La technologie revendique plus de 100 millions d’utilisateurs actifs chaque mois, téléchargeant à peu près 400 000 fichiers chaque jour – quelques-uns sont légaux, mais pour beaucoup, il s’agit de films, musiques et programmes télé protégés par le droit d’auteur.

Rickard Falkvinge

Fondateur, le parti Pirate

(Wikipédia - Framablog)

Falkvinge a fondé le parti Pirate Suédois en 2006 afin de se concentrer sur la réforme des lois sur le droit d’auteur, les brevets et le partage de fichiers. Le parti a maintenant une présence souvent marginale dans 22 pays, voire significative en Suède, où il dispose de deux députés européens, ainsi qu’en Allemagne, où il est la troisième force politique du pays.

Birgitta Jonsdottir

Membre du Parlement, The Movement, Islande

(Wikipédia)

Une poètesse et activiste devenue femme politique, Jonsdottir est élue au parlement islandais depuis 2009. Principalement connue pour son rôle dans la diffusion de la vidéo WikiLeaks Collateral Murder au grand public, Jonsdottir a également eu un rôle prépondérant dans l’effort qu’a fait l’Islande pour être un paradis de la liberté d’expression, et c’est l’une des plaignantes dans les poursuites contre le gouvernement américain concernant les pouvoirs de surveillance que permet la loi NDAA.

Dr Susan Landau

Chercheur en cyber-sécurité, Membre de Guggenheim

(Wikipédia)

Susan Landau est professeur invitée du département de sciences informatiques de l’Université d’Harvard avec plus de 30 ans de publications sur la cyber-sécurité, la surveillance et la cryptographie derrière elle. Elle milite pour le respect de la vie privée des utilisateurs et dénonce les systèmes de surveillance installés sur les canaux de communication. Elle combat également pour la cause des femmes dans les sciences, et dirige la mailing list ResearcHers. Elle a gagné le prix Women of Vision social impact en 2008.

Lawrence Lessig

Fondateur, Creative Commons

(Wikipédia - Framablog)

Tandis que que beaucoup d’hacktivistes se contentent simplement d’ignorer les lois et en risquent donc les conséquences, Lawrence Lessig a suivi une approche plus douce, en introduisant un type de licence qui autorise le partage de contenu sans crainte de poursuites. Les personnes qui créent des œuvres qui devraient normalement être soumises au droit d’auteur peuvent utiliser les licences Creative Commons (CC) qui autorisent une ré-utilisation libre, en y adjoignant une clause d’usage non-commercial ou de non-modification s’ils le souhaitent. Plus de 100 millions d’images sont déjà disponibles sur internet sous licences Creative Commons.

Ada Lovelace

Programmateur

(Wikipédia)

Ada Lovelace, morte en 1852, sert d’inspiration à un internet libre. Lovelace travaillait avec Charles Babbage sur sa machine analytique, a écrit certains des premiers programmes informatiques, et elle est donc considérée comme la première programmeuse d’ordinateur. À l’opposé de Babbage, elle avait compris le rôle que pourraient jouer les ordinateurs pour faire de la musique, de l’art et plus encore. Ces dernières années, le jour Ada Lovelace est devenu une institution sur Internet, promouvant le rôle des femmes dans les sciences et technologies, et modifiant la vision que l’on a d’elles dans les médias.

Alex MacGillivray

Conseiller Général, Twitter

(Wikipédia)

Alex MacGillivray, l’avocat général de Twitter, est celui a qui l’on attribue le mantra de l’entreprise « la branche liberté d’expression du parti de la liberté d’expression » (the free-speech wing of the free-speech party), et a joué un rôle important dans les efforts qu’a faits le site pour rester le plus transparent possible sans pour autant se rendre hors-la-loi. Ses récents efforts en vue de limiter la censure non plus au niveau planétaire mais pays par pays, ont d’abord provoqué une fronde mais ont finalement été vus par beaucoup comme une façon habile de n’adopter que le minimum des restrictions exigées par la législation.

Clay Shirky

Ecrivain, professeur assistant à l’Université de New York

(Wikipédia - Framablog)

Clay Shirky a été l’un des premiers ardents défenseurs du crowdsourcing, de la collaboration et de l’aggrégation de contenus et du journalisme en ligne, et donc des institutions ouvertes nécessaires à leur développement. Shirky encourage des institutions à se remettre en question dans un monde toujours plus connecté, et il est crédité comme l’une des personnes qui a inspiré la politique de journalisme ouvert du Guardian.

Richard Stallman

Fondateur, Free Software Foundation

(Wikipédia - Framablog)

L’un des défenseurs les plus ardents du logiciel libre (et non open source, terme qu’il déteste), Stallman fait le tour du monde afin de montrer les avantages qu’apportent des logiciels libres d’utilisation et libres de modification. Cependant, Stallman est davantage qu’un porte-parole, il est également l’un des principaux programmateurs de GNU (un système d’exploitation qu’il a mis au point).

Peter Sunde

Co-foundateur, Pirate Bay

(Wikipédia - Framablog)

Peter Sunde était une des personnes responsables de Pirate Bay, un moteur de recherche permettant l’accès à plus de 4 millions de fichiers sur le réseau BitTorrent, et un portail clé pour toute personne échangeant des fichiers. Le site a longtemps évité les tentatives de la justice pour l’interdire, mais Sunde est déjà passé à autre chose, en fondant Flattr, un site de micro-paiement qui a pour but de rétribuer financièrement et volontairement les sites indépendants et les blogs. Pendant ce temps, Pirate Bay prétend mettre au point des serveurs embarqués sur des drones, afin de s’assurer que le gouvernement ne sera jamais capable de les déconnecter.

Aaron Swartz

Programmateur, activiste

(Wikipédia)

Si un vendeur sur un marché tunisien a lancé le printemps arabe, il est peut être juste de créditer Aaron Swartz d’avoir lancé le «?printemps universitaire?», si les accusations le concernant s’avèrent fondées. Swartz est accusé d’avoir téléchargé plus de 4 millions d’articles universitaires du site JSTOR afin d’améliorer l’accès à la littérature savante. Après son inculpation, et alors qu’il se dit innocent, d’autres personnes ont commencé à partager des milliers de papiers sur le net sans aucune permission. Maintenant, l’accès aux publications universitaires est en train d’être libéré par des moyens légaux et de plus en plus rapidement, avec comme principal appui financier le Wellcome Trust, et certains ministres du Royaume Uni qui soutiennent maintenant le libre accès.

Professeur Sebastian Thrun

Fondateur, Udacity

(Wikipédia)

Le professeur Thrun n’était pas un homme qui avait à se soucier de son prochain salaire?: en tant que professeur permanent en intelligence artificielle à la prestigieuse Stanford University, il avait un poste à vie. Non satisfait d’enseigner à un nombre restreint d’étudiants, il a donné accès à ses cours en ligne gratuitement, à travers un site nommé Udacity. La première année, plus de 140 000 étudiants se sont inscrits à ses cours.

Linus Torvalds

Architecte en chef, Linux

(Wikipédia - Framablog)

Pour ceux qui ne seraient pas désireux d’avoir à choisir entre Microsoft Windows et Apple Mac OSX, une alternative libre existe, qui s’accompagne d’une valeur ajoutée (pour les programmeurs) : elle est ouverte aux modifications et personnalisations, cette alternative c’est Linux. Linus Torvalds est un développeur Finno-Américain qui a démarré ce projet, et a depuis lors montré la voie à de nombreuses distributions en tant que défenseur de l’open source et des logiciels libres.

Jimmy Wales

Président, Fondation Wikimedia

(Wikipédia - Framablog)

Jimmy Wales est l’homme derrière Wikipédia, la plus grosse encyclopédie au monde (avec 21 millions d’articles), rédigé exclusivement par des bénévoles, grâce à son système d’édition ouvert. De plus, Wales a récemment gagné en légitimité en matière d’Internet ouvert en encourageant le comité du site à sortir de sa politique habituelle de neutralité afin d’organiser un black-out d’une journée de la version anglophone du site, en réponse à la proposition de loi SOPA contre la piraterie.

Qui avons-nous oublié ? Faites-le nous savoir en proposant vos propres choix dans les commentaires.

Notes

[1] Crédit photo : Aaron Brown (Creative Commons By-Nc)

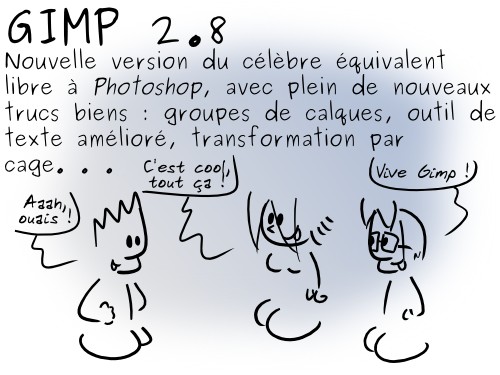

GIMP 2.8 vient enfin de mettre le nez à la fenêtre…

Liens connexes :

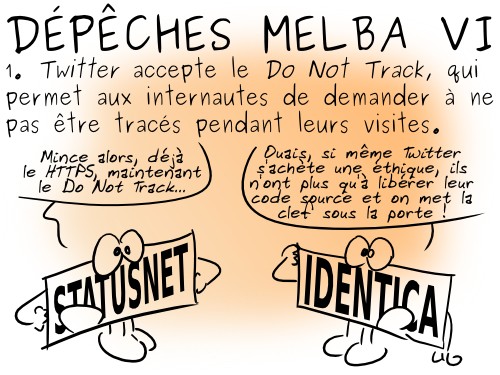

- Twitter rejoint l’initiative OpenData

- Nos nouvelles ministres pour le numérique

- L’OpenData mis en avant dans la charte de déontologie du gouvernement

- L’affaire Bouygues (et le démenti qui ne résout pas franchement le problème - encore que « surf internet » puisse être interprété comme « web » mais bon)

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

L’informatique est de plus en plus présente dans nos vies et globalement toujours aussi absente dans l’éducation. Résultat, une sorte de frénésie s’est emparée de la plupart des observateurs : il faut apprendre à la société à coder !

Le Framablog n’est d’ailleurs pas le dernier à participer au mouvement :

- Comment j’ai appris à programmer ou le témoignage qui donnait envie de s’y mettre

- De l’impact politique d’apprendre aux enfants la libre programmation

- Les codeurs sont la nouvelle élite politique

- Le code deviendra-t-il le latin du XXIe siècle ?

- Sortie du manuel Introduction à la science informatique (+ commentaires)

Une voix discordante vient cependant de se faire entendre récemment en suscitant de nombreuses réactions.

Une voix de l’intérieur, puisqu’il s’agit de Jeff Atwood, développeur de renom[1].

N’apprenez pas à coder, merci.

Jeff Atwood - 15 mai 2012 - CodingHorror.com

(Traduction Framalang : Goofy)

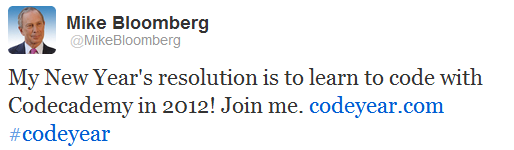

Le nouveau mantra « tout le monde devrait apprendre à programmer » a pris des proportions tellement incontrôlables ces derniers temps que même le maire de New York a pris cette résolution du nouvel an.

Voilà certes une noble déclaration propre à engranger les suffrages de la communauté techno de NYC, mais si le maire de la ville de New York a vraiment besoin de tricoter du code JavaScript pour faire son travail, c’est un symptôme de grave maladie pour la vie politique de l’état de New York. Même si M. Bloomberg se mettait vraiment à «apprendre à coder », que Adam Vandenberg me pardonne cet emprunt, je crois qu’on aboutirait à quelque chose comme :

10 PRINT "JE SUIS LE MAIRE"

20 GOTO 10

Heureusement, les risques qu’une telle prouesse technologique se produise sont proches de zéro, et pour une bonne et simple raison : le maire de New York passera plutôt son temps à faire le travail pour lequel les contribuables le paient, et c’est tant mieux. Selon la page d’accueil du secrétariat du maire, il s’agit de lutter contre l’absentéisme scolaire, pour l’amélioration des services de transports en commun, pour l’équilibre de budget municipal en 2013 et… dois-je vraiment poursuivre ?

Je m’adresse à ceux qui prétendent que savoir programmer est une compétence essentielle que nous devrions enseigner à nos enfants, au même titre que lire, écrire et compter. Pourriez-vous m’expliquer en quoi Micheal Bloomberg accomplirait mieux sa tâche quotidienne à la tête de la plus grande ville des USA s’il se réveillait un beau matin en étant devenu un petit génie de la programmation en Java ? Il me semble évident qu’être un lecteur averti, un écrivain talentueux, et posséder le minimum requis en mathématiques sont essentiels à l’exécution du travail d’un politicien. Et à n’importe quel autre emploi du reste. Ça l’est beaucoup moins pour ce qui concerne la maîtrise des variables, des fonctions, des pointeurs ou de la récursivité,

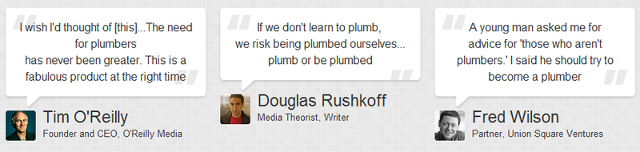

Attendez, j’adore programmer. Je suis également convaincu que la programmation c’est important… mais dans le contexte adéquat, et pour certaines personnes. Tout comme un grand nombre de compétences. Je n’inciterais pas tout le monde à apprendre la programmation, pas plus que je ne pousserais tout le monde à apprendre la plomberie. Ce serait ridicule, non ?

La mode du « tout le monde devrait apprendre à coder » n’est pas seulement néfaste parce qu’elle met la programmation sur un pied d’égalité avec d’autres compétences comme la lecture, l’écriture et le calcul. Selon moi, elle est mauvaise pour un grand nombre d’autres raisons.

- Elle part du postulat que le monde entier désire ardemment davantage de code. En trente ans de carrière comme programmeur, j’ai constaté que… ce n’est pas le cas. Devriez-vous apprendre à écrire du code ? Non, je n’en démords pas. Vous devriez apprendre à écrire le moins de code possible. Et même pas de code du tout, idéalement.

- Elle présuppose que la programmation est un but en soi. Les développeurs de logiciels ont tendance à devenir des drogués de la programmation qui croient que leur travail consiste à écrire du code. Ils se trompent. Leur travail consiste à résoudre des problèmes. Ne célébrez pas la création de code, célébrez la mise au point de solutions. Nous avons déjà une pléthore de codeurs complètement accros à l’idée d’ajouter encore une ligne de code.

- Elle met la charrue avant les bœufs. Avant de vous précipiter pour apprendre à coder, analysez soigneusement la nature exacte de votre problème. Avez-vous seulement un problème, au fait ? Êtes-vous capable de l’expliquer à d’autres de manière compréhensible ? Avez-vous mené une recherche approfondie des possibles solutions à ce problème ? La programmation permet-elle de résoudre le problème ? En êtes-vous sûr ?

- Elle suppose qu’adjoindre à la force de travail des codeurs naïfs, inexpérimentés, et même-pas-trop-sûrs-d’aimer-ce-truc-de-programmer serait un gain appréciable pour l’humanité. Je pense que c’est exact si vous considérez qu’un mauvais programmeur peut facilement provoquer deux créations d’emploi nouvelles par an. Et à ce propos, notez que la plupart de ceux qui s’autoproclament programmeurs ne savent même pas coder, vous me pardonnerez donc mon scepticisme sur ce préjugé « tout me monde peut apprendre à coder ».

- Elle suppose qu’il existe une cloison mobile de l’épaisseur d’une feuille à cigarette entre apprendre à programmer et en faire une activité professionnelle rémunérée. Regardez un peu ces nouveaux programmeurs à qui l’on propose des emplois payés sur la base de $79k/an (NdT : environ 62 000 euros) après avoir assisté à une simple session d’entraînement de deux mois et demi ! Vous pouvez même apprendre le Perl par vous-même en 24 heures ! Certes j’adore que la programmation soit un domaine égalitaire dans lequel les diplômes et les certifications sont sans objet en regard de l’expérience, mais il va bien falloir vous y plonger pendant dix mille heures comme nous tous.

Je suppose que je peux accepter l’idée qu’apprendre un peu de programmation vous permet de savoir reconnaître ce qu’est le code, et quand le code peut être un moyen adéquat d’aborder un problème que vous rencontrez. Mais je peux aussi bien repérer des problèmes de plomberie quand j’en vois sans avoir bénéficié d’une formation spécifique dans ce domaine. La population au sens large (et ses dirigeants politiques) tirerait probablement le meilleur profit d’une meilleure compréhension du fonctionnement d’un ordinateur et d’Internet. Être capable de se débrouiller avec Internet est devenu une compétence vitale de base, et c’est ce qui devrait être notre obejctif principal prioritaire, avant de nous jeter à corps perdu dans la programmation.

Merci de ne pas argumenter en faveur de l’apprentissage de la programmation pour le plaisir d’apprendre à programmer. Ou pire encore pour le nombre de zéros sur le bulletin de paie. Je suggère humblement que nous passions plutôt du temps à apprendre à…

- Mener des recherches avec avidité, et comprendre comment fonctionnent les choses autour de nous à un niveau basique.

- Communiquer efficacement avec les autres êtres humains.

Voilà des compétences qui vont bien au-delà de la pure programmation et qui vous aideront dans toutes les circonstances de votre vie.

Notes

[1] Crédit photo : One Laptop per Child (Creative Commons By)

Le droit d’auteur est un équilibre subtil et fragile entre les intérêts du public et les titulaires des droits.

Tout du moins tel était le cas à ses origines puisqu’il n’en demeure (presque) plus rien aujourd’hui tant la pression constante des derniers a continuellement réduit l’espace temps des premiers.

La subtilité a disparu et la fragilité se retrouve toute entière du côté de l’usager qu’un simple clic peut potentiellement criminaliser[1].

Allons-nous continuer encore longtemps à accepter docilement et servilement cette évolution mortifère à contre-courant de l’avènement d’Internet et de ses pratiques ?

Remarque : J’en profite pour rappeler l’existence de notre framabook Un monde sans copyright, des fois que vous voudriez voir ce qui pourrait se passer si on balayait radicalement tout ça.

Droit d’auteur : le contrat est rompu !

Dirk Poot - 13 septembre 2011 - Blog perso

(Traduction Framalang : Cédric, Goofy, kabaka, psychoslave)

Cela aura pris trois cent deux ans aux éditeurs et à leurs lobbyistes, mais à compter du 12 septembre 2011, le contrat social qui avait légitimé nos lois sur le droit d’auteur a été rendu caduc.

Le Copyright Act (loi sur le droit d’auteur) de 1709 est généralement admis comme étant le fondement des lois sur le droit d’auteur en application aujourd’hui. La Loi Anne, qui doit son nom à la reine du Royaume-Uni, fut la première loi sur le droit d’auteur à reconnaître que les œuvres littéraires, scientifiques et artistiques doivent autant à leurs créateurs qu’à la société qui a permis leur naissance.

Combien de musiciens pourraient écrire de superbes morceaux s’ils n’avaient pas été exposés à de la musique durant leur vie ? Peu d’écrivains seraient en mesure de produire un roman convenable s’ils n’avaient pu ni lire ni apprendre dans d’autres livres. Et quelle valeur auraient les ouvrages éducatifs si les auteurs ne pouvaient citer des publications scientifiques ? Si la science et les arts devaient être sous le monopole perpétuel d’une poignée d’éditeurs, il serait pratiquement impossible d’éduquer et d’inspirer les nouvelles générations.

Un équilibre délicat…

La reine Anne a reconnu les droits des auteurs et des éditeurs de protéger le fruit de leur travail, mais elle a aussi reconnu les droits de la société comme source fondamentale de toutes sciences et arts. Ainsi dans sa sagesse, elle a ordonné un Quid Pro Quo. Les auteurs et les éditeurs se verraient accorder un monopole sur leurs livres pour une durée maximale de deux fois quatorze ans.

Pour les livres déjà parus, la limite avait été portée à vingt-et-un ans. Après cette période de protection, l’œuvre tombait dans le domaine public, et la société obtenait le droit d’en jouir et de le copier. En conséquence, toutes les œuvres scientifiques et artistiques retournaient à la source d’où elles avaient jailli, permettant aux générations futures d’utiliser cette source de connaissances et d’inspiration. La reine Anne avait ainsi défini un équilibre entre les droits des artistes et éditeurs de tirer un revenu de leur travail et les droits du public à bénéficier d’une culture prospère et innovante.

…sous pression constante

Mais au cours de ces trois derniers siècles, les éditeurs ont financé un lobby extrêmement efficace afin de faire pencher la balance en leur faveur, regagnant étape par étape les droits perpétuels dont ils bénéficiaient avant que la reine Anne ne s’en mêle. Vingt-huit ans devinrent trente, trente se changèrent en cinquante ans, et hier, les cinquante ans se sont transformés en soixante-dix ans (Ndt : En fait le monopole accordé dans le texte de la reine d’Anne ne s’étendait que pour une période fixe à partir de la date de publication de l’œuvre, alors que les rallongements s’opèrent désormais sur une période variable, 30, 50, 70 ans après le décès du dernier auteur de l’œuvre, ce qui rend ces extensions encore plus considérables).

Et nous pouvons nous estimer chanceux, car les éditeurs avaient initialement fait pression sur la Commission européenne pour quatre-vingt-quinze ans !

En contradiction avec l’esprit du contrat initial, vingt ans de plus, soit une génération de musique enregistrée empêchée d’entrer plus tôt dans le domaine public. Les générations de musiciens à venir viennent de se voir retirer toute une source d’inspiration, sauf à payer des droits de licence souvent prohibitifs.

Les éditeurs, ainsi que de riches et vieux musiciens du passé, tels que Placido Domingo et Cliff Richards, ont applaudi ce coup porté au contrat initial sur le droit d’auteur, satisfaits à l’idée de continuer à vendre au moins encore 20 autres compilations de leurs meilleurs titres.

Leur insistance à dire que ce contrat est « juste » à cause de la « plus grande espérance de vie » des musiciens d’aujourd’hui, passe totalement à côté de ce que la reine Anne avait accompli. La loi sur le droit d’auteur était un contrat destiné à favoriser la culture et la connaissance, pas un fonds de pension pour d’anciens artistes enrichis, refusant aux musiciens plus jeunes les influences et l’inspiration dont ils ont eux-mêmes profité.

La fin d’un accord

Il est clair que l’accord sur le copyright est mort. Le monopole perpétuel auquel la reine Anne avait mis fin en 1709 a en pratique été rétabli. Le public a perdu tous les bénéfices qui avaient rendu ce marché initialement pertinent ; d’un point de vue culturel, nous voilà revenus à la fin du XVIIe siècle.

Que reste t-il donc au public ? Les bénéfices ont disparu et pour couronner le tout, les lobbyistes du droit d’auteur imposent activement le flicage du Web, l’inspection des paquets et des technologies de blocage à la société, mettant délibérément en danger les libertés fondamentales. Quelle incitation, sinon par les lourdes menaces de poursuites pénales et mesures draconiennes, y a-t-il pour que public accepte cette mascarade de loi sur le droit d’auteur ? Combien de temps la société tolérera-t-elle de coûteuses amendes et la loi des trois coups ?

Cette dernière prolongation de la durée du droit d’auteur de la part de l’Union Européenne a peut-être porté un coup fatal au droit d’auteur. Les valeurs de référence que sont la morale et l’éthique en ont été balayées ; la seule chose que la loi sur le droit d’auteur a encore pour elle, est la menace infondée mais réelle de lourdes conséquences si elle est enfreinte.

Le droit d’auteur a perdu sa légitimité ; sa mise en application plus que maladroite ne peut qu’aboutir à remettre en question la validité des lois qui la sous-tendent. Elle pourrait bien un jour devenir une simple curiosité historique, au même titre que celle, provenant du fond du Moyen Âge britannique, obligeant les hommes à pratiquer deux heures de tir à l’arc par semaine.

Annexe

Quelques rapports que la Commission européenne a choisi d’ignorer :

Facebook est-il « libre » ? Gmail est-il « libre » ? Le nébuleux « cloud computing » est-il « libre » ?

Lorsqu’il s’agit de services en ligne la question est mal posée et mérite d’être précisée, nous affirme ici Richard Stallman en passant en revue les différents et complexes cas de figure[1].

Les services en ligne ne sont ni libres ni privateurs ; ils posent d’autres problèmes

URL d’origine du document (GNU.org)

Richard Stallman - version du 15 mai 2012 - Gnu.org - Creative Commons By-Nd

(Traduction : Céline Libéral, Mathieu Adoutte, Caner et Goofy, pour Framalang)

Les programmes et les services sont deux choses différentes. Un programme est une œuvre que vous pouvez exécuter, un service est une activité avec laquelle vous pouvez interagir.

Pour les programmes, nous établissons une distinction entre libre et non libre (privateur, ou propriétaire). Plus précisément, cette distinction s’applique à un programme dont vous avez une copie : soit vous disposez des quatre libertés, soit vous n’en disposez pas.

Une activité (telle qu’un service) n’existe pas sous forme de copies. Il n’est donc pas possible d’en avoir une ni d’en faire. Ainsi, les quatre libertés qui définissent un logiciel libre n’ont pas de sens pour les services.

Pour utiliser une analogie culinaire, même si j’ai appris à cuisiner en vous regardant, ma cuisine ne peut pas être une copie de la vôtre. Il se peut que j’aie une copie de la recette que vous utilisez pour cuisiner, et que je m’en serve, car les recettes, comme les programmes, sont des œuvres qui peuvent exister en plusieurs exemplaires. Mais la recette et la manière de cuisiner sont deux choses différentes (et les plats obtenus en sont une troisième).

Avec la technologie actuelle, les services sont souvent implémentés en faisant tourner des programmes sur des ordinateurs mais ce n’est pas le seul moyen (en fait, il existe des services en ligne qui sont implémentés en demandant à des êtres humains en chair et en os de saisir des réponses à des questions). Dans tous les cas, l’implémentation n’est pas visible par les utilisateurs du service, donc cela n’a aucun impact sur eux.

Un service en ligne peut poser aux utilisateurs le problème du recours à un logiciel libre ou non libre, par le biais du client requis pour l’utiliser. Si le service nécessite l’utilisation d’un programme client non libre, recourir à ce service suppose que vous abandonniez votre liberté à ce programme. Pour beaucoup de services web, ce logiciel non libre est du code JavaScript, installé discrètement dans le navigateur de l’utilisateur. Le programme GNU LibreJS permet de refuser facilement d’exécuter ce code JavaScript non libre. Mais le problème du logiciel client est selon toute logique distinct de celui du service lui-même.

Il existe un cas où un service est directement comparable à un programme : celui où le service revient à avoir une copie d’un programme donné et à l’exécuter vous-même. On appelle cela SaaS, ou « logiciel en tant que service », et un tel service constitue toujours une régression au plan éthique. Si vous disposiez du programme équivalent, vous auriez le contrôle sur votre informatique, à supposer que le programme soit libre. Mais lorsque vous utilisez le service de quelqu’un d’autre pour faire la même chose, vous ne contrôlez plus rien.

Recourir au SaaS revient à utiliser un programme non libre avec des fonctionnalités de surveillance et une porte dérobée (backdoor) universelle. Donc vous devriez le refuser, et le remplacer par un logiciel libre qui fait la même chose.

En revanche, les fonctions principales de la plupart des services sont de communiquer et de publier des informations. Ils n’ont rien en commun avec un logiciel que vous exécuteriez vous-même, ce ne sont donc pas du SaaS. Ils ne peuvent pas non plus être remplacés par votre copie d’un programme, car un programme s’exécutant sur vos propres ordinateurs, utilisé uniquement par vous, n’est pas suffisant en lui-même pour communiquer avec d’autres personnes.