Les actualités du Vendredi 11 octobre 2013 dans les métiers du web - Marmits.com - Reims

Commercialisée à compter du 29 novembre 2013 en Europe, la PlayStation 4 se dévoile encore un peu plus via les différents packaging que vous trouverez sur les étals. Une occasion de passer en revue tous les accessoires qui seront proposés dès sa sortie.

Dans mon activité de veille quotidienne, je tombe très souvent sur des petites astuces baptisées Life Hacks en anglais, qui permettent de se simplifier le quotidien. Ce sont souvent des choses simples à faire avec des objets de tous les jours, mais auxquelles on n'a jamais pensé. J'adore ce genre de trucs... Seulement, on est […]

Cet article Passage en revue de 30 astuces qui vous simplifieront la vie de tous les jours est apparu en premier sur Korben.

Le site StayHome.fr crée le Portage Immobilier solidaire, solution qui permet à un propriétaire en difficulté financière de solder l’ensemble de ses dettes et d’éviter ainsi la saisie immobilière. Fini le temps ou l’on pouvait acquérir aux enchères un appartement ou une maison vendue pour moins de la moitié de sa valeur, bien souvent au [...]

Comme chaque vendredi, retrouvez les meilleures offres d’emploi de la semaine: Product owner senior, Directeur UX/UI, Développeur web PHP, Key...

Nouvelles révélations, nouvelles précautions

Nous reprenons ici l’article récemment publié par KoS, il s’agit de la traduction française de l’article de l’Electronic Frontier Foundation : How The NSA Deploys Malware: An In-Depth Look at the New Revelations par : Sphinx, KoS, Scailyna, Paul, Framatophe et 2 auteurs anonymes

- - - - - -

Nous avons longtemps suspecté que la NSA, la plus grande agence d’espionnage du monde, était plutôt douée pour pénétrer les ordinateurs. Désormais, grâce à un article de Bruce Schneier, expert en sécurité qui travaille avec The Guardian sur les documents de Snowden, nous avons une vision bien plus détaillée de la manière dont la NSA utilise des failles pour infecter les ordinateurs d’utilisateurs ciblés.

La méthode utilisée par la NSA pour attaquer les gens avec des logiciels malveillants est largement utilisée par les criminels et les fraudeurs ainsi que par les agences de renseignement, il est donc important de comprendre et de se défendre contre cette menace pour éviter d’être victime de cette pléthore d’attaquants.

Comment fonctionnent les logiciels malveillants exactement ?

Déployer un logiciel malveillant via le Web nécessite généralement deux étapes. Premièrement, en tant qu’attaquant, vous devez attirer votre victime sur un site web que vous contrôlez. Deuxièmement, vous devez installer un logiciel sur l’ordinateur de la victime pour prendre le contrôle de sa machine. Cette formule n’est pas universelle, mais c’est souvent ainsi que les attaques sont exécutées.

Pour mener à bien la première étape, qui consiste à amener un utilisateur à visiter un site sous le contrôle de l’attaquant, ce dernier peut envoyer à la victime un courriel avec un lien vers le site web concerné : c’est ce que l’on appelle une attaque par hameçonnage (phishing). La NSA aurait parfois eu recours à ce type d’attaque, mais nous savons à présent que cette étape était généralement accomplie via une méthode dite de « l’homme du milieu » (man-in-the-middle)¹. La NSA contrôle un ensemble de serveurs dont le nom de code est « Quantum », situés sur les dorsales Internet et ces serveurs sont utilisés pour rediriger les cibles vers d’autres serveurs contrôlés par la NSA et chargés d’injecter le code malveillant.

Dans ce cas, si un utilisateur ciblé visite, par exemple, le site yahoo.com, son navigateur affichera la page d’accueil ordinaire de Yahoo! mais sera en réalité en communication avec un serveur contrôlé par la NSA. La version malveillante du site web de Yahoo! demandera au navigateur de l’utilisateur d’adresser une requête à un autre serveur contrôlé par la NSA et chargé de diffuser le code néfaste.

Quand un utilisateur ciblé visite un site web mal intentionné, quels moyens l’attaquant utilise-t-il pour infecter l’ordinateur de la victime ? Le moyen le plus direct est probablement d’amener l’utilisateur à télécharger et à exécuter un logiciel. Une publicité intelligemment conçue s’affichant dans une fenêtre pop-up peut convaincre un utilisateur de télécharger et d’installer le logiciel malveillant de l’attaquant.

Toutefois, cette méthode ne fonctionne pas toujours et repose sur une initiative de l’utilisateur visé, qui doit télécharger et installer le logiciel. Les attaquants peuvent choisir plutôt d’exploiter des vulnérabilités du navigateur de la victime pour accéder à son ordinateur. Lorsqu’un navigateur charge une page d’un site, il exécute des tâches telles que l’analyse du texte envoyé par le serveur et il arrive souvent qu’il charge des greffons (plugins) tels que Flash pour l’exécution de code envoyé par le serveur, sans parler du code JavaScript que peut aussi lui envoyer le serveur. Or, les navigateurs, toujours plus complexes à mesure que le web s’enrichit en fonctionnalités, ne sont pas parfaits. Comme tous les logiciels, ils ont des bogues, et parfois ces bogues sont à la source de vulnérabilités exploitables par un attaquant pour prendre le contrôle d’un ordinateur sans que la victime ait autre chose à faire que visiter un site web particulier. En général, lorsque les éditeurs de navigateurs découvrent des vulnérabilités, ils les corrigent, mais un utilisateur utilise parfois une version périmée du navigateur, toujours exposée à une attaque connue publiquement. Il arrive aussi que des vulnérabilités soient uniquement connues de l’attaquant et non de l’éditeur du navigateur ; ce type de vulnérabilité est appelée vulnérabilité zero-day.

La NSA dispose d’un ensemble de serveurs sur l’internet public désignés sous le nom de code « FoxAcid », dont le but est de déployer du code malveillant. Une fois que des serveurs Quantum ont redirigé une cible vers une URL spécialement forgée et hébergée sur un serveur FoxAcid, un logiciel installé sur ce serveur se sert d’une boîte à outils d’exploitation de failles pour accéder à l’ordinateur de l’utilisateur. Cette boîte à outils couvre vraisemblablement des vulnérabilités connues, utilisables contre des logiciels périmés, et des vulnérabilités zero-day, en règle générale réservées à des cibles de haute valeur ². Nos sources indiquent que l’agence utilise ensuite ce code malveillant initial pour installer d’autres logiciels à le plus long terme.

Quand un attaquant réussit à infecter une victime avec du code malveillant, il dispose d’ordinaire d’un accès complet à l’ordinateur de cette dernière : il peut enregistrer les saisies du clavier (qui peuvent révéler mots de passe et autres informations sensibles), mettre en route la webcam ou lire n’importe quelle donnée conservée sur cet ordinateur.

Que peuvent faire les utilisateurs pour se protéger ?

Nous espérons que ces révélations pousseront les éditeurs de navigateurs à agir, que ce soit pour renforcer leurs logiciels contre les failles de sécurité ou pour tenter de détecter et de bloquer les URL utilisées par les serveurs FoxAcid.

Entre-temps, les utilisateurs soucieux de leur sécurité s’efforceront de suivre des pratiques de nature à assurer leur sécurité en ligne. Gardez toujours vos logiciels à jour, en particulier les greffons des navigateurs tels que Flash, qui nécessitent des mises à jour manuelles. Assurez-vous de bien faire la différence entre les mises à jour légitimes et les avertissements sous forme de pop-ups qui se font passer pour des mises à jour. Ne cliquez jamais sur un lien suspect dans un courriel.

Les utilisateurs qui souhaitent aller un pas plus loin — selon nous, tout le monde devrait se sentir concerné —, utiliseront l’activation en un clic de greffons Flash ou Java de manière à ce que ces derniers ne soient exécutés sur une page web qu’à la condition que l’utilisateur l’approuve. Pour Chromium et Chrome, cette option est disponible dans Paramètres => Afficher les paramètres avancés => Confidentialité => Paramètres du contenu => Plug-ins.

La même chose peut être faite pour Firefox à l’aide d’une extension comme Click to Play per-element. Les greffons peuvent également être désactivés ou complètement désinstallés. Les utilisateurs devraient également utiliser un bloqueur de publicité afin d’empêcher les requêtes superflues du navigateur destinées aux publicitaires et aux pisteurs du web. Ils devraient en outre utiliser l’extension HTTPS Everywhere afin d’utiliser le chiffrement des connexions associées à HTTPS sur le plus de sites possibles.

Si vous êtes un utilisateur prêt à supporter quelques désagréments au bénéfice d’une navigation plus sûre, regardez du côté de NotScripts (Chrome) ou de NoScript (Firefox), qui permettent de limiter l’exécution des scripts. Cela signifie qu’il vous sera nécessaire d’autoriser par un clic l’exécution des scripts un à un. JavaScript étant très répandu, attendez-vous à devoir cliquer très souvent. Les utilisateurs de Firefox peuvent s’orienter vers une autre extension utile, RequestPolicy, qui bloque le chargement par défaut des ressources tierces sur une page. Ici aussi, votre navigation ordinaire pourrait être perturbée car les ressources tierces sont très utilisées.

Enfin, pour les plus paranoïaques, HTTP Nowhere permettra de désactiver l’ensemble du trafic HTTP, avec pour conséquence que votre navigation sera entièrement chiffrée et, par la même occasion, limitée aux seuls sites offrant une connexion HTTPS.

Conclusion

Le système de la NSA pour déployer les logiciels malveillants n’a rien de particulièrement novateur, mais avoir un aperçu de la façon dont il opère devrait aider les utilisateurs et les éditeurs de logiciels et de navigateurs à mieux se défendre contre ces types d’attaques, et contribuer à une meilleure protection de tous contre les criminels, les agences de renseignement et une pléthore d’autres attaquants. C’est pourquoi nous jugeons vital que la NSA soit transparente quant à ses capacités et aux failles ordinaires de sécurité auxquelles nous sommes exposés — notre sécurité en ligne en dépend.

C'était l'un des secrets le mieux gardé de l'opérateur français. Et l'un de ses plus grands défis techniques du moment : le data center de Val-de-Reuil. L'inauguration a eu lieu le 10 octobre.

C'était l'un des secrets le mieux gardé de l'opérateur français. Et l'un de ses plus grands défis techniques du moment : le data center de Val-de-Reuil. L'inauguration a eu lieu le 10 octobre.![]()

Amis paranos, si vous avez le portable greffé à la main de peur qu'un de vos collègues le choppe et l'utilise pour envoyer des photos de son cul à votre maman, vous allez ENFIN pouvoir vous détendre la tagliatelle. En effet, grâce à l'application gratuite Lockwatch sous Android, vous allez pouvoir recevoir immédiatement par email, […]

Cet article Lockwatch – Pour savoir qui essaye de fouiller dans votre portable est apparu en premier sur Korben.

Just weeks after the successful launches of the first Firefox OS smartphones to Spain, Colombia, Venezuela and Poland, Mozilla has announced that new launches of Firefox OS smartphones will begin soon with more devices and in more markets around the world. App designers may already know this is not “yet another platform” to factor for [...]![]()

Le géant de l'Internet a annoncé qu'il lançait un programme de primes visant à stimuler, pour des projets open source-clés, la création de mises à jour de sécurité allant au-delà des simples corrections de bugs connus.

Selon l'état des lieux de l'Internet d'Akamai pour le premier trimestre 2013, la vitesse de connexion moyenne augmente dans la quasi-totalité du monde. Mais la France reste à la traîne.

Selon l'état des lieux de l'Internet d'Akamai pour le premier trimestre 2013, la vitesse de connexion moyenne augmente dans la quasi-totalité du monde. Mais la France reste à la traîne.![]()

[La start-up de la semaine] MonEchelle.fr, le pure player du bricolage, atteint 100 000 VU en 3 mois

Alors que les marketplaces généralistes proposent une certaine gamme de produits dans le secteur du jardinage et...

Depuis sa création, en 1999, l'incubateur a accompagné la création de 300 start-up. Retour sur les success stories de dix poulains de ParisTech.

Depuis sa création, en 1999, l'incubateur a accompagné la création de 300 start-up. Retour sur les success stories de dix poulains de ParisTech.![]()

Je ne sais pas si vous jouez à GTA V (Qui devrait sortir sur PC début 2014 d'ailleurs) mais il y a suffisamment de véhicules et de décors pour se taper de bons délires. La preuve avec cette vidéo réalisée par CinemaSins qui s'est amusé à recréer des films et séries TV célèbres dans GTA. […]

Cet article Jouons aux devinettes avec GTA V est apparu en premier sur Korben.

Le site internet de crowdfunding britannique BankForTheFuture.com envisage de devenir une banque. Le modèle : adopter les avantages des deux systèmes…

Twitter vient de lancer une nouvelle application faite sur mesure pour les tablettes Android. Mais pour le moment, seules certaines tablettes Samsung Galaxy Note 10 en profitent…

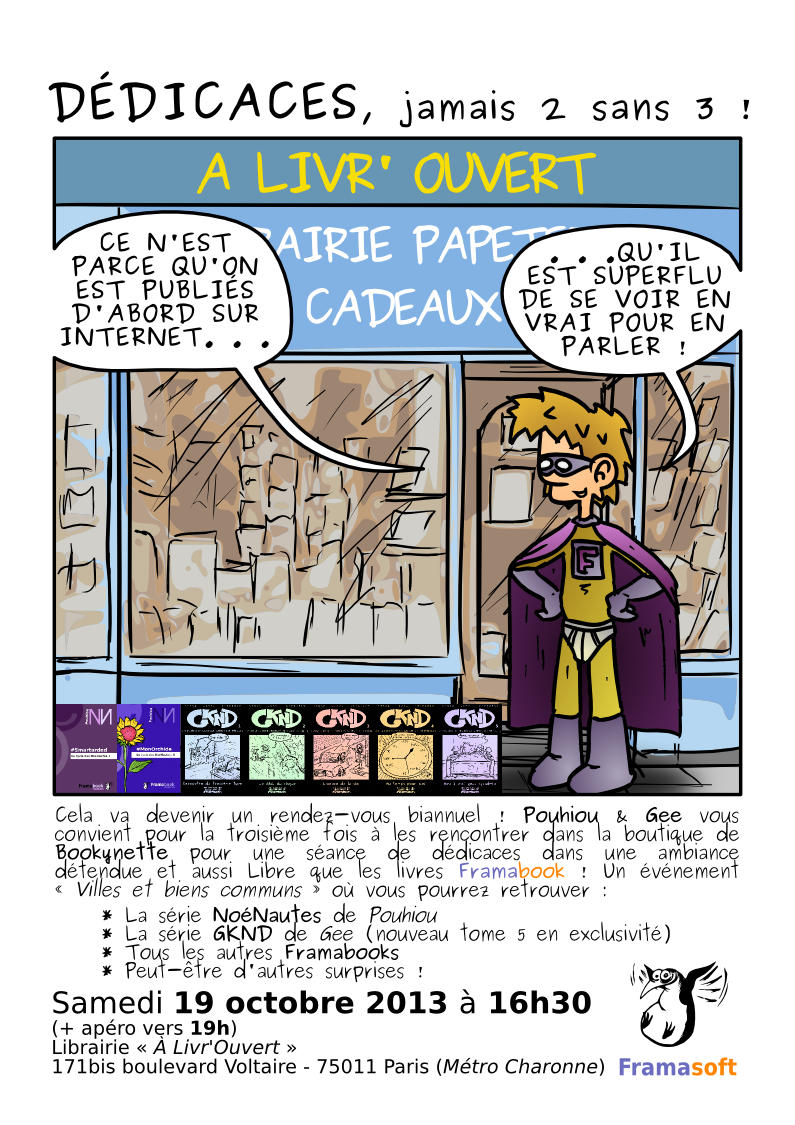

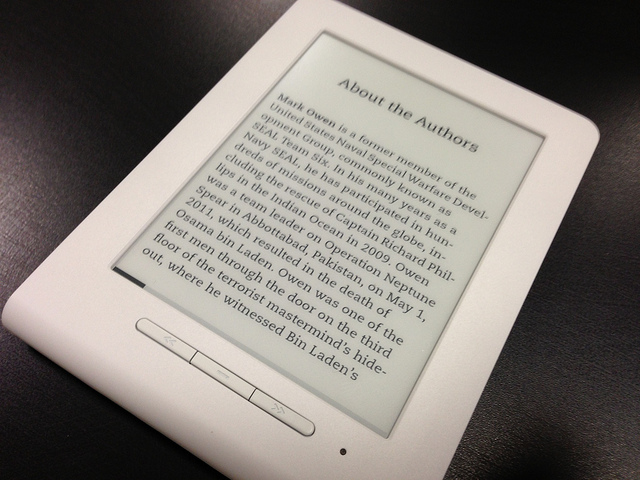

Nous sommes de plus en plus nombreux à lire des e-books au format ePub sur nos tablettes, smartphones et liseuses.

L’article ci-dessous propose une méthode simple et linéaire pour créer des fichiers au format ePub à partir du traitement de texte de LibreOffice et d’une extension dédiée.

Garantie 100 % pur libre !

Remarque : Si vous avez une autre méthode, toujours libre bien entendu, ne pas hésitez à nous la faire partager dans les commentaires.

Comment créer un eBook à la sauce libre

How to create an eBook the open source way

Bryan Behrenshausen - 6 août 2013 - OpenSource.com

(Traduction : Asta, Paul, Penguin, Manolo, Garburst, P3ter, Floxy, Achille, Cyb, Moosh, brandelune, GregR, Scailyna, Pxl_Ctzn, M0tty)

Les lecteurs attentifs auront remarqué que nous avons commencé à publier nos e-books « Open Voices » au format ePub. Désormais, quelques-uns de nos meilleurs essais et interviews sont disponibles sous la forme de fichiers légers et portables, et peuvent être lus sur n’importe quel appareil de lecture électronique supportant ce format ouvert.

Et qui de mieux pour se charger de la tâche de convertir notre bibliothèque que votre amical stagiaire d’OpenSource.com ? L’été dernier, j’ai amélioré ce que je considère comme une méthode simple et fiable pour créer des e-books à la manière open source. J’aimerais aujourd’hui la partager.

Notre tâche

Ce guide détaille une méthode de création de livres numériques (« e-books ») dans le format ePub, en utilisant des outils libres disponibles sur la plupart des systèmes d’exploitation. Ce format international de publication numérique est devenu un standard et est supporté par la plupart des liseuses (hormis le Kindle - désolé pour les fans d’Amazon). Mais, plus important encore, proposer un livre numérique au format ePub garantit que de nombreuses boutiques et plate-formes de publication d’eBook pourront l’héberger et le distribuer.

La méthode que j’expose ici est le reflet de deux désirs : créer des e-books libres dans des formats ouverts en utilisant des outils libres, et éviter toute complication inutile en utilisant le moins d’outils possible. Au final, ce guide décrit une procédure assez spécifique permettant de recueillir et de mettre en forme un contenu au format ouvert OpenDocument et le transformer ensuite en un livre numérique au format ePub.

Vous aurez besoin

- Du traitement de texte LibreOffice Writer

- De l’extension Writer2ePub pour LibreOffice : http://lukesblog.it/ebooks/ebook-tools/writer2epub/

- D’un lecteur de fichier epub (comme FBReader ou Calibre)

Juste un mot avant de commencer. Je n’aurais pas pu accomplir ce travail si rapidement et si facilement sans l’aide de Scott Nesbitt, l’éditeur et écrivain d’Auckland qui est un des piliers d’OpenSource.com. Lorsque j’ai commencé à imaginer la manière de réaliser ce projet, j’ai lu (plusieurs fois), moult remarquables tutoriels de Scott sur les e-books qui se sont avérés d’une immense aide. Tout projet libre digne de ce nom se doit de reconnaître ses dettes. J’exprime ici à Scott toute ma gratitude.

Très bien. Allons-y.

Préparez le contenu

Tout d’abord, votre e-book a besoin d’un contenu.

Vous devez créer un contenu nouveau pour votre projet d’e-book. Ou bien reprendre un contenu que vous avez déjà publié sur un blog. Dans les deux cas, LibreOffice est l’outil idéal.

La manière dont vous importez votre contenu importe peu, mais vous ne devez pas oublier un point crucial : vous devez utiliser des styles pour mettre en forme votre document. Ces « styles » sont bien plus qu’un choix de police ou d’interligne : il s’agit de déclarations définissant la structure logique et significative de votre document (pour plus d’information sur ce sujet, renseignez-vous sur ce qu’est le « marquage sémantique »).

Certains pourraient penser qu’utiliser un traitement de texte pour créer un livre électronique est un peu fantasque, mais ils oublient une chose : les traitements de texte sont faits pour réaliser des mises en forme rapides et efficaces. Malheureusement, la plupart des utilisateurs n’apprennent jamais à utiliser correctement un logiciel de traitement de texte, et appliquent au petit bonheur un formatage de texte à des éléments individuels (comme la police de caractère ou la couleur du texte). Si vous êtes l’un d’eux (j’en étais), alors vous devriez vous rendre un merveilleux service en étudiant les tutoriels pour LibreOffce d’Ahuka disponibles sur le site Hacker Public Radio.

Appliquez les styles

Dans LibreOffice, appuyez sur F11 pour faire apparaître la fenêtre « Styles et formatage ». Quand cette fenêtre sera visible, elle exposera les différents styles utilisés dans votre document. Pour faire un fichier ePub, vous devez attribuer au minimum les éléments suivants :

- Titres. Le titre du livre et ceux de ses principaux chapitres doivent se voir appliquer le style « Titre 1 ». Toutes les sections de chapitre doivent utiliser le style « Titre 2 ». Pour les sous-sections, choisissez « Titre 3 ». Bien que LibreOffice autorise plus de neuf niveaux de styles de titre, vous devriez éviter d’en utiliser plus de trois. La majorité des logiciels de conception d’ePub ne savent reconnaître que ces trois niveaux.

- Corps du texte. Le texte de votre livre doit se voir appliquer le style « Corps de texte » dans LibreOffice.

- Texte à indentation fixe. Certaines parties du texte — par exemple du code informatique — doivent être formatées pour conserver les espaces. Ces parties doivent utiliser « Texte préformaté ».

- Citations étendues. Certains blocs de texte sont des citations. Ils doivent utiliser le style « Citation ».

Aucun élément de votre fichier OpenDocument ne doit être laissé non structuré. Vérifiez que chaque titre, citation et paragraphe est clairement identifié comme tel. En bonus : si vous copiez depuis une source dont l’édition a déjà été réalisée — telle une page web — LibreOffice devrait reconnaître les styles depuis le document source et les appliquer dans votre document cible.

Oubliez les polices de caractères.

Ne vous souciez pas de l’aspect des éléments de votre document. Passer tout votre après-midi à trouver la police de caractère parfaite pour les titres de chapitres, c’est gaspiller votre temps. Les fichiers ePub contiennent des règles de style écrites en langage CSS ; ces règles sont conçues pour permettre aux liseuses électroniques d’appliquer leurs propres préférences aux livres et aux lecteurs de spécifier les tailles et styles de police de leur choix.

En bref, l’aspect de votre document ne sera pas aussi important que la manière dont il a été structuré. Assurez-vous que chaque élément dans votre OpenDocument a été étiqueté, mais ne vous inquiétez pas des choses comme les marges.

Quand vous avez fini de mettre tout votre contenu dans LibreOffice, enregistrez votre travail (cela va sans dire mais c’est mieux en le disant).

Éditez le contenu

Avant de générer votre livre numérique, il n’est jamais inutile de le passer en revue. Vos lecteurs apprécieront bien sûr une relecture attentive, mais c’est aussi votre logiciel qui vous récompensera pour le temps consacré à mettre bon ordre dans les balises.

Méfiez-vous de l’invisible

Dans LibreOffice, la combinaison Ctrl+F10 permet d’afficher les « caractères invisibles » (caractères non imprimables). Ces caractères sont simplement les indicateurs invisibles utilisés par le traitement de texte pour mettre en forme le texte. En activant cette fonctionnalité, vous devenez capable de traquer le moindre espace, coupure ou retour à la ligne qui pourrait s’être glissé dans votre document.

Supprimez tous ceux qui ne sont pas nécessaires comme un espace à la fin de la dernière phrase d’un paragraphe ou un paragraphe vide au milieu de deux « morceaux » de texte. Votre fichier ePub doit être le plus propre possible, non seulement pour qu’il soit beau, mais aussi pour que la conversion OpenDocument vers ePub se déroule correctement.

À cette étape, soyez sûr d’enregistrer votre travail (oui, je sais, je me répète).

Générez votre ePub

Nous sommes maintenant prêts à générer un fichier ePub depuis la source OpenDocument. Grâce à la très pratique extension Writer2ePub pour LibreOffice, c’est un jeu d’enfant.

Téléchargez et installez Writer2ePub en cliquant sur le lien de téléchargement approprié disponible sur la page du projet. Si l’extension s’enregistre sur votre ordinateur, double-cliquez sur le paquet téléchargé et Writer devrait faire pour vous le travail de configuration du plugin.

Si Writer2ePub a été correctement installé, LibreOffice affiche la barre d’outils ePub. Comme elle ne compte que trois boutons, la repérer n’est pas facile : ouvrez l’œil !

Tout d’abord, cliquez sur le bouton bleu pour saisir les métadonnées de votre e-book. Le faire est plus qu’important : c’est indispensable ! À tel point que Writer2ePub ne vous permettra pas d’y échapper. Vous devez fournir au minimum :

- Un nom d’auteur ;

- Le titre du livre ;

- La langue du livre.

Vous pouvez aussi ajouter une couverture à votre livre. Par défaut, Writer2ePub recherche des images dans votre document et crée une couverture à partir de la première qu’il trouve. L’extension n’apprécie pas vraiment que vous lui demandiez de faire cela alors que votre livre ne contient aucune image. Veillez par conséquent à sélectionner « No Cover » (Pas de couverture) pour éviter des erreurs dans ce cas.

Quand vous êtes satisfait de vos réglages, cliquez sur OK, puis enregistrez votre OpenDocument.

Pour finir, appuyez sur le bouton vert dans la barre d’outils Writer2ePub et regardez ce magnifique plugin faire ce qu’il a à faire, c’est-à-dire la conversion.

Inspectez votre ePub

Writer2ePub va prendre le contrôle de LibreOffice et va commencer à convertir votre OpenDocument en fichier ePub. Naturellement, le temps nécessaire pour le faire dépend de la longueur de votre livre et du nombre d’images qu’il contient.

Lorsque cela est terminé, recherchez le dossier qui contient votre fichier source OpenDocument. À côté de lui devrait se trouver un nouvel ePub avec le même nom de fichier.

Ouvrez ce fichier avec le lecteur d’ePub de votre choix. La plupart des gens apprécient FBReader, qui est disponible sous Windows, OS X, Linux et Android. Vous pourriez aussi envisager d’installer votre lecteur d’ePub comme une extension de navigateur Web (à l’aide, par exemple, du bien nommé EPUBReader dans Firefox). Cela vous permet d’ouvrir sur Internet des liens vers des fichiers ePub sans changer d’application.

Vous allez maintenant inspecter soigneusement votre e-book. Assurez-vous de vérifier :

- Sa table des matières (est-elle complète ? tous les titres sont-ils correctement ordonnés ?)

- Ses chapitres et intitulés (leur hiérarchie est-elle correctement conservée ? l’usage des majuscules est-il cohérent ?)

- Ses hyperliens (amènent-ils à l’endroit attendu et fonctionnent-ils correctement ?)

J’ai remarqué que l’extension Writer2ePub provoque parfois des erreurs lorsqu’elle a affaire à des liens hypertextes anormalement longs ou à des liens vers des fichiers autres que HTML (comme des PDF). J’ai aussi observé que l’extension éprouve des difficultés à gérer les chapitres ou sections se terminant par une liste numérotée ou à puces. Dans ce cas, insérez un paragraphe à la fin de la liste pour éviter tout souci ultérieur.

Dernière étape

Vous avez désormais entre les mains un livre numérique produit à la façon de l’open source, c’est-à-dire avec des outils libres dans un format ouvert. Désormais, vous pouvez par exemple :

- Partager votre livre avec vos amis ;

- Mettre votre livre à disposition sur Lulu ou Smashwords ;

- Convertir votre ePub dans un format reconnu par la liseuse d’Amazon, comme MOBI.

Crédit photo : ActuaLitté (Creative Commons By-Sa)

Carrefour vient de lever le voile sur deux nouvelles liseuses numériques très accessibles, les Nolimbooks.

Si vous utilisez Twitter pour vous tenir un peu au courant de l'actu et vous marrer en lisant les conneries des autres, sachez que Twitter a mis en ligne 2 comptes officiels (encore en beta) qui en fonction de vos following, de vos RT...etc, vous fera des recommandations via les messages privés. C'est plutôt sympa […]

Cet article Twitter et ses petits comptes de recommandation est apparu en premier sur Korben.

La question de l’implémentation des DRM à même le HTML5 fait couler beaucoup d’encre actuellement. Nous l’avions évoqué dans nos colonnes : Mobilisons-nous ! Pas de DRM dans le HTML5 et les standards W3C et DRM dans HTML5 : la réponse de Cory Doctorow à Tim Berners-Lee (le Geektionnerd n’étant pas en reste non plus : DRM et HTML5 et DRM HTML5, c’est fait).

Il faut dire que la simple évocation de ces 3 majuscules fait hérisser le poil de bon nombre d’entre nous. Alors vous imaginez, les DRM validés et implémentés par le W3C ! Ce serait crime de haute trahison…

Pour en quelque sorte éteindre l’incendie, Sir Tim Berners-Lee himself répond ici à ses détracteurs en voulant se montrer rassurant quant à sa préoccupation constante et prioritaire qui demeure un Web libre et ouvert pour ses utilisateurs. Il rappelle que pour le moment nous n’en sommes qu’à la phase de discussion et que celle-ci s’annonce d’autant plus longue qu’il y a de nombreuses parties à tenter de concilier.

Convaincant et convaincu ?

À propos de la protection vidéo et du Web ouvert

On Encrypted Video and the Open Web

Tim Berbers-Lee - 9 octobre 2013 - W3 Blog

(Traduction : Paul, Penguin, Garburst, Alexis, Norore, ZeHiro, Armos, genma + anonymes)

Il y a eu beaucoup de réactions suite au message annonçant que le W3C considère que le sujet de la protection des vidéos devait être abordé au sein de son Groupe de Travail HTML. Dans cet article, je voudrais donner quelques arguments pour expliquer cela.

Nous entendons l’explosion de critiques (et quelques soutiens) concernant les récents changements d’orientation du W3C qui ouvrent la discussion à l’intégration de la protection du contenu vidéo au sein du Groupe de Travail HTML. Nous entendons cette critique comme un signal : que de nombreuses personnes attachent de l’importance aux choix du W3C, et se sentent trahies par cette décision. Je veux qu’il soit clair que toute l’équipe du W3C et moi-même sommes plus passionnés que jamais au sujet de l’ouverture du Web. De plus, aucun d’entre nous, en tant qu’utilisateur, n’apprécie certaines formes de protection des contenus telles que les DRM. Ni les contraintes qu’ils imposent aux utilisateurs et aux développeurs, ni la législation bien trop sévère que cela entraîne dans des pays comme les États-Unis.

Nous avons tous envie d’un Web ouvert, riche et fiable. Nous voulons un Web ouvert aux innovateurs et aux bidouilleurs, aux créateurs de ressources et aux explorateurs de culture. Nous voulons un Web qui soit riche en contenu, à prendre dans le double sens de la lecture mais aussi de l’écriture. Nous voulons un Web qui soit universel, dans le sens qu’il puisse tout contenir. Comme Michael Dertouzos, un ancien responsable du Laboratoire de sciences informatiques ici au MIT, avait l’habitude de le dire : un marché de l’information, où les gens peuvent acheter, vendre ou échanger librement de l’information. Pour être universel, le Web doit être ouvert à toutes sortes d’entreprises et de modèles d’entreprise.

Les principes de conception d’HTML donnent une aide précieuse sur les priorités des parties concernées : « en cas de conflit, prenez d’abord en compte les utilisateurs puis les auteurs, ensuite les développeurs, puis ceux qui élaborent les spécifications et enfin l’aspect purement théorique. En d’autres termes, le coût (ou les difficultés) supporté par l’utilisateur doit avoir la priorité sur celui supporté par les auteurs, qui aura à son tour la priorité sur celui associé à l’implémentation, lequel aura la priorité sur le coût pour les rédacteurs de spécifications, lui-même devant avoir plus de poids que les propositions de modification fondées sur de seules considérations théoriques. Il va de soi que les améliorations qui apportent satisfaction à plusieurs parties simultanément sont préférables.

Ainsi mettons-nous l’utilisateur au premier plan. Mais des utilisateurs différents ont des préférences différentes voire parfois incompatibles : certains utilisateurs du Web aiment regarder des films à succès, d’autres aiment jouer avec le code. La meilleure solution sera celle qui satisfera tout le monde, et nous la cherchons encore. Si nous ne pouvons pas la trouver, nous recherchons au moins la solution qui portera le moins préjudice aux besoins exprimés, qu’il s’agisse des utilisateurs, auteurs, développeurs, et tout autre partie de l’écosystème.

Les débats à propos de l’intégration de la protection des contenus vidéos en général et d’EME en particulier, à la standardisation du W3C sont nombreux et variés. Lorsque nous avons discuté du problème au sein du Groupe Architecture Technique du W3C plus tôt cette année, j’ai noté sur le tableau une liste des différents arguments, qui était déjà relativement longue, et cette liste ne s’est pas réduite avec le temps. Ces réflexions s’appuient sur le comportement supposé des utilisateurs, concepteurs de navigateur, distributeurs de contenu multimédia, etc. selon différents scénarios qui ne peuvent être que des hypothèses. De plus elles impliquent de comparer des choses très différentes : la fluidité d’une interface utilisateur et le danger que les programmeurs puissent être emprisonnés. Il n’y aura donc pas d’issue pour nombre de ces discussions avant un long moment. Je voudrais remercier ici tout ceux qui, avec écoute et considération, se sont investis dans cette discussion et j’espère que vous continuerez ainsi.

Permettez-moi de prendre quelques éléments, en aucun cas une liste exhaustive.

Le W3C est un lieu où l’on discute des évolutions potentielles de la technologie. Et c’est la charte du Groupe de travail HTML qui cadre le champ de la discussion. Le W3C n’a ni l’intention ni le pouvoir de dicter ce que les navigateurs ou les distributeurs de contenu peuvent faire. Exclure cette question de la discussion n’a pas pour effet qu’elle cesse de se poser pour les systèmes de tout un chacun.

Certains arguments en faveur de l’inclusion peuvent se résumer comme suit : si protection du contenu des vidéos il doit y avoir, mieux vaut que cette protection soit discutée de manière ouverte au sein du W3C, que chacun utilise autant que possible un standard ouvert et interopérable, qu’elle soit intégrée dans un navigateur dont le code source soit ouvert, et disponible dans un ordinateur classique plutôt que dans un appareil spécialisé. Ce sont là des arguments clés en faveur de l’inclusion de ce sujet aux discussions.

En tant qu’utilisateur, personne n’aime les DRM, quel que soit l’endroit où ils surgissent. Toutefois, ça vaut le coup de réfléchir à ce que nous n’aimons pas dans les systèmes de DRM existants, et comment l’on pourrait construire un système plus ouvert et plus juste. Si nous, les programmeurs qui concevons et construisons les systèmes Web, devons étudier quelque chose qui sera très coûteux à de nombreux niveaux, que pouvons-nous demander en échange ?

Le débat vient à peine de commencer. Le Restricted Media Community Group est un forum pour discuter de cela. La liste de diffusion www-tag@w3.org est un bon moyen de parler de l’architecture du Web en général, et il y a aussi le HTML Working Group et le Web Copyright Community Group. Et puis il y a également tous ces commentaires au message de Jeff ou à cet article, bien que je ne puisse pas être en mesure de répondre à tout le monde.

Continuons tous à participer à la création d’une plateforme Web puissante, reposant sur des standards ouverts. Le cas de l’utilisation d’un contenu vidéo protégé est un défi à relever. Nous pensons que cette discussion nous aidera à atteindre ce but, même s’il reste encore beaucoup à faire pour arriver au niveau d’ouverture que j’ai personnellement tenté d’atteindre depuis 25 ans et que le W3C poursuit depuis sa création.

Timbl

Chaque jour à 13h, Frenchweb, en partenariat avec Stardust, spécialiste du test d’applications mobiles, vous présente une application mobile. Soumettez...

A l'occasion de sa venue en France, le président des produits et technologies de Red Hat a accordé une interview exclusive au JDN. Au programme : stratégie OpenStack et positionnement concurrentiel.

A l'occasion de sa venue en France, le président des produits et technologies de Red Hat a accordé une interview exclusive au JDN. Au programme : stratégie OpenStack et positionnement concurrentiel.![]()

All creatives have great ideas, it’s what we live for; that moment of inspiration at 4am that sees you leaping from bed and rushing to your desk is the excitement that makes life worthwhile. Sadly, by the cold light of day, the idea that seemed so revolutionary in the early hours, rarely holds the same [...]![]()

La saturation des réseaux mobiles à cause de l’augmentation du trafic de données est une réalité. Les opérateurs étudient toutes les options disponibles pour augmenter la capacité de la bande passante avec, comme solution, la mise en place de cellules Wi-Fi et LTE.

La saturation des réseaux mobiles à cause de l’augmentation du trafic de données est une réalité. Les opérateurs étudient toutes les options disponibles pour augmenter la capacité de la bande passante avec, comme solution, la mise en place de cellules Wi-Fi et LTE.

Par défaut, les fichiers accessibles en écriture de vos applications iOS sont sauvegardés dans iCloud, le Cloud d'Apple. La taille de la sauvegarde disponible pour toutes les applications, les photos, les contacts dans iCloud est de 5 Go. Au-delà, il est nécessaire pour l'utilisateur de payer un abonnement iCloud. Il peut être donc nécessaire pour vos clients de choisir de ne pas sauvegarder les données de l'application dans iCloud. Egalement...

Vraiment très cool cette technologie développée par Ford qui permet de se garer facilement. Je connaissais le créneau assisté, mais, ici ça va encore plus loin. Par exemple, dans les parkings, il y a toujours un teubé qui se gare en mordant à moitié sur la ligne de démarcation. Du coup, ça fait une place […]

Cet article La voiture qui se gare sans conducteur est apparu en premier sur Korben.

Audi propose une expérience auditive inédite pour le lancement de son nouveau modèle Grand Tourisme sportif : prendre les commandes de la nouvelle RS6... par le son.

Si la Chine séduit grâce à sa croissance économique relativement importante – elle devrait être cette année de...

Plus rien ne m'étonne lorsqu'il s'agit de concurrence et pourtant, voici une info peu banale. Sur la nouvel iPhone 5s, plusieurs utilisateurs commencent à se plaindre de redémarrage à répétition qui ont la particularité d'être précédé par un magnifique écran bleu. L'écran bleu ou BSOD (Blue Screen Of Death) est une tradition avec laquelle Microsoft […]

Cet article Apple pris la main dans le sac pour avoir copié Microsoft est apparu en premier sur Korben.

Frenchweb vous propose aujourd’hui de découvrir DASH CAMPAIGN, une startup parisienne fondée en octobre 2012 par deux...

Comment régler le problème des liens artificiels (pénalité manuelle de Google ou algo Penguin) Si votre site semble pénalisé par Pingouin ou si Google dit avoir pénalisé votre site à cause de liens factices (artificiels) pointant vers votre site, vous devez identifier les liens concernés parmi tous vos backlinks puis décider quoi faire avec chacun... […]

Cet article écrit par Olivier Duffez a été publié sur Que faire en cas de pénalité pour liens factices ou algo Pingouin

Apple est-il condamné au haut de gamme ? C'est en tout cas ce que l'on pourrait croire si l'on se fie à une information révélée par un site chinois, qui affirme que la firme de Cupertino viendrait de diviser par deux sa production quotidienne d'iPhone 5C, celle-ci passant de 300.000 à 150.000 unités.

Want to display a time-based update in people-friendly language? TidyTime.js is a jQuery plugin that does just that, converting standard time formats into personable declarations of time.

L'article Facebook : L’option « Afficher en tant que » disparaît ! est la propriété de Baptiste sur WebLife - Actualités internet, high-tech & startups.

Une nouvelle infographie fournie par Symantec nous permet d’en apprendre un peu plus sur les pratiques actuelles des cybercriminels. Découvrez ce qui se passe derrière votre ordinateur.

Une liste de programmes gratuits Windows, Mac et Linux, et d'applications en ligne pour convertir et modifier des fichiers PDF au format Word .doc ou .docx.

Mozilla a annoncé de nouvelles fonctionnalités pour la version 1.1 de Firefox OS. Ce qui permet de constater que le système d’exploitation mobile possède encore une grande marge de progression, mais qu'il se rapproche des exigences du marché.

Le C720, le nouveau Chromebook d’Acer, a une autonomie de 8 heures, un processeur Haswell, une RAM de 4Go et un écran « outdoor » de 11.6 pouces.

Instagram s'habille de la mise à jour 4.1.2 pour sa version Android au plus grand bonheur des utilisateurs du service de partage de photos et de vidéos.

The fullscreen responsive website of a creative Britanny agency.

Depuis quelques mois, nous travaillons sur un nouveau projet: “we-sport.fr”. C’est un agenda interactif où chacun peut poster son activté ou participer à l’activité de quelqu’un d’autre. C’est en quelques sortes, le “covoiturage du sport”. En bref, si vous voulez courir, faire du vélo, un petit foot, des arts du cirque, du badminton, de l’escalade, [...]

Sponsors

Sponsors

La recherche, c'est le nerf de la guerre et FindIt va justement vous permettre de trouver des données sur Gmail, Dropbox et Google Drive. Les trois simultanément.

L'article Google Malaisie : Piratage de la page d’accueil est la propriété de Romain sur WebLife - Actualités internet, high-tech & startups.

Line25 Sites of the Week is a weekly roundup of the most outstanding website designs that I stumble across during my every day browsing. In this week’s collection, we have designs from Google Partners, Appstronauts, Musio, Layer and Andrew Lohman. Google Partners View the website Appstronauts View the website Musio View the website Layer View […]

La revue de presse en un coup d’oeil Criteo valorisé 1,4 milliard de dollars Le spécialiste du...

Référencement à Paris : formation Ranking Metrics Ranking Metrics organise du 5 au 8 novembre 2013 une session de formation au référencement naturel à Paris. Au cours de ce cycle complet, les deux spécialistes Olivier Duffez (de WebRankInfo) et Fabien Facéries expliqueront en détails la méthodologie d'optimisation du référencement la plus efficace aujourd'hui et sur du long […]

Cet article écrit par Olivier Duffez a été publié sur Formation référencement à Paris du 5 au 8 novembre 2013

Comme chaque année, la conférence du Hub Forum organisée par le HUB Institute récompensent les startups les plus innovantes,...

Il aura fallu patienter une semaine avant que le Fitbit Force ne soit officiellement présenté par son constructeur. L'attente aura été longue, et ce n'est pas terminé puisque le bracelet ne sera pas disponible sur le marché avant deux ou trois semaines.

imgcolr is a jQuery plugin for grabbing the dominant color of a given image’s borders. You can programmably adapt the elements’ color on the webpage for the image after getting […]

Megazoom plugin is a powerful, versatile, easy to use and customize image navigator for displaying large images prepared for showcasing products (high resolution product images, e.g. clothes, cars, technical schemes […]

Simple Markdown editing tools that works.Bootstrap-Markdown designed to be easily integrated with your bootstrap project. It exposes useful API that allow you to fully hook-in into the plugin.