Framablog - Archives (septembre 2013)

Issu du monde éducatif, Framasoft est un réseau de sites web collaboratifs à géométrie variable dont le dénominateur commun est le logiciel libre.

Un service de chat furtif : Off-the-Record (OTR)

Traduction : Feadurn, Paul, lamessen, goofy

Off-the-Record (OTR) est une couche de chiffrement qui peut être ajoutée à n’importe quel système de messagerie instantanée existant, pourvu que vous puissiez vous connecter à cette messagerie instantanée avec un client qui prend en charge l’OTR, comme Pidgin ou Adium. Avec OTR, il est possible d’avoir des conversations sécurisées, chiffrées de bout en bout, en passant par des services comme Google Talk ou Facebook sans que ni Facebook ni Google n’aient accès au contenu de ces conversations. Notez bien que c’est un système différent de l’option « off the record » de Google, qui n’est pas sécurisée. Et souvenez-vous : bien qu’une connexion HTTPS avec Google ou Facebook offre une très bonne protection à vos messages quand ils circulent, les deux services ont les clés de vos échanges et peuvent donc les communiquer aux autorités.OTR remplit deux missions : le chiffrement des conversations de messagerie instantanée en temps réel et la vérification de l’identité des personnes avec lesquelles vous communiquez. Cette dernière est extrêmement importante mais beaucoup d’utilisateurs d’OTR la négligent. Même si OTR est bien plus facile à prendre en main que d’autres formes de chiffrement à clé publique, vous devez malgré tout en comprendre le fonctionnement et savoir à quelles attaques il peut être exposé si vous souhaitez l’utiliser en toute sécurité.

Fournisseurs de services et Jabber

OTR assure uniquement le chiffrement du contenu de vos conversations et non celui des métadonnées qui leur sont associées. Celles-ci comprennent vos interlocuteurs, quand et à quelle fréquence vous communiquez avec eux. C’est la raison pour laquelle je recommande d’utiliser un service qui n’est pas connu pour collaborer avec les services secrets. Cela ne protègera pas forcément vos métadonnées, mais vous aurez au moins une chance qu’elles restent privées.

Je vous conseille aussi d’utiliser un service XMPP (aussi appelé Jabber). Tout comme le courrier électronique, Jabber est un protocole ouvert et fédéré. Les utilisateurs d’un service Jabber comme riseup.net peuvent discuter tant avec des utilisateurs du service jabber.ccc.de qu’avec ceux du service jabber.org.

Clients OTR

Pour utiliser OTR, vous devrez télécharger un logiciel. Sous Windows, vous téléchargerez et installerez Pidgin et le plugin OTR séparément. Sous GNU/Linux, vous installerez les paquets pidgin et pidgin-otr. La documentation explique comment configurer vos comptes Pidgin avec OTR. Si vous êtes sous Mac OS X, vous pouvez télécharger et installer Adium, un client de chat libre qui intègre le support d’OTR. Là aussi, reportez vous à la documentation officielle pour configurer le chiffrement OTR avec Adium. Il existe aussi des clients Jabber et OTR disponibles pour Android (Giggerbot) et pour iOS (ChatSecure).

Votre clé

Quand vous commencez à utiliser OTR, votre client de chat génère une clé de chiffrement et la stocke dans un fichier de votre répertoire utilisateur personnel sur votre disque dur. Si votre ordinateur ou votre smartphone est perdu, volé ou rendu inutilisable par un logiciel malveillant, il est possible que l’inviolabilité de votre clé OTR soit compromise. Si c’est le cas, un attaquant aura la possibilité de prendre le contrôle de votre serveur Jabber et de lancer une attaque de l’homme du milieu (MIDTM) contre vous pendant que vous discutez avec des interlocuteurs qui avaient auparavant vérifié votre identité.

Sessions

Si vous souhaitez utiliser OTR pour discuter en privé avec vos amis, ces derniers doivent l’utiliser également. Une session chiffrée entre deux personnes nécessite deux clés de chiffrement. Par exemple, si vous-même et votre correspondant vous êtes tous deux identifiés sur le chat de Facebook en utilisant Adium ou Pidgin après avoir configuré OTR, vous pourrez discuter en privé. En revanche, si vous vous êtes logué en messagerie instantanée en utilisant Adium ou Pidgin mais que votre interlocuteur discute en utilisant directement facebook.com, vous ne pouvez pas avoir de conversation chiffrée.

Si vous souhaitez utiliser les services de Facebook ou Google pour discuter avec vos amis, je vous recommande de désactiver le chat de l’interface web pour ces services et de n’utiliser qu’Adium ou Pidgin pour vous connecter, et d’encourager vos amis à faire de même ; voici la marche à suivre pour Facebook et Google.

Quand vous lancez une session chiffrée avec OTR, votre logiciel client vous indique quelque chose comme :

Lancement d'une conversation privée avec utilisateur@jabberservice... Conversation non-vérifiée avec utilisateur@jabberservice/démarrage du client chat.

Si vous avez déjà vérifié l’empreinte OTR de la personne à laquelle vous parlez (voir plus bas), votre session ressemblera à ceci :

Lancement d'une conversation privée avec utilisateur@jabberservice... Conversation privée avec utilisateur@jabberservice/démarrage du client chat.

Quand vous commencez une nouvelle session OTR, votre logiciel OTR et celui de votre correspondant s’échangent une série de messages pour s’accorder sur une clé pour la nouvelle session. Cette clé temporaire n’est connue que par vos deux clients de messagerie instantanée, ne circule jamais sur Internet et sert à chiffrer et déchiffrer les messages. Une fois la session terminée, les deux logiciels clients « oublient » la clé. Si vous recommencez à chatter plus tard avec la même personne, votre client OTR génèrera une nouvelle clé de session.

De cette façon, même si une personne indiscrète enregistre toutes vos conversations chiffrées — ce que la NSA pense être légalement autorisée à faire même si vous êtes un citoyen étatsunien et qu’elle n’a pas un mandat ou une bonne raison de le faire — et que plus tard elle compromet votre clé OTR, elle ne pourra pas retrouver ni déchiffrer vos anciennes conversations.

Cette propriété est appelée sécurité itérative, et c’est une particularité d’OTR dont PGP ne dispose pas. Si votre clé PGP privée (article à venir sur les clés PGP) est compromise et que l’attaquant a eu accès à tous les messages chiffrés que vous avez reçus, il peut les retrouver et en déchiffrer l’intégralité.

Apprenez-en davantage sur la façon dont fonctionne la sécurité itérative, et la raison pour laquelle la majorité des grandes sociétés d’Internet devraient l’adopter pour leurs site web ici. La bonne nouvelle, c’est que Google utilise déjà la sécurité itérative et que Facebook va l’implémenter dès que possible.

Vérification d’empreinte OTR

Quand vous commencez une nouvelle session OTR avec quelqu’un, votre logiciel de chat reçoit une empreinte[1] de sa clé de chiffrement et votre logiciel OTR se souvient de cette empreinte. Aussi longtemps que la personne utilise la même clé de chiffrement lorsqu’elle communique avec vous, probablement parce qu’elle utilise le même logiciel/client(?), elle aura la même empreinte. Si cette empreinte change, c’est soit parce que la personne utilise une clé OTR différente, soit que vous êtes tous deux victimes d’une attaque MITM.

Sans cette vérification de clés, vous n’avez aucun moyen de savoir si vous êtes victime d’une attaque MITM réussie et non détectée.

Même en étant sûr que la personne avec qui vous discutez est réellement votre interlocuteur, parce qu’elle connaît des choses qu’elle seule peut connaitre, et en utilisant un chiffrement OTR, un attaquant peut être en train de lire votre conversation. Peut-être avez vous en réalité une conversation chiffrée avec l’attaquant, lui-même en pleine conversation chiffrée avec votre interlocuteur, relayant les messages entre vous et ce dernier. Au lieu de l’empreinte de votre interlocuteur, votre client verra celle de l’attaquant. Tout ce que vous pouvez constater en tant qu’utilisateur est que la conversation est « non vérifiée ».

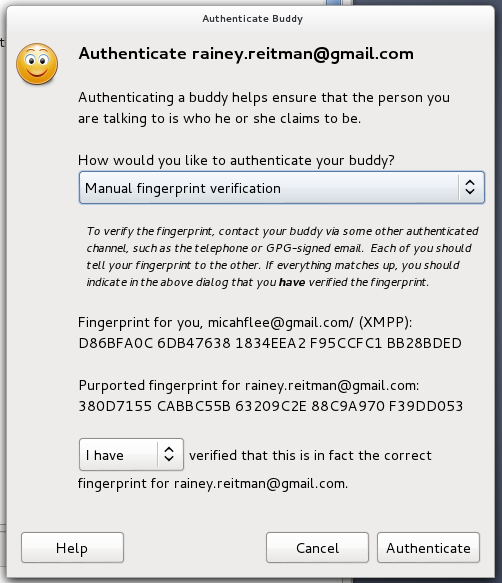

Les captures d’écran suivantes montrent les indications visuelles de Pidgin concernant la vérification de l’empreinte. Si vous avez vérifié l’empreinte OTR, votre discussion est privée : dans le cas contraire, votre conversation est chiffrée mais rien ne garantit que vous n’êtes pas en train de subir une attaque. Vous ne pouvez en avoir la certitude absolue qu’à condition de vérifier.

Si vous cliquez sur un lien non vérifié (sur Adium c’est une icône de cadenas), vous pouvez choisir « authentifier l’ami ». Le protocole OTR propose trois méthodes de vérification : le protocole du millionnaire socialiste cf http://cat.inist.fr/?aModele=aff…, le secret partagé et la vérification manuelle de l’empreinte. Tous les clients OTR permettent la vérification manuelle de l’empreinte, mais pas forcément les autres types de vérification. Dans le doute, choisissez la vérification manuelle de l’empreinte.

Dans la capture d’écran ci-dessus, on voit l’empreinte OTR des deux utilisateurs de la session. Votre interlocuteur doit voir exactement les mêmes empreintes que vous. Pour être certain que chacun des interlocuteurs voit les mêmes empreintes, vous devez soit vous rencontrer en personne, soit avoir un échange téléphonique (si vous pouvez reconnaitre vos voix) soit trouver une autre solution en-hors du chat mais sécurisée pour vérifier les empreintes, comme envoyer un courriel PGP chiffré et signé.

Les empreintes OTR sont constituées d’une suite de 40 caractères hexadécimaux. Il est statistiquement impossible de générer deux clés OTR ayant la même empreinte, ce qui est appelé une collision. Il est toutefois possible de générer une clé OTR qui, sans être véritablement une collision, semble en être une lors d’une vérification superficielle. Par exemple, les premiers et derniers caractères peuvent identiques et les caractères centraux différents. Il est donc important de comparer chacun des 40 caractères un à un pour être sûr d’avoir la bonne clé OTR.

Comme, en général, vous créez une nouvelle clé OTR chaque fois que vous utilisez un nouveau terminal (par ex., si vous voulez utiliser le même compte Jabber pour discuter à partir de votre téléphone Android avec Gibberbot et à partir de votre PC Windows avec Pidgin), vous vous retrouvez souvent avec plusieurs clés et, par conséquent, plusieurs empreintes. Il est important de répéter l’étape de vérification sur chaque terminal et pour chaque contact avec qui vous discutez.

Utiliser OTR sans vérifier les empreintes est toujours préférable à ne pas utiliser OTR du tout. Comme un attaquant qui tente une attaque MITM contre une session OTR court un risque important d’être pris, cette attaque n’est utilisée qu’avec prudence.

Journaux d’activité

Voici un extrait d’un des journaux de discussion entre Bradley Manning et Adrian Lamo, transmis aux autorités par ce dernier et publié par Wired.

(1:40:51 PM) bradass87 n'a pas encore été identifié. Vous devez authentifier cet utilisateur.

(1:40:51 PM) une conversation non vérifiée avec bradass87 a commencé.

(1:41:12 PM) bradass87: Salut

(1:44:04 PM) bradass87: Comment vas-tu?

(1:47:01 PM) bradass87: je suis analyste du renseignement à l'armée, à l'est de Bagdad et dans l'attente d'une décharge pour « trouble de l'adaptation » au lieu de « trouble de l'identité de genre ».

(1:56:24 PM) bradass87: Je suis sûr que tu es très occupé... Tu dois avoir plein de boulot...

(1:58:31 PM) bradass87: Si tu avais un accès privilégié à des réseaux classifiés 14 heures par jour, 7 jours sur 7 et plus de 8 mois dans l'année, que ferais-tu ?

(1:58:31 PM) info@adrianlamo.com: je suis fatigué d'être fatigué

(2:17:29 PM) bradass87: ?

(6:07:29 PM) info@adrianlamo.com: Quel est ton MOS[2]

Comme on peut le voir grâce à la ligne « une conversation non vérifiée avec bradass87 a commencé », les deux interlocuteurs utilisaient OTR pour chiffrer leur conversation, or cette dernière a été en définitive rendue publique sur le site web de Wired et utilisée comme pièce à conviction contre Bradley Manning. Il est possible que leur conversation ait fait l’objet d’une attaque MITM, mais c’est très improbable. Ce sont plutôt les clients OTR de Bradley Manning et Adian Lamo qui conservaient une copie de leur conversation sur leur disque dur, non chiffré.

Même s’il peut parfois être utile de garder des journaux de conversations, cela peut aussi gravement mettre en danger votre vie privée. Si Pidgin et Adium ne journalisaient pas les conversations par défaut, il est probable que ces journaux de conversations n’auraient pas fini sur la place publique.

Avec la sortie d’OTR 4.0 en septembre 2012, Pidgin a arrêté de journaliser les conversations OTR par défaut. Adium continue de le faire. Vous devez donc manuellement arrêter cette journalisation, ce qui est une faille d’Adium. Adium étant un logiciel libre avec un système ouvert de suivi de bogues, vous pouvez suivre et participer aux discussions concernant la résolution de cette faille ici et là.

(à suivre…)

Notes

[1] rien à voir avec les empreintes digitales que certains confient à leur iPhone

[2] Military Occupation Speciality, la classification des activités au sein de l’armée des États-Unis.

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

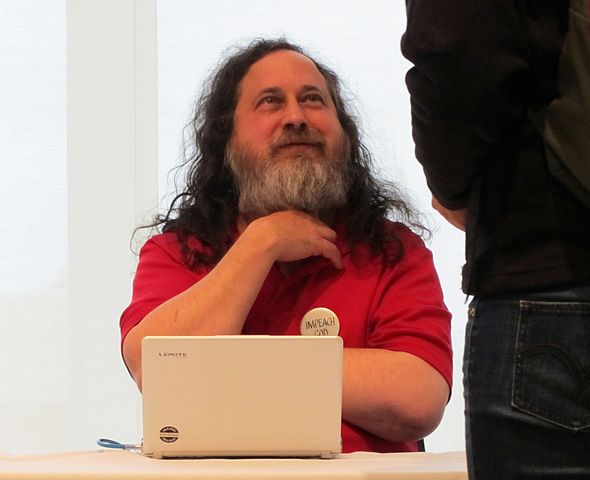

« Quel est votre philosophe préféré ? » Telle est la question posée par Véronique Bonnet à Richard Stallman, lors d’une récente conférence de ce dernier intitulée « Une société numérique libre ».

Ancienne élève de l’ENS, agrégée de philosophie et professeur de philosophie en classes préparatoires. elle nous propose ici une inédite analogie entre Richard Stallman, Rousseau et Kant.

Richard Stallman, Rousseau et Kant.

Une lecture de sa conférence du 20 septembre à Télécom Paris Tech, par Véronique Bonnet.

« Please sir, who is your favourite philosopher? »

J’inaugure, lors du la conférence de Richard Stallman à Télécom Paris Tech, le 20 septembre, le moment des questions. Comme Richard Stallman, malgré un incident subi par le train qui le ramenait de Nice à Paris a eu la courtoisie, deux heures durant, de s’adresser à nous dans un français très maîtrisé, susceptible d’improvisations, sollicitant de temps à autre une confirmation, je préfère l’anglais, le supposant très fatigué de cette tension que l’on éprouve à s’écarter de la langue maternelle. Je lui demande, donc, dans sa langue, quel est son philosophe préféré, écartant l’énoncé auquel j’avais initialement pensé : « Si vous aviez à vous référer à un philosophe ou à un mouvement de pensée, vous référeriez-vous à la philosophie des Lumières ? »

La réponse de Richard Stallman, dans la démarche généreuse et ouverte qui est la sienne, est formulée dans ma langue : « aucun, je n’ai pas étudié les philosophes ». D’où la suite de ma question: « You seem to be inspirated by french philosophers of the eighteenth century …Rousseau, Diderot, l’Encyclopédie. » Et Richard Stallman, très gentiment, de répondre à mon endroit que ces références lui disent quelque chose. Je le remercie. Et les questions s’enchaînent, qui expriment aussi bien la gratitude envers le programmeur qui a généré tant d’outils. D’autres intervenants reviennent sur ses propositions de rémunération des artistes et des auteurs. D’autres demandent si vraiment, parfois, la fin ne justifie pas les moyens : avoir recours à un logiciel privateur, de manière temporaire et minimale, pour la bonne cause. Ce que Richard Stallman rejette absolument.

Alors que sa modestie de citoyen du monde exclut chez lui toute esbroufe, toute prétention à brandir la bannière d’une obédience philosophique qui ne serait que poudre aux yeux, Richard Stallman réunit en lui ce que le mouvement des Lumières a fait de mieux : la sympathie, qui fonde le contrat social, et l’intransigeance de qui ne confond pas l’efficacité et l’équité.

C’est la première fois que j’assiste in vivo à l’une de ces conférences. Le thème de celle-ci :« une société numérique libre » (« A free digital society »), propose de dissocier deux points de vue. Celui de l’efficacité (« practical convenience » dans l’argumentaire américain.) et celui de la moralité (« in terms of human rights »).

Plutôt que de postuler invariablement que l’utilisation de plus en plus massive du numérique par les individus est une bonne chose, le conférencier propose de lever une ambiguïté. Entre « bon » et « bon ». Ce qui peut être positif et pertinent dans une « culture du résultat » qui vise essentiellement l’efficience peut oublier de faire entrer en ligne de compte le respect dû et à l’autre et à soi.

L’argumentaire de cette conférence réactive une dissociation opérée notamment par deux philosophes des Lumières, Rousseau et de Kant. Et l’intention du mouvement libriste enclenché il va y avoir trente ans par Richard Stallman, programmeur au M.I.T, assume l’héritage de ces pionniers de l’émancipation et du respect.

Rousseau fait la différence entre une habileté technique, intelligible, et une ouverture aux autres, sensible. Chez Rousseau, aussi bien l’endurcissement que la sensiblerie sont bannis, puisqu’il est requis d’affiner la sympathie, cette faculté de « se mettre à la place de l’autre », d’éprouver, en juste proportion, ce qu’il éprouve, pour constituer ce que Kant appellera la « communauté des sujets ». Rousseau voit bien qu’un contrat social requiert une sensibilité effective, appelée sympathie, ou convivialité, pierre angulaire de l’esthétique, de la morale, de la politique de Rousseau. Dès les Confessions, Rousseau dit du jeune Jean-Jacques, voleur d’un ruban, quel fut le ressenti cuisant, par le fripon, du désarroi de la servante accusée à sa place.

Ressenti décisif, base de tout respect ultérieur C’est par la sympathie qu’est suggérée une compétence humaine à dépasser les inclinations particulières, pouvoir ainsi éviter ce qui fait mal à tout autre quel qu’il soit, pour se donner la loi de vibrer à l’unisson d’un ressenti jubilatoire et éclairant. Ce qui accable les autres créatures m’accable, ce qui les réjouit me réjouit. Dans la Profession de foi du Vicaire Savoyard, qui est une partie de son ouvrage sur l’éducation, l’Emile, livre qui fut officiellement brûlé à Paris parce que jugé scandaleux, Rousseau se réfère à la voix de la conscience, à un ressenti, un quelque chose au dedans en soi qui ne relève pas d’une ingéniosité, mais de l’évidence d’une appartenance à la communauté des humains.

Kant, lecteur de Rousseau, dans sa Critique de la Raison Pratique, dissocie lui aussi l’habileté technique pratique et « la loi morale en moi », impérative, universelle, qui est la voix du devoir. Ce n’est pas parce que je suis intelligent que je serai, pour autant, bon. Ainsi, si je suis ingénieux au point de maintenir mes prérogatives d’être puissant, ce n’est pas pour autant que le principe de mon action sera respectable. Il conviendra ainsi de dissocier ce qu’on nomme l’intentionnalité (la compétence à connaître et à constituer des rapports efficaces entre moyens et fins), et la contre intentionnalité, qui revient à s’interdire à soi-même de traiter les sujets comme des objets.

Par exemple, dans Qu’est-ce que les Lumières ? Kant est le premier théoricien de l’histoire à élaborer la notion de crime contre l’humanité. En effet, si un gouvernant prive ses sujets d’une éducation propre à les émanciper, refuse de les faire accéder à l’idéal d’autonomie des Lumières, sous le prétexte que la génération montante n’est pas mûre pour la liberté et qu’il convient alors d’ajourner ce projet, un tel comportement ne doit pas être toléré. Même si il prétend se référer à un principe de réalité, un pragmatisme politique.

Le tyran prend le prétexte d’un état du monde factuel, d’une réalité irrépressible pour présenter comme imaginable et tolérable ce qui ne doit l’être en rien : « Un homme peut certes, pour sa personne, et même alors pour quelque temps seulement, ajourner les Lumières quant à ce qui lui incombe de savoir ; mais y renoncer, que ce soit pour sa personne, mais plus encore pour les descendants, c’est attenter aux droits sacrés de l’humanité et les fouler aux pieds ».

Ainsi, ces deux philosophes des Lumières, Rousseau et Kant, opèrent une disjonction entre ce qui est opératoire et ce qui est moral. Celui qui s’endurcit au point d’avoir un comportement privateur, pour régner maintenant et toujours, se coupe de la communauté des sujets.

L’empathie de Richard Stallman, que d’aucuns appelleraient « maître en communication », que je préfère nommer, comme le fait Rousseau, « maître en sympathie », a pour enjeu de n’exclure personne d’une société numérique effectivement humaine. Il n’est pas indifférent que le site de Télécom Paris ait précisé : « cette présentation, non technique, sera donnée en français et s’adresse à un large public » : ce qui revient déjà à exclure une approche purement techniciste, élitiste, violente.

Dans nos pratiques contemporaines, qu’elles soient directement sociales, ou sociales à travers le numérique, nous avons à nous confronter à une forme d’évidence, de non vigilance, qui fait disparaître la réflexivité, la confrontation à un dehors, et aussi tout « pas de côté » qui ferait intervenir une interrogation éthique. Machines à voter ? Constitution de dossiers pour savoir qui lit quoi ? La figure militante d’un Richard Stallman, porteur de l’exigence éthique d’une pratique réfléchie de l’informatique, qui veut déterminer ce qu’elle fera et ce qu’elle ne fera pas, s’inscrit dans la double exigence d’une humilité, attentive, réflexive, consciente des appétits des puissants, et d’une fermeté qui exclut que la technologie tienne lieu de tyrannie.

Il l’a dit ce soir là, à Télécom Paris Tech, et ce fut un moment très beau : « je lutte contre l’oppression, pas contre l’imperfection. »

Crédit photo : Melikamp (Creative Commons By-Sa)

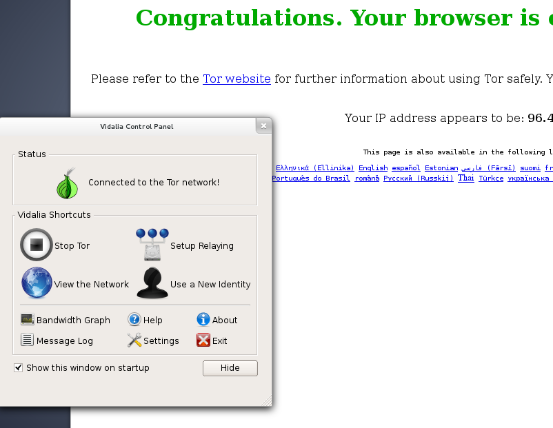

Aujourd’hui, un rapide coup d’œil sur le projet Tor, un réseau décentralisé de routeurs qui permet de faire « rebondir » vos communications sur Internet parmi plusieurs trajectoires dont chaque étape fait appel au chiffrement. Ainsi l’adresse de votre ordinateur d’origine devient-elle très difficile à retrouver. Ne dissimulons pas toutefois que la mise en œuvre de Tor n’est pas triviale et que le réseau est probablement déjà soumis à des tentatives d’attaques, en raison de l’anonymat qu’il vise à y garantir…

Anonymisez votre localisation avec Tor

Tor est un service logiciel qui vous permet d’utiliser Internet en dissimulant votre adresse IP, qui constitue, en général, une représentation assez précise de votre localisation. Le réseau Tor est composé de 3600 serveurs, maintenus par des bénévoles, appelés nœuds. Quand quelqu’un utilise le réseau Tor pour visiter un site, sa connexion est relayée à travers trois de ces nœuds (appelé circuit) avant de finalement accéder à l’Internet normal. Quiconque interceptera le trafic pensera que votre emplacement est le nœud final duquel sort votre trafic.

Il est important toutefois de se souvenir que le fait d’anonymiser votre connexion à Internet ne la rend pas magiquement sécurisée. EFF a créé un schéma interactif montrant comment Tor et le HTTPS peuvent travailler ensemble pour protéger votre vie privée.

Comme tout bon logiciel de cryptographie, Tor est un logiciel libre, avec un logiciel de suivi de bogues ouvert, des listes de diffusion et un code source disponible.

La documentation de Tails, la distribution live GNU/Linux qui force tout le trafic du réseau de l’utilisateur à passer par le réseau Tor, dit ceci à propos des adversaires globaux :

Un adversaire passif serait une personne ou une entité capable de surveiller le trafic entre tous les ordinateurs d’un même réseau simultanément. En étudiant, par exemple, la synchronisation et le volume de données des différentes communications sur le réseau, il pourrait être possible d’identifier les circuits Tor et ainsi identifier les utilisateurs de Tor et les serveurs de destination.

On peut considérer que la NSA et la GHCQ comptent parmi les adversaires globaux, car nous savons qu’ils surveillent une large portion d’Internet. On ne peut savoir de manière sûre à quelle fréquence ces agences de renseignement peuvent mettre en échec l’anonymat du réseau Tor. Récemment, le réseau Tor a fait l’objet d’une attaque par Botnet. Il est probable que la guerre contre le chiffrement a déjà commencé.

Même si cela leur est possible, utiliser Tor nous procure toujours plusieurs avantages. Cela rend leur travail plus difficile, et nous laissons moins de données nous identifiant sur les serveurs par lesquels nous nous connectons au réseau Tor. Cela rend une attaque MITM plus difficile dans notre réseau local ou au niveau de notre fournisseur d’accès à internet (FAI). Et même si certains circuits Tor peuvent être infiltrés par un adversaire global, si suffisamment de personnes font transiter leur trafic par le même nœud Tor au même moment, il sera difficile pour l’adversaire de dire quel trafic correspond à quel circuit.

Le moyen le plus simple pour utiliser Tor est de télécharger et d’installer le Tor Browser Bundle.

Des informations détaillées sur l’installation et la configuration de Tor selon votre système d’exploitation figurent sur le site du projet Tor. Elles sont malheureusement en anglais. Vous trouverez une documentation en français pour Ubuntu sur cette page.

Des informations détaillées sur l’installation et la configuration de Tor selon votre système d’exploitation figurent sur le site du projet Tor. Elles sont malheureusement en anglais. Vous trouverez une documentation en français pour Ubuntu sur cette page.

Lorsque Snowden a répondu aux questions sur le site du Guardian depuis une « connexion sécurisée à Internet », il routait probablement son trafic par le réseau Tor. Il peut avoir également eu recours à un « pont » pour se connecter au réseau Tor afin de rendre le fait qu’il utilise Tor à partir de son adresse IP moins évident pour les oreilles indiscrètes.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

Jehan est un contributeur actif de l’excellent logiciel libre d’édition et de retouche d’image GIMP. Il se propose ici de développer la fonctionnalité « peinture en miroir » et s’en explique (fort bien) ci-dessous.

Il ne demande pas la lune mais quelques deux mille euros. Parce qu’il a besoin de temps et que le temps c’est souvent de l’argent.

Non, logiciel libre ne veut pas dire gratuit, et comme le rappelle François Elie, le logiciel libre est gratuit une fois fois qu’il a été payé (en temps et/ou en argent). L’avantage ici c’est qu’on le paye une seule fois et qu’il s’en va direct dans le pot commun.

L’occasion également de mettre en avant le projet (français) Open Funding, nouvelle et prometteuse plateforme de financement participatif du logiciel libre.

Proposition de Financement Participatif de Peinture Symétrique dans GIMP

Jehan - 16 septembre 2013

Salut à tous,

comme vous vous en souvenez peut-être, je suis un des développeurs de GIMP. Je propose ce jour de co-financer une fonctionnalité qui m’intéresse, et qui intéresse apparemment d’autres personnes, d’après ce que j’ai pu voir: la peinture en miroir (ou plus largement « symétrique »).

Introduction

Sur la liste de diffusion de GIMP et ailleurs, j’ai vu plusieurs personnes demandant du financement collaboratif pour améliorer GIMP. J’ai donc décidé d’appliquer l’idée et de tester la viabilité du financement collaboratif pour améliorer du Logiciel Libre.

Notez que je suis un développeur avec un bon passif et partie de l’équipe principale du programme. Cela signifie qu’en cas de financement, j’implémenterai la fonctionnalité complète et m’arrangerai pour qu’elle soit intégrée dans le logiciel final. Ce ne sera donc pas un énième fork qui disparaîtra dans quelques années, mais une fonctionnalité faite pour durer.

La Fonctionnalité

Proposition

Implémentation d’un fonctionnalité de peinture en symétrie/miroir instantanée dans GIMP.

Description

GIMP est l’un des principaux outil de traitement d’image multi-usage et multi-platerforme (Windows, OSX, Linux, BSD…). Pour la peinture en particulier, certaines fonctionnalités manquent. L’une d’elle est de pouvoir dessiner en symétrie instantanée.

À l’heure actuelle, les seule possibilités sont soit de dessiner des formes très simples, soit d’utiliser des filtres ou plug-in après coup, soit de dupliquer puis retourner les calques. Toutes sont de loin moins pratiques que de pouvoir dessiner et voir son dessin apparaître en miroir en temps réel.

Usage

J’ai rencontré au moins un artiste qui utilisait un mode de miroir vertical dans un autre programme pour rapidement conceptualiser des personnages, lors des premières étapes du design de personnages, période pendant laquelle le temps vaut plus que l’art. Je peux aussi aisément imaginer que cela simplifiera la création de designs symétriques complexes (logo, etc.).

Et probablement de nombreux autres usages. Par exemple, jetez un œil au dessin original dans la vidéo ci-dessous. La dessinatrice, Aryeom Han, a testé ma première (instable et encore loin de la perfection) implémentation pour dessiner la réflexion d’un lac, ensuite redimensionnée, puis ajout de gradient et utilisation du nouvel outil warp pour donner un effet liquide.

Implémentation

Idée 1 Ma dernière implémentation de test implémentait la symétrie comme une option d’outil de peinture. Néanmoins je prévois de tester d’autres implémentations en même temps. Par exemple lier les axes de symétrie à l’image pourrait être une implémentation plus appropriée pour un travail de longue durée. Le design final n’est pas encore fixe.

Idée 2 Il doit y avoir des raccourcis pour rapidement activer/désactiver les symétries.

Idée 3 L’idée de base est d’avoir au moins 3 modes de symétries (horizontale, verticale, centrale) à utiliser ensemble ou séparément. Évidemment en allant plus loin, on devrait pouvoir faire faire des rotations sur les axes pour avoir une rotation d’angle arbitraire. Je n’implémenterai peut-être pas cette option avancée (à moins que le financement ait un succès phénoménal), mais si possible j’essaierai de rendre le système suffisamment générique pour être plus tard étendu et permettre la rotation des axes dans le futur.

Idée 4 Les axes/centres de symétrie doivent pouvoir être rendus visibles ou invisibles.

Idée 5 Les axes/centres de symétrie doivent pouvoir être déplaçables sur le canvas par simple drag’n drop, de manière similaires aux guides. J’ai une implémentation en cours, comme vu dans la vidéo et les photos d’écran. Mais le gros du travail pour rendre la fonctionnalité solide n’a pas encore débuté.

Ce à quoi s’attendre

- J’écouterai les commentaires.

- Le design peut évoluer pendant le développement. Je ne peux promettre exactement la forme finale car cela nécessite aussi discussion et approbation de mes pairs de l’équipe de GIMP. Je ne suis pas seul à décider.

- Puisqu’il s’agit d’une toute nouvelle fonctionnalité, elle sortira avec GIMP 2.10 (pas de date de sortie encore), voire même plus tard si ce projet ne peut être financé correctement, ou toute autre raison hors de mon contrôle. Néanmoins dès que les patchs seront prêts, quiconque pourra compiler le projet lui-même à partir de la branche de développement. Notez aussi que si certains attendent vraiment cette fonctionnalité impatiemment et si j’ai obtenu un financement exceptionnel, j’essaierai de proposer des binaires à télécharger.

- En fonction du succès du financement, s’il dépasse mes espérances, j’implémenterai éventuellement des options plus avancées de la fonctionnalité (comme le fait de pouvoir faire une rotation des axes de symétrie, etc.).

- Je donnerai des nouvelles de l’avancée sur la page de nouvelles du Studio Girin, c’est à dire ce même site web.

À Mon Propos

Je suis un développeur de GIMP, indépendant, et travaillant dernièrement beaucoup avec une dessinatrice. J’ai participé aux deux dernières versions de correction de bug de GIMP (2.8.4 et 2.8.6) et suis une part active de la prochaine sortie majeure (2.10). Vous pouvez avoir une idée de mon activité dans le logiciel Libre sur Ohloh et sur le suivi de ticket de GNOME.

Liste non-exhaustive de fonctionnalités et corrections déjà intégrées dans GIMP :

- support du XDG dans GIMP (fichiers de configurations dans $XDG_CONFIG_HOME) sur Linux ;

- configuration dans le « Roaming Application Data folder » (répertoire utilisateur) sur Windows ;

- support du standard de gestion des miniatures (Freedesktop’s Thumbnail Management Standard) ;

- plusieurs améliorations de l’interface et corrections de bugs ;

- plusieurs corrections de crashs sévères (en particulier le crash quand vous déconnectiez votre tablette graphique ! À partir de GTK+ 2.24.19, vous n’aurez plus à vous en soucier !) ;

- amélioration de la liste de langages pour localisation (les noms de langages sont self-traduits) ;

- déja plusieurs améliorations du plugin « Animation Playback » (scroll, zoom, refresh, sélection de la disposition des frames, pas en arrière, raccourcis…) ;

- encore plus de travail-en-cours sur le plugin « Animation Playback » (dont je suis maintenant mainteneur) afin d’en faire un outil indispensable aux animateurs 2D ;

- etc.

Je contribue aussi sur d’autres projets divers comme vous pouvez le voir sur la page Ohloh (pas tout n’y est listé, en particulier pour les projets qui utilisent encore CVS ou svn, qui perdent donc la paternité des patchs. Par exemple Blender, etc.).

Et Après ?

Si j’obtiens un financement, je proposerai d’autres fonctionnalités, pour GIMP principalement, mais probablement aussi pour d’autres logiciels que j’utilise. Je travaille actuellement en indépendant, et avoir la communauté des Logiciels Libres et OpenSource comme boss serait un job idéal. J’adorerais travail pour vivre sur des Logiciels Libres et faire du monde un endroit bien à vivre. Pas vous ?

Donc même s’il ne s’agit pas forcément de votre fonctionnalité préférée, je dirais que vous pouvez tout de même y gagner en finançant, si cela me fait continuer à travailler sur des fonctionnalités avancées de GIMP, peut-être même à temps-plein dans le futur, qui sait ? Bien sûr, je prévois de continuer à améliorer GIMP même sans financement, mais il y a des limites à ce qu’il est possible de faire quand on a besoin de vivre par ailleurs.

Une liste possible, non-exhaustive encore, de fonctionnalités qui m’intéressent, et que je pourrais éventuellement proposer dans de futurs projets de financement collaboratifs, est par exemple: faire du plug-in « animation-playback » un outil indispensable pour les créateurs d’animation, les macros, unlimited-sized layers, les images extérieures « liées » comme calques (proche du concept de Smart Object, mais encore plus proche des objets liés de Bender, ce qui est à mon avis bien plus puissant), édition non-destructive, sélection de plusieurs calques pour des modifications de masse, améliorations des options d’export (par exemple redimensionner à l’export sans toucher l’original), et bien plus.

Notez aussi que si cela fonctionne, ce serait aussi un bon précédent pour d’autres développeurs qui pourraient aussi penser à travailler ainsi et améliorer GIMP (et d’autres logiciels Libres et OpenSource). Je pense que c’est gagnant-gagnant ! :)

Pour conclure, sachez que je ne travaille pas seulement sur GIMP, mais aussi avec GIMP, ou en particulier avec la dessinatrice talentueuse qui a dessiné le « lapin près d’un lac » dans la vidéo, et nous prévoyons de produire des BDs et des animations, le tout avec des Logiciels Libres et sous des licenses d’Art Libre (comme CC by-sa). Donc en me finançant, vous financez aussi l’Art Libre. Juste au cas où vous ayez besoin de plus d’encouragement ! ;)

Vous n’avez pas encore cliqué sur le lien ?

Voici le troisième volet de l’initiation au chiffrement, initialement destiné aux journalistes sous l’égide de la Press Freedom Foundation, que nous avons traduit pour vous (vous pouvez retrouver le premier épisode et le deuxième).

Des logiciels de confiance

D’après Encryption Works

(Contributeurs : Slystone, Asta, goofy, lamessen, Bookynette)

Quand Snowden emploie les termes « endpoint security », il sous-entend que la sécurité sur les ordinateurs à chaque extrémité de la conversation est assurée par le chiffrement et le déchiffrement, contrairement à la sécurité assurée seulement pendant le transit du message. Si vous envoyez un courriel chiffré à un ami mais que vous avez un enregistreur de frappe sur votre ordinateur qui enregistre aussi bien l’intégralité de votre message que la phrase de passe qui protège votre clé de chiffrement, votre chiffrement n’est plus efficace.

Depuis que Glenn Greenwald et Laura Poitras, deux membres du conseil de la Freedom of the Press Foundation, ont révélé la surveillance généralisée des réseaux par la NSA, de nombreuses informations concernant les agences de renseignement ont été rendues publiques. Particulièrement Bloomberg, qui a publié des révélations sur des programmes volontaires de partage des informations entre les compagnies et les agences d’espionnage étatsuniennes.

Jusqu’à présent, la révélation la plus choquante au sujet de ces programmes de partage des informations, c’est que Microsoft a une politique de communication des informations sur les vulnérabilités dans son logiciel au gouvernement étatsunien avant de publier les mises à jour de sécurité pour le public. L’article dit :

Microsoft Corporation, la plus grosse entreprise de logiciels du monde, fournit aux agences d’espionnage des informations sur les bogues dans ses logiciels grand public avant d’envoyer un correctif. Ces informations peuvent être utilisées pour protéger les ordinateurs du gouvernement et pour accéder aux ordinateurs de terroristes ou forces militaires ennemies.

Cela signifie que la NSA a en main les clés pour accéder à n’importe quel ordinateur utilisant Windows, Office, Skype ou tout autre logiciel Microsoft. Si vous utilisez ces logiciels sur votre ordinateur, il est très probable que la NSA, avec suffisamment d’efforts, peut compromettre votre ordinateur ainsi que vos communications chiffrées, si vous devenez une de leurs cibles.

Nous avons aussi appris du New York Times que Skype, logiciel qui en dehors de la communauté de la sécurité a longtemps eu la réputation d’être un moyen sécurisé de communiquer, a envoyé des conversations privées au gouvernement étatsunien durant les cinq dernières années.

Skype, le service d’appel sur Internet, a commencé son propre programme secret, intitulé Project Chess, pour explorer les problèmes légaux et techniques afin de mettre les appels via Skype à disposition des agences de renseignements et des forces de l’ordre. Cette information vient de gens informés sur le programme qui ont demandé à ne pas être nommés pour éviter les ennuis avec les agences de renseignement.

Le projet Chess, qui n’avait jamais été mentionné auparavant, était discret et limité à moins d’une douzaines de personnes chez Skype. L’une des personnes informées sur le projet a expliqué qu’il a été développé suite à des entretiens parfois houleux avec le gouvernement sur des questions juridiques. Il a commencé il y a 5 ans, avant que la majorité de la société ne soit vendue par son propriétaire, eBay, à des investisseurs externes en 2009. Microsoft a acquis Skype dans un accord de 8.5 milliards de dollars (environ 6.5 milliards d’euros) qui s’est conclu en octobre 2011.

Un responsable de Skype a nié l’année dernière dans un article de blog que les récents changements dans le fonctionnement de Skype aient été faits à la demande de Microsoft pour faciliter l’application de la loi sur l’espionnage. Cependant, il semble que Skype ait compris comment collaborer avec les agences de renseignements avant même que Microsoft n’en prenne le contrôle, comme le dévoilent les documents divulgués par Edward J. Snowden, un ancien sous-traitant de la C.I.A. L’un des documents sur le programme PRISM qu’il a rendu public indique que Skype a rejoint le programme le 6 février 2011.

Les logiciels propriétaires, comme la majorité de ceux proposés par Microsoft, Apple et Google, ont une autre faille. Il est beaucoup plus difficile pour les utilisateurs de vérifier de façon indépendante qu’il n’existe pas de portes dérobées secrètes à la demande clandestine de la surveillance d’état. Bien que des rapports récents aient montré que de nombreuses sociétés ont remis une quantité inconnue d’informations en réponse aux requêtes FISA, aucune de ces entreprises ne s’est avérée avoir directement de portes dérobées dans leurs systèmes.

Il existe un autre type de logiciel qui est plus fiable à cet égard. Les logiciels libres et open source ne sont pas forcément ergonomiques ? et ne sont pas nécessairement sans risques ? Cependant quand ils sont développés de façon ouverte, avec un logiciel de suivi de bogue ouvert, des listes de diffusion ouvertes, une architecture ouverte et un code open source, il est plus difficile pour ces projets d’avoir une politique de trahison de leurs utilisateurs comme celle de Microsoft.

GNU/Linux est un système d’exploitation qui est entièrement composé de logiciels libres et open source. On peut prendre l’exemple de distributions GNU/Linux comme Ubuntu, Debian ou Fedora, qui sont les alternatives à Windows et Mac OS X les plus courantes. Bien que les projets de logiciels libres puissent toujours intégrer du code malveillant (voir le concours C Underhanded), la personne qui écrit ce code doit le cacher proprement et espérer qu’aucun des autres développeurs ou en aval des packagers GNU/Linux qui préparent et compilent le code source du projet pour l’intégrer à leur distribution ne le détectent.

Dans les années 1990, quand le chiffrement public est devenu populaire et que le gouvernement étatsunien faisait tout ce qu’il pouvait pour l’empêcher, le mouvement « cypherpunk » est né. De nombreux logiciels permettant aux gens de chiffrer sont nés de ce mouvement.

Les cypherpunks écrivent du code. Nous savons que quelqu’un doit développer des logiciels pour défendre notre vie privée. Et comme nous ne pouvons pas avoir de vie privée tant que nous ne le feront pas tous, nous allons les développer. Nous publions notre code pour que nos compatriotes cypherpunks puissent s’entrainer et jouer avec. Notre code est utilisable librement par n’importe qui dans le monde. Nous n’en avons rien à faire que vous n’approuviez pas le logiciel que nous développons. Nous savons que le logiciel ne peut être détruit et qu’un système largement dispersé ne peut être stoppé.

— Eric Hughes, dans son Manifeste du Cypherpunk de 1993

Ce code, qui est ouvert et public de façon à ce que d’autres cypherpunks puissent s’entraîner et jouer avec, que n’importe qui dans le monde peut utiliser librement, est à l’origine des logiciels et protocoles dans lesquels nous pouvons avoir confiance : LUKS (le chiffrement de disque intégré à GNU/Linux), OpenPGP, Off-the-Record et Tor.

[mise à jour] Écartons TLS, le chiffrement à l’origine du HTTPS qui selon les dernières révélations semblerait perméable à l’espionnage par la NSA.

Le collectif de technologie tactique a conçu un très bon guide sur les logiciels de sécurité open source dans lesquels on peut avoir confiance pour préserver notre vie privée de toute surveillance. Il est important de rappeler que la simple utilisation de ces logiciels, même à la perfection, ne peut pas garantir la sécurité de votre chiffrement. Nous ne savons pas, par exemple, si Apple a transmis des failles 0-day de iOS à la NSA comme a pu le faire Microsoft. ChatSecure, qui permet d’avoir des discussions chiffrées sur les terminaux iOS, n’est pas plus sécurisé que le système d’exploitation sur lequel il fonctionne.

Il est important de rappeler que le simple fait d’utiliser du logiciel libre ne veut pas dire que l’on ne peut pas s’introduire dans vos systèmes. Des gens trouvent tout le temps des failles 0-day pour du logiciel libre, et parfois les vendent à des gouvernements ou d’autres attaquants malveillants. Des utilisateurs de logiciels libres téléchargent toujours des pièces jointes malveillantes avec leurs courriels, et ils ont souvent mal configuré des services simples sur leurs ordinateurs. Pire encore, les malwares sont souvent très bons pour se dissimuler. Si un utilisateur de logiciel libre attrape sur son ordinateur un malware, ce dernier peut y demeurer jusqu’à ce que l’utilisateur formate ses disques durs.

Tails, qui est une distribution GNU/Linux bootable sur live USB et live CD et dont je vais parler plus loin, résout beaucoup de ces problèmes.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

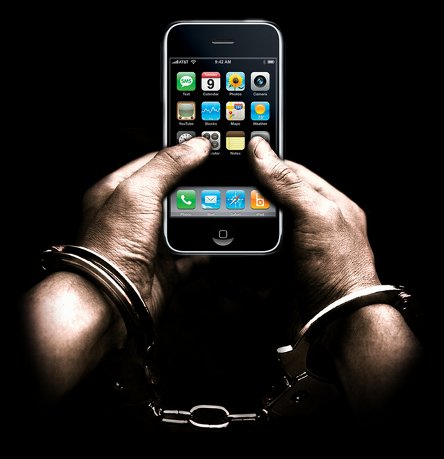

Chouette deux nouveaux modèles d’iPhone, le 5C et le 5S !

Sauf que comme nous le rappelle ici le site DefectiveByDesign, rien ne change au pays d’Apple…

Les nouveaux iPhone : coup de vernis sur les limitations d’Apple

New iPhones put more polish on Apple’s restrictions

Wtheaker - 10 septembre 2013 - DefectiveByDesign.org

(Traduction : BlackSheep, Genma, le_chat, aKa, Sky, Monsieur Tino, RyDroid, MFolschette, cryptomars, Asta, Amargein + anonymes)

L’annonce du nouvel iPhone d’Apple fait d’un lancement de produit un évènement très important pour le géant de la technologie. Comme attendu, le nouvel iPhone est plus rapide, plus puissant, et continue de masquer les nombreuses limitations imposées à l’utilisateur derrière une interface graphique séduisante. À chaque sortie d’un produit ou d’un système d’exploitation, Apple nous offre ce qu’il y a de meilleur et de plus innovant, y compris des technologies de gestion des droits numériques (DRM) toujours plus fortes.

La beauté des produits Apple tient à l’utilisation intelligente de courbes douces et d’un design épuré dans le but d’enfermer les utilisateurs dans une expérience contrôlée par une seule entreprise. Le fonctionnement (ou non-fonctionnement) interne de l’OS, la disponibilité des applications et le contrôle de bas niveau du matériel sont tous inaccessibles au public et sont tenus secrets par Apple.

Comme pour les versions précédentes de l’iPhone, les applications et les appareils sont livrés avec une fonction d’arrêt à distance (NdT : contrôlée par Apple), les périphériques tiers sont restreints arbitrairement, les livres et autres médias achetés via iTunes contiennent des DRM (NdT : dénommé FairPlay, donc contrôlé par Apple), et tout logiciel doit être approuvée et signée numériquement par Apple. Les iPhone 5S et 5C continuent de rendre les consommateurs à la merci d’Apple.

La plus avant-gardiste des nouvelles fonctionnalités de l’iPhone 5S est l’implémentation d’un lecteur d’empreinte digitale. Présenté comme une amélioration de la sécurité, il se base sur une plate-forme logicielle qui manque de transparence et n’inspire pas confiance.

Plutôt que d’améliorer la confidentialité et la sécurité en encourageant les consommateurs de la dernière version de l’iPhone à utiliser leurs empreintes digitales pour déverrouiller leur appareil, Apple s’octroie la possibilité de vérifier de façon biométrique qui utilise un iPhone et à quel moment.

Nous avons vu Apple grandir de plus en plus et de plus en plus verrouiller leurs matériels et leurs logiciels, enfermant par là même leurs utilisateurs. Les consommateurs des produits Apple devraient être alertés sur les dangers que crée Apple et devraient être informés des alternatives et solutions existantes, afin de résister au contrôle d’Apple. Nous invitons les activistes anti-DRM à venir sur la page du site iPhone action de la Free Software Foundation et à envoyer un e-mail au PDG d’Apple, Tim Cook, afin de lui faire savoir que vous n’achèterez pas un appareil iOS car il contient un logiciel privateur et des DRM. Étudiez aussi voire surtout les moyens d’utiliser des téléphones portables et autres smartphones sans renoncer à votre liberté, avec des solutions alternatives comme Replicant (version libre d’Android) ou encore F-Droid (dépôt d’applications libres).

Repéré, pauvre de lui, de par son activisme forcené au sein du groupe Framalang, Lamessen est l’un des plus récents (et jeunes) membres de Framasoft. Il a notamment activement participé au projet de traduction du livre Open Advice, dont nous vous reparlerons.

Il nous fait partager ici les fruits de son expérience en matière de gestion de projets.

Structurer un projet communautaire

Lamessen - 9 septembre 2013 - CC By-Sa

Lancer un projet communautaire est toujours une aventure humaine intéressante. Au delà des avantages que cela confère (multiplier les compétences, trouver de la complémentarité et ainsi proposer un rendu final de meilleur qualité, avancer plus rapidement, etc.) C’est avant tout l’occasion de partager des moments de complicité et de travailler dans la bonne humeur. Cela permet aussi de créer une synergie qui permet de palier à certaines périodes creuses que peut connaître un projet mené individuellement. Mais si les projets communautaires représentent une expérience unique, ils présentent aussi des difficultés supplémentaires qu’il faut prendre en compte dès le départ, de façon à être sûr qu’il arrivera à son terme.

La Cathédrale et le bazar

Vous connaissez sans doute l’essai d’Eric Raymond, La Cathédrale et le bazar. Cet essai oppose, dans une comparaison entre le développement de logiciels fermés et des logiciels open source, un mode de fonctionnement en cathédrale (approche excessivement organisée et inflexible) à un mode de fonctionnement en bazar (approche apparemment désorganisée et hautement flexible).

Par nature, un projet communautaire libre, comme pour les projets logiciels, ressemble davantage à un fonctionnement en mode Bazar. Cela permet une flexibilité plus grande, et les allers et venues des différents contributeurs. Cette forme est tout à fait adaptée, mais nécessite tout de même la mise en place d’une organisation initiale. Fonctionner globalement en mode bazar ne doit pas dire fonctionner sans aucune structure. Sinon, les énergies se disperseront et le projet ne pourra pas aboutir. Il est donc nécessaire, pour lancer le projet, d’organiser le travail, et de mettre en place un système de suivi du projet. C’est bien entendu ce qui est mis en place dans le cadre des logiciels. Mais il ne faut pas oublier de le faire également de façon plus large pour les projets de traduction, de livres, de documentations etc. Cet article est avant tout issu d’un retour d’expérience sur les projets de traduction, en raison de mon expérience personnelle. Mais cela peut s’appliquer dans d’autres domaines.

Structurer le projet

Souvent, le projet naît d’une idée. Il a parfois été commencé par une personne unique, qui va cherche à faire appel à d’autres contributeurs motivés pour le mener à son terme. C’est à ce moment, avant que le projet collaboratif se lance réellement, qu’il est nécessaire de proposer un squelette de projet. Cette création de structure peut se diviser en plusieurs étapes.

Étape 1 : état des lieux

Tout comme vous le feriez en arrivant dans un nouveau logement, il est nécessaire de faire l’état des lieux du projet. C’est une étape rapide, qui consiste finalement à synthétiser un certain nombre d’informations.

- Quel est l’objectif final du projet ? Dès le départ (et pour toute la durée du projet), il faut bien garder à l’esprit la finalité du projet. Cet objectif est ce qui doit permettre d’orienter chacun des choix techniques qui seront à faire pendant le projet.

- Qui sont les contributeurs intéressés ? Il faut s’assurer de disposer de toutes les compétences nécessaires pour arriver au bout du projet. Si certaines compétences manquent (un graphiste manquant à l’appel par exemple), il faudra prévoir dès le lancement du projet de trouver un contributeur pour combler ce manque.

- Quelles sont des étapes nécessaires ? Il faut décomposer dès le départ le projet en étapes intermédiaires qui permettront de cadencer la réalisation globale. Ces jalons intermédiaires pourront parfois être menés en parallèle. Dans le cadre de la traduction d’un livre par exemple, on peut imaginer une étape de traduction, puis une étape de correction, une de mise en page, etc.

- Où en est le projet ? Quand le projet a été initié suite à une initiative individuelle, il est possible que certaines parties du projet soient déjà commencées, voire parfois terminées. Il est également possible – c’est la grande force du Libre – de récupérer des éléments déjà existants, réalisés dans le cadre d’autres projets. (Dans ce dernier cas, il faudra bien sûr penser à respecter les licences et ne pas oublier de citer la présence de travaux issus d’un autre projet/d’une autre personne.)

Étape 2 : créer un système de suivi

Il est nécessaire de pouvoir avoir une vision d’ensemble du projet tout au long de sa réalisation. Les différentes étapes du projet doivent y être réunies, avec les informations nécessaires pour les participants, et l’avancement.Ce système doit être idéalement partagé avec les différents participants, de façon à ce qu’un nouveau contributeur arrivant en cours de route puisse immédiatement voir où le groupe en est et tout de suite contribuer efficacement. Pour les étapes qui ne peuvent pas être réalisées de façon collaborative, ce fichier permettra aussi d’indiquer clairement qui est en charge de l’étape, de façon à ce qu’elle ne soit pas commencée par plusieurs personnes en même temps. Il existe bien entendu de nombreuses façon de procéder. Les logiciels de gestion de version permettent de regrouper la dernière version du projet, mais aussi les versions précédentes et toutes les modifications apportées. C’est la meilleure réponse au besoin de suivi de projet.

- Github est un service de gestion de version collaborative en ligne très utilisé. Il est basé sur le programme git créé par Linus Torvalds. Il est avant tout destiné aux développements logiciels, mais il peut toutefois être utilisé pour des projets de création de livres ou de documentations, comme c’est le cas pour le livre Open Advice. Cet outil, bien que non libre, est très en vogue, et gratuit pour les projets de logiciel libre. Vous pouvez toutefois privilégier l’un de ses équivalents libres, comme Gitorious.

- Open project est probablement la solution offrant le plus large potentiel. Cet outil complet de gestion de projet permet de suivre l’avancement du projet, permettant un accès distant, la gestion d’un planning, des participants et des différentes taches. Il est bien entendu utilisable pour bien d’autres choses que les projets communautaires.

- Dans le cadre de projets courts et linéaires, où il y a peu de parallélisation des taches, il est bien sur possible d’utiliser un tableur pour faire un suivi allégé. Il pourra être partagé via le cloud, ou réalisé sur des tableurs en ligne, comme le service proposé par Framasoft : Framacalc. Cette solution est moins complète que les outils présentés ci-dessous, orientés pour le logiciel. Mais dans le cadre de traductions ou de documentation, cela peut parfaitement remplir sa fonction.

Étape 3 : mettre en place les outils de travail collaboratif

Une fois l’outil de suivi en place, il faut avoir les outils nécessaires au travail collaboratif. En fonction du projet, ils peuvent être variés. Dans le cadre de développement logiciel, cela peut tout simplement passer par l’utilisation de git, en passant par des services comme github, cité dans l’étape 2. Mais quand il s’agit de traductions, ou d’organisations d’événements, la création de documentations ou d’autres choses, il existe des outils simples, qui ne seront pas un frein à la participation d’utilisateurs moins connaisseurs. Voici 3 exemples d’outils facilement disponibles et simples d’utilisation :

- Etherpad est un éditeur de texte collaboratif en ligne (libre, bien entendu). Il permet de se connecter à plusieurs utilisateurs pour modifier un même document en direct. Un système de coloration du texte permet de repérer les contributions de chacun. Il intègre également une gestion de versions, un petit chat pour pouvoir dialoguer avec les autres utilisateurs et un système d’export du document. Il est à installer sur son propre serveur, ou à utiliser via des services en ligne qui le proposent, comme le service Framapad, proposé par Framasoft.

- Booktype est une plate-forme collaborative (libre) qui permet la rédaction collaborative de livres. Les différents utilisateurs peuvent interagir sur ces derniers par chapitre, en mode texte ou en HTML (une seul utilisateur par chapitre à la fois, contrairement à etherpad). Il intègre un gestionnaire de version, et permet l’export du document sous divers formats (PDF, ePub, ODT, HTML, MOBI…etc). C’est un outil qui est utilisé pour la préparation et/ou la traductions de livres libres, notamment par Framabook ou Floss Manuals. Il faudra toutefois l’installer sur un serveur pour pouvoir l’utiliser.

- Les Wiki sont des sites modifiables directement par les utilisateurs, avec ou sans inscription. Il est particulièrement adapté pour des projets de documentations. Il existe différentes versions de Wiki, à installer en fonction de ses besoins, du plus simple (par exemple DokuWiki) au plus avancé (par exemple Mediawiki, utilisé pour Wikipédia).

En route vers le succès

En mettant en place une structure comme celle décrite ci-dessus , vous pourrez sereinement lancer votre projet. Le mode de fonctionnement global pourra être en bazar, cette structure initiale vous permettra de garder la main, avoir une bonne vision de l’avancement et vous aidera à mieux animer le projet. Ce n’est bien entendu pas la seule façon de structurer un projet de culture Libre pour réussir. Tout ceci n’est finalement qu’un exemple issu d’un retour d’expérience.

Ne pas oublier la communication

Bien sûr, cette structure est destinée à un projet communautaire. Et qui dit travail de groupe dit communication. Pour que la mayonnaise puisse prendre, il est absolument indispensable d’échanger un maximum entre les différents contributeurs. Tout le monde doit pouvoir savoir ce qu’il y a à faire, connaître les tenants et aboutissants du projet et se sentir impliqué. Et cela passe par une communication efficace. Un maximum d’échange est donc nécessaire, y compris pour assurer une bonne ambiance de travail au sein du projet. Un projet qui se déroule dans une ambiance conviviale est un projet qui aboutira à un résultat final de meilleur qualité, et de façon plus efficace qu’un projet sans communication qui se déroule de façon morne. Garder ce fil de communication actif du début à la fin du projet, c’est s’assurer que le tout ne finisse pas par s’essouffler, en laissant les contributeurs s’isoler et se décourager. Bref, la communication est en réalité le point le plus important.

Crédit photo : David Shankbone (Creative Commons By)

Le gouvernement indien a inauguré cet été une plateforme de ressources éducatives.

Nous en avons aussi en France, comme par exemple l’Académie en ligne. Sauf que, comme il a été dit dans ces mêmes colonnes à son lancement, cette dernière plateforme est totalement verrouillée par le choix de sa licence (lire les Conditions d’utilisation du site pour comprendre d’un seul coup d’oeil où se situe le problème).

En Inde, par contre, on a tout compris. On a fait le choix par défaut de la licence Creative Commons By-Sa et on demande explicitement des formats ouverts pour les documents déposés.

Longue vie au National Repository of Open Educational Resources et ses ressources éducatives vraiment libres. Quant à nous, on va continuer à pousser pour qu’il en aille de même un jour en France, sachant que l’espoir fait vivre et que la route est longue mais la voie est libre.

On pourra également lire sur le Framablog (en faisant le rêve que nos décideurs tombent dessus) :

- Privilégier la licence Creative Commons Paternité (CC BY) dans l’éducation

- Oppikirjamaraton ou comment écrire un manuel scolaire libre en un week-end !

- L’exemplaire et très instructive aventure libre d’un éditeur indien pour enfants

- Dis papa, c’est quoi une « œuvre culturelle libre » ?

- Qu’est-ce qu’une oeuvre culturelle libre ?

- L’éducation utilise une licence Creative Commons défectueuse, par R. Stallman

L’Inde lance un dépôt national de ressources éducatives libres

India launches National Repository of Open Educational Resources

Jane Park - 14 août 2013 - Creative Commons Blog

(Traduction : lamessen, pol, ProgVal, Asta)

L’Inde a lancé un nouveau dépôt d’apprentissage destiné à accueillir les ressources éducatives libres (RÉL). Le ministère de l’Éducation et de l’alphabétisation, le ministère du Développement des ressources humaines, le gouvernement indien, l’Institut central des technologies de l’éducation et le Conseil national de la recherche et de la formation pour l’éducation (NCERT) se sont associés pour développer le Dépôt national des ressources éducatives libres (NROER). Pallam Raju, ministre indien du Développement des ressources humaines, a lancé ce dépôt mardi. Shashi Tharoor, ministre d’État indien en charge des ressources et du développement humain, a annoncé que la licence par défaut de toutes les ressources du dépôt serait la Creative Commons Attributions-Partage à l’identique (CC BY-SA).

Ce dépôt contient actuellement des vidéos, de l’audio, des médias interactifs, des images et des documents. Il vise à « rassembler toutes les ressources numériques et numérisables pour le système éducatif indien, pour toutes les classes, toutes les matières et toutes les langues ».

D’après l’annonce du ministre Sashi Tharoor,

Cette initiative est également une étape importante vers une éducation inclusive. Ouvrir l’accès à tous nécessite un débat sur la question de la propriété, du copyright, des licences et un équilibrage des objectifs avec les intérêts commerciaux légitimes. C’est particulièrement important pour les institutions publiques et les projets financés sur fonds publics. Je suis heureux que le NCERT ait pris l’initiative de déclarer que le NROER utiliserait la licence CC BY-SA… Cette décision du NCERT est en accord avec la déclaration de Paris sur les ressources éducatives libres de l’Unesco et permettra de garantir que les ressources seront librement accessibles à tous. Pour le dire dans les termes des Creative Commons — pour réutiliser, réviser, modifier et redistribuer.

Pour contribuer au dépôt, chacun devra garantir qu’il « accepte de placer ces ressources sous licence Creative Commons » (CC BY-SA) et « que les documents chargés sont encodés en utilisant des standards ouverts, non privatifs ».

Pour en savoir plus sur la manière de contribuer au projet avec vos ressources éducatives libres, visitez http://nroer.in/Contribute/.

Voici la deuxième partie du guide sur le chiffrement que nous vous avons présenté la semaine dernière.

Ces derniers jours, les révélations distillées par Snowden n’ont fait que confirmer l’ampleur considérable des transgressions commises par la NSA : le protocole https est compromis, et même un certain type de chiffrement a été « cassé » depuis 2010…

Il est donc d’autant plus justifié de rechercher les moyens de se protéger de ces intrusions de la surveillance généralisée dans nos données personnelles. À titre d’introduction à notre chapitre de la semaine, j’ai traduit rapidement 5 conseils donnés ce vendredi par Bruce Schneier, spécialiste de la sécurité informatique, dans un article du Guardian. Il reconnaît cependant que suivre ces conseils n’est pas à la portée de l’usager moyen d’Internet…

1) Cachez-vous dans le réseau. Mettez en œuvre des services cachés. Utilisez Tor pour vous rendre anonyme. Oui, la NSA cible les utilisateurs de Tor, mais c’est un gros boulot pour eux. Moins vous êtes en évidence, plus vous êtes en sécurité.

2) Chiffrez vos communications. Utilisez TLS. Utilisez IPsec. Là encore, même s’il est vrai que la NSA cible les connexions chiffrées - et il peut y avoir des exploits explicites contre ces protocoles - vous êtes beaucoup mieux protégés que si vous communiquez en clair.

3) Considérez que bien que votre ordinateur puisse être compromis, cela demandera à la NSA beaucoup de travail et de prendre des risques - il ne le sera donc probablement pas. Si vous avez quelque chose de vraiment important entre les mains, utilisez un « angle mort ». Depuis que j’ai commencé à travailler avec les documents Snowden, j’ai acheté un nouvel ordinateur qui n’a jamais été connecté à l’internet. Si je veux transférer un fichier, je le chiffre sur l’ordinateur sécurisé (hors-connexion) et le transfère à mon ordinateur connecté à Internet, en utilisant une clé USB. Pour déchiffrer quelque chose, j’utilise le processus inverse. Cela pourrait ne pas être à toute épreuve, mais c’est déjà très bien.

4) Méfiez-vous des logiciels de chiffrement commerciaux, en particulier venant de grandes entreprises. Mon hypothèse est que la plupart des produits de chiffrement de grandes sociétés nord-américaines ont des portes dérobées utiles à la NSA, et de nombreuses entreprises étrangères en installent sans doute autant. On peut raisonnablement supposer que leurs logiciels ont également ce genre de portes dérobées. Les logiciels dont le code source est fermé sont plus faciles à pénétrer par la NSA que les logiciels open source. Les systèmes qui reposent sur une clé « secrète » principale sont vulnérables à la NSA, soit par des moyens juridiques soit de façon plus clandestine.

5) Efforcez-vous d’utiliser un chiffrement du domaine public qui devra être compatible avec d’autres implémentations. Par exemple, il est plus difficile pour la NSA de pénétrer les TLS que BitLocker, parce que les TLS de n’importe quel fournisseur doivent être compatibles avec les TLS de tout autre fournisseur, alors que BitLocker ne doit être compatible qu’avec lui-même, donnant à la NSA beaucoup plus de liberté pour le modifier à son gré. Et comme BitLocker est propriétaire, il est beaucoup moins probable que ces changements seront découverts. Préférez le chiffrement symétrique au chiffrement à clé publique. Préférez les systèmes basés sur le journal discret aux systèmes conventionnels à courbe elliptique ; ces derniers ont des constantes que la NSA influence quand elle le peut.

Type de menace

D’après Encryption Works

(contributeurs : audionuma, goofy, lamessen, Calou, Achille Talon)

La NSA est un puissant adversaire. Si vous êtes sa cible directe, il vous faudra beaucoup d’efforts pour communiquer en toute confidentialité, et même si ce n’est pas le cas, des milliards d’innocents internautes se retrouvent dans les filets de la NSA.

Bien que les outils et conseils présentés dans ce document soient destinés à protéger votre vie privée des méthodes de collecte de la NSA, ces mêmes conseils peuvent être utilisés pour améliorer la sécurité de votre ordinateur contre n’importe quel adversaire. Il est important de garder à l’esprit que d’autres gouvernements, notamment la Chine et la Russie, dépensent d’énormes sommes pour leurs équipements de surveillance et sont réputés pour cibler spécifiquement les journalistes et leurs sources. Aux États-Unis, une mauvaise sécurité informatique peut coûter leur liberté aux lanceurs d’alerte, mais dans d’autres pays c’est leur vie même que risquent à la fois les journalistes et leurs sources. Un exemple récent en Syrie a montré à quel point une mauvaise sécurité informatique peut avoir des conséquences tragiques.

Mais la modification de certaines pratiques de base peut vous garantir une bonne vie privée, même si cela ne vous protège pas d’attaques ciblées par des gouvernements. Ce document passe en revue quelques méthodes qui peuvent vous servir dans les deux cas.

Systèmes de crypto

Nous avons découvert quelque chose. Notre seul espoir contre la domination totale. Un espoir que nous pourrions utiliser pour résister, avec courage, discernement et solidarité. Une étrange propriété de l’univers physique dans lequel nous vivons.

L’univers croit au chiffrement.

Il est plus facile de chiffrer l’information que de la déchiffrer.

— Julian Assange, in Menace sur nos libertés : comment Internet nous espionne, comment résister

Le chiffrement est le processus qui consiste à prendre un message textuel et une clé générée au hasard, puis à faire des opérations mathématiques avec ces deux objets jusqu’à ce qu’il ne reste plus qu’une version brouillée du message sous forme de texte chiffré. Déchiffrer consiste à prendre le texte chiffré et sa clé et à faire des opérations mathématiques jusqu’à ce que le texte initial soit rétabli. Ce domaine s’appelle la cryptographie, ou crypto en abrégé. Un algorithme de chiffrement, les opérations mathématiques à réaliser et la façon de les faire, est un ensemble appelé « code de chiffrement ».

Pour chiffrer quelque chose vous avez besoin de la bonne clé, et vous en avez aussi besoin pour la déchiffrer. Si le logiciel de chiffrement est implémenté correctement, si l’algorithme est bon et si les clés sont sécurisées, la puissance de tous les ordinateurs de la Terre ne suffirait pas à casser ce chiffrement.

Nous développons des systèmes de cryptographie qui relèvent de problèmes mathématiques que nous imaginons difficiles, comme la difficulté à factoriser de grands nombres. À moins que des avancées mathématiques puissent rendre ces problèmes moins complexes, et que la NSA les garde cachées du reste du monde, casser la crypto qui dépend d’eux au niveau de la sécurité est impossible.

La conception des systèmes de chiffrement devrait être complètement publique. Le seul moyen de s’assurer que le code de chiffrement ne contient pas lui-même de failles est de publier son fonctionnement, pour avoir de nombreux yeux qui le scrutent en détail et de laisser les experts des véritables attaques à travers le monde trouver les bogues. Les mécanismes internes de la plupart des cryptos que nous utilisons quotidiennement, comme le HTTPS, cette technologie qui permet de taper son code de carte bancaire et les mots de passe sur des formulaires de sites internet en toute sécurité, sont totalement publics. Un attaquant qui connaît parfaitement chaque petit détail du fonctionnement du système de chiffrement ne réussira pas à le casser sans en avoir la clé. En revanche, on ne peut pas avoir confiance dans la sécurité d’une cryptographie propriétaire et dans son code sous-jacent.

Voici une question importante à se poser lors de l’évaluation de la sécurité d’un service ou d’une application qui utilise la crypto : est-il possible pour le service lui-même de contourner le chiffrement ? Si c’est le cas, ne faites pas confiance à la sécurité du service. Beaucoup de services comme Skype et Hushmail promettent un chiffrement « de bout en bout », mais dans la majorité des cas cela signifie aussi que les services eux-même ont les clés pour déchiffrer le produit. Le véritable chiffrement « de bout en bout » signifie que le fournisseur de service ne peut pas lui-même regarder vos communications, même s’il voulait le faire.

Un aspect important du chiffrement est qu’il permet bien plus que la protection de la confidentialité des communications. Il peut être utilisé pour « signer électroniquement » les messages d’une manière qui permette de prouver que l’auteur du message est bien celui qu’il prétend être. Il peut également être utilisé pour utiliser des monnaies numériques comme Bitcoin, et il peut être utilisé pour produire des réseaux qui permettent l’anonymat comme Tor.

Le chiffrement peut aussi servir à empêcher les gens d’installer des applications pour iPhone qui ne proviennent pas de l’App Store, à les empêcher d’enregistrer des films directement à partir de Netflix ou encore les empêcher d’installer Linux sur une tablette fonctionnant sous Windows 8. Il peut aussi empêcher des attaques de type « homme du milieu » (NdT : attaque consistant à intercepter les communications entre deux terminaux sans que ces derniers se doutent que la sécurité est compromise) d’ajouter des malwares pour compromettre les mises à jour légitimes de logiciels.

En bref, le chiffrement englobe de nombreux usages. Mais ici nous nous contenterons de regarder comment nous pouvons l’utiliser pour communiquer de façon sécurisée et privée.

(à suivre…)

Copyright: Encryption Works: How to Protect Your Privacy in the Age of NSA Surveillance est publié sous licence Creative Commons Attribution 3.0 Unported License.

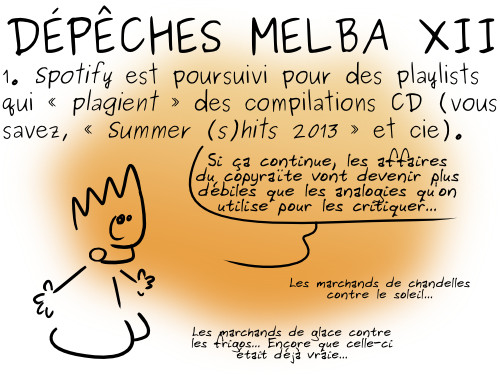

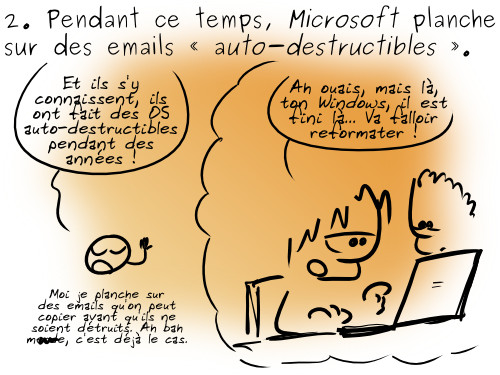

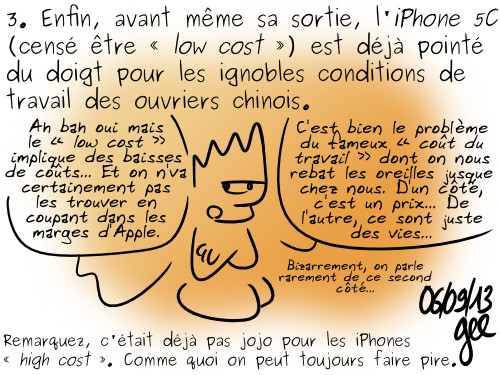

Sources (Numerama) :

- Spotify poursuivi pour des playlists qui copient des compilations

- Microsoft veut rendre les e-mails autodestructibles

- L’iPhone 5C déjà dénoncé par China Labor Watch

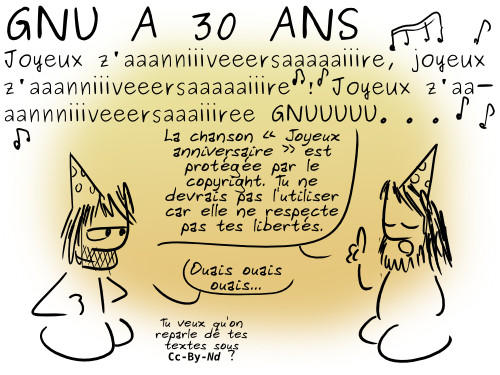

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)

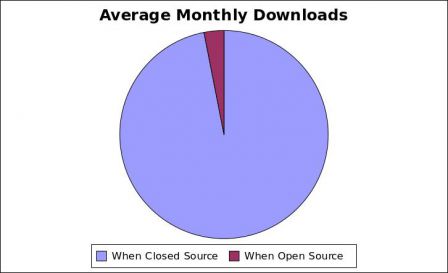

Bryan Lunduke est développeur. En faisant passer ses logiciels de propriétaires à libres, il a fait une bien triste constatation.

Non seulement il ne gagne plus assez d’argent pour trouver le temps de continuer à les développer (et personne d’autres ne semble intéressé à le faire sauf lui) mais en plus les téléchargements ont drastiquement baissé, alors même qu’ils sont mis gratuitement à disposition.

Un billet un peu troll qui se demande quand même si on peut faire de ce cas particulier une généralité.

Regard attristé sur les chiffres de l’open source

Very sad looking Open Source charts

Bryan Lunduke - 27 août 2013 - Blog personnel

(Traduction : schiste, Genma, brihx, mokas01, @zessx, MFolschette, Asta, elfabixx, La goule, Beij, goofy, Penguin + anonymes)

Depuis un certain temps déjà, chaque ligne de code que j’écris est placée sous licence libre GPL (la plupart de ce que j’ai publié avant était sous licence propriétaire) parce que j’aime l’open source. Mais il y a un souci sur lequel je planche et bloque. Et j’ai besoin de votre avis. Je vous explique rapidement :

Lorsque mes logiciels étaient sous licences privatives, et leur développement financé à l’ancienne par la vente de copies, les mises à jour étaient plutôt fréquentes (en général plusieurs versions par mois). Les bénéfices retirés des ventes allaient directement dans le financement de temps de développement dédié. Ça fonctionnait assez bien. Pas 100 % parfait, mais le développement avançait à un bon rythme.

Maintenant que le logiciel est libre, on ne peut espérer plus de 200 $ par mois en dons. Je ne peux du coup raisonnablement passer que quelques heures par mois sur ce logiciel. Ce qui n’est même pas assez pour tester une version et en faire un package à publier (et certainement pas assez pour ajouter des fonctionnalités notables).

Donc, pour faire simple, ma production de code s’est tout bonnement arrêtée (par nécessité).

Mais j’ai choisi de laisser le logiciel libre dans l’espoir que d’autres personnes se plongent dedans et aident à faire avancer les choses en donnant de leur temps et de leur énergie.

Malheureusement, ça ne s’est pas produit. Une personne plutôt sympa a filé un coup de main en créant des packages pour plusieurs distributions Linux. Mais c’est tout. En fait, personne n’a exprimé le moindre intérêt à coder activement sur l’un de ces projets.

Et maintenant, les téléchargements ont également chuté. De manière significative. Regardons quelques graphiques sur l’évolution des statistiques.

Ce chiffre représente le nombre total de téléchargements pour tous mes logiciels (jeux, outils de développement, tout). Ce qu’il faut retenir :

- Quand le logiciel est propriétaire (et vendu comme shareware), les téléchargements sont bons.

- Quand le logiciel est open source (et disponible gratuitement), les téléchargements chutent à 1/30e de ce qu’ils étaient pour du logiciel propriétaire.

- Curieusement, les téléchargements des versions Linux sont les plus touchés (ils ont chuté à 1/50e de ce qu’ils étaient).

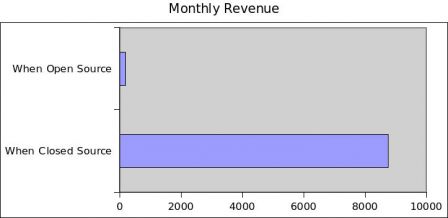

Le revenu mensuel a aussi pris un sacré coup. Voilà ce qu’on peut déduire de ces chiffres :

- Lorsque le logiciel était propriétaire (et un shareware), les ventes étaient suffisantes pour financer le développement à temps plein.

- Maintenant que le logiciel est open source, le financement (en grande partie par les dons) a chuté à, et je ne blague pas, à peine plus de 2 % des ventes moyennes par mois du logiciel propriétaire. 2. Pour. Cent.

Aujourd’hui, je peux clairement comprendre la raison de la chute des revenus. Le logiciel est disponible gratuitement – supprimant ainsi l’incitation à dépenser de l’argent. Ce que je ne comprends pas, c’est la chute significative des téléchargements. Peut-être y a-t-il un aspect psychologique en jeu.

Donc la question est, que puis-je faire ?

Si je laisse le logiciel en open source, comme c’est le cas actuellement, il va complètement stagner.

Je suppose que je pourrais essayer encore une autre méthode de financement open source… mais cela me semble un peu être une cause perdue, pour être honnête. J’aime l’open source. Vraiment. Je pourrais y passer toute la nuit. Mais il n’y a pas vraiment beaucoup d’histoires où de petits développeurs indépendants arrivent à vivre de l’open source sans avoir à intégrer une entreprise beaucoup plus grande (qui est souvent financée par la vente de logiciels propriétaires ou par des contrats de maintenance/support utilisateurs – ce qui n’a aucun sens pour le logiciel que je développe).

Je pourrais toujours revenir à une licence propriétaire pour les futures versions du logiciel. Cela permettrait au moins d’avoir les fonds nécessaires pour financer du développement concret – ce financement pourrait être utilisé pour payer des gens pour travailler dessus (à temps plein ou à temps partiel). Mais dans ce cas… ce ne serait pas de l’open source.

C’est un problème difficile. Un problème pour lequel je ne trouve pas de solution évidente.

L’avantage pour moi est qu’aujourd’hui je ne dépends pas des ventes du logiciel (ou des dons) pour vivre (mes revenus proviennent de l’écriture). Ce qui m’enlève une bonne part de stress. Néanmoins, je détesterais voir ce logiciel qui, quand il était propriétaire, était utilisé par des dizaines de milliers de personnes, disparaître. J’ai fait ce logiciel parce que personnellement, j’en avais besoin. Et ça me dépiterait de le voir mourir.

Alors… que faire ? Que feriez-vous pour être sûr que ce genre de logiciel indépendant continue d’être régulièrement mis à jour? Si vous avez des idées, je suis tout ouïe.