Framablog - Archives (juillet 2014)

Issu du monde éducatif, Framasoft est un réseau de sites web collaboratifs à géométrie variable dont le dénominateur commun est le logiciel libre.

Gee est en vacances, on fait ce qu’on peut, soyez indulgents ;-)

Crédit : Simon Gee Giraudot, Christophe Masutti et Luc Didry (Creative Commons By-Sa)

Début 2014, nous avions annoncé dans un billet publié ici-même que nous allions « manger la pâtée de [notre] chien » et remplacer progressivement les outils Google que nous utilisions par des outils libres. C’est ainsi que, le 1er février, nous avons terminé notre migration depuis Gmail pour adopter la solution proposée par Blue Mind. Les raisons de notre choix ? Elles sont présentées dans cet autre billet : une solution libre adaptée à nos besoins, présentant des avantages en matière de gestion et d’administration, mais aussi en termes d’ergonomie. D’autres que nous, avec d’autres besoins et d’autres priorités, pourraient faire des choix différents, et nous n’avons pas d’autre(s) intérêt(s) à promouvoir notre démarche que celui de promouvoir des outils libres et de montrer qu’il est possible de se passer de Google.

Il se trouve que, comme de nombreux libristes le savent peut-être déjà, la société Linagora a lancé une action en justice contre la société Blue Mind. Et si de nombreux libristes le savent déjà, c’est que la société Linagora mène depuis le début d’année civile une campagne de communication intense en direction de la communauté du Libre visant à promouvoir « sa » vérité. Nous avons été interpellés, nommément, à plusieurs reprises[1] . De notre côté, nous avons estimé qu’il était urgent de ne pas nous positionner dans un combat qui ne nous concernait pas et qui n’était pas de notre ressort : dès lors qu’un litige était en cours, nous n’avions pas à nous prononcer sur la véracité des accusations, c’est là le travail du juge. Nous n’avions donc aucune raison de réagir.

Cependant, lors des RMLL qui viennent d’avoir lieu à Montpellier, la présentation de notre expérience, intitulée « Quitter Google ? L’expérience de l’association Framasoft » a été l’occasion d’être à nouveau interpellés nommément et publiquement sur cette affaire par la société Linagora[2]

En tant qu’acteurs de l’écosystème depuis 2001, nous sommes tout à fait légitimes à considérer et apprécier la qualité et l’éthique des logiciels libres que nous rencontrons. En tant qu’utilisateurs, nous n’aimons pas trop être infantilisés, et nous apprécions encore moins d’être instrumentalisés. Puisque nous ne souhaitons pas qu’une absence de réponse soit interprétée comme une incapacité à comprendre ces enjeux voire une approbation, nous avons rédigé ce court billet qui a pour objectif, une fois pour toutes, de répondre à ce harcèlement.

Rappel des faits : la croisade contre Blue Mind

Depuis quelque temps, la société Linagora s’est engagée dans une croisade contre Blue Mind. Blue Mind est une société qui développe un groupware éponyme directement concurrent d’OBM, produit phare de Linagora acquis lors du rachat de la société Aliasource en 2007. La plupart des membres de l’équipe d’Aliasource (y compris les fondateurs historiques) ont progressivement quitté le navire et, plusieurs années après, se sont rejoints pour certains au sein du projet BlueMind. Estimant que Blue Mind contrefaisait son logiciel OBM, Linagora a assigné Blue Mind en justice en 2012. Dans une première ordonnance rendue en avril 2014 (juge de la mise en état), le juge a rejeté « les demandes [de Linagora] tendant à faire interdiction provisoire à la société Blue Mind de poursuivre toute utilisation, exploitation et diffusion des œuvres logicielles OBM SYNC et OPUSH et du code source de ces œuvres logicielles » et a ordonné une nouvelle expertise (l’affaire étant renvoyée au 11 décembre 2014 pour le suivi des opérations d’expertise). Cette action s’est accompagnée d’une campagne de dénigrement contre son concurrent « à grande échelle » et sous toutes les formes : communication lors des salons, distribution de tracts et communiqué de presse, achat d’encart A4 dans la presse spécialisée, création d’un site laveritesurbluemind.net sur lequel est commentée (avec un biais frappant) l’actualité juridique (et sont communiquées quelques pièces saisies minutieusement choisies), envoi de mails aux clients pour les alerter de la procédure et des sanctions, etc. Lors du salon Solutions Linux, l’un des temps forts annuels du Logiciel Libre en France, on a ainsi pu assister à une diffusion massive de tracts aux visiteurs pour communiquer sur ce litige et le risque en termes de contrefaçon et de recel : superbe image.

C’est un comportement que l’on rencontre malheureusement parfois dans le monde des affaires, mais qui est beaucoup plus surprenant et bien moins acceptable au sein d’un écosystème comme le nôtre qui veut partager une certaine éthique et favoriser la tolérance et le respect plutôt que pratiquer des logiques claniques ou d’exclusion.

Les clients et les différents acteurs du Libre se retrouvent pris en otage dans ce combat qui n’est pas le leur, pris à partie, voire remis en cause dans leur capacité à choisir la solution qui leur convient. Par courrier et réseaux sociaux, un accompagnement, juridique et technique est même proposé à ces clients et utilisateurs de BlueMind pour qu’ils dénoncent leurs contrats et passent chez OBM.

Une communauté prise à partie et manipulée

On assiste ainsi à un appel à la communauté, sommée de réagir contre un éditeur (Blue Mind) qui ne respecterait pas les licences, aurait des comportements que nous devrions dénoncer (ainsi que sa solution logicielle qui ne serait « pas vraiment libre »), et qui nuirait in fine à nos principes, nos valeurs et notre éthique. Il faudrait que la communauté s’en mêle, qu’elle se positionne, qu’elle consacre son énergie pour agir contre une société qui, finalement et objectivement, produit un bon logiciel, le diffuse sous licence libre et qui s’entend très bien avec tout le monde. Mais alors pourquoi ?

Nous prend-on réellement pour des imbéciles incapables de comprendre que la bataille n’est qu’accessoirement juridique et que la vraie raison à tout ce raffut n’est autre que de faire tomber un concurrent qui fait (trop) mal ? Nous prend-on pour des imbéciles naïfs qui ne voient pas que cette présence médiatique a pour seul objectif de retenir des clients trop craintifs ou déboussolés qui pourraient risquer d’aller voir ailleurs ? Croit-on vraiment que nous avons « besoin d’être aidés » pour faire des choix et prendre des positions qui nous semblent réellement conformes à l’esprit du Libre et aux libertés que nous souhaitons pour tous les utilisateurs de logiciels ? Quel est même le rapport entre cette croisade et le Libre ?

Si c’est une question de licences, alors la solution est plutôt simple : OBM est sous GNU Affero GPL v3, BlueMind aussi. S’il fallait vraiment mobiliser la communauté sur une licence ou une pratique, sur des sujets qui touchent effectivement aux libertés des utilisateurs, peut-être que Linagora ferait mieux de revoir ses propres pratiques et notamment l’ajout d’exceptions à rallonge qui créent de l’insécurité dans l’usage même de la licence GNU Affero GPL v3 au détriment de ses utilisateurs. En effet, la licence en question, intitulée GNU Affero GPL — for OBM (voir http://obm.org/content/obm-license) détourne la notion d’« attribution raisonnable » pour imposer l’ajout de messages commerciaux ou encore la possibilité offerte d’« interdire l’usage d’une marque » pour imposer l’usage de celles de Linagora (voir l’article 7 de la GNU Affero GPL v3). Ça, c’est un sujet sur lequel nous pouvons effectivement avoir un rôle. Mais ce n’est pas du tout ce qui est discuté en l’occurrence. Une action juridique est en cours ? Un expert a été nommé ? Très bien ! Laissons les parties argumenter, les juges et l’expert faire leur travail. Nous n’avons que faire d’une affaire d’égo et de gros sous. Faisons confiance aux juges pour condamner et réparer ce qui doit l’être.

Une campagne de désinformation nuisible au Libre & à l’Open Source

Si encore ces querelles permettaient de nous renseigner et donc de nous faire une idée sur d’autres bases que des sous-entendus… Mais non ! À la lecture des billets, analyses et autres commentaires laissés sur nos blogs, on constate une campagne de mésinformation qui n’a pour objectif que de forcer la communauté à soutenir l’action de Linagora. STOP ! En plus d’être bruyante et usante, cette campagne est nuisible pour le Libre

- Les clients de Blue Mind seraient des receleurs. Heureusement que non ! Est-il utile de rappeler que depuis les années 1990, les licences GNU (dans toutes leurs variantes et versions — de la GNU GPL v1 à la GNU GPL v3) offrent une sécurité juridique aux utilisateurs pour éviter de telles situations malsaines pour le Libre ? La mécanique est simple : si l’un des licenciés perd le bénéfice de la licence, tous les autres utilisateurs subséquents continuent à bénéficier de la licence. Ce serait différent pour OBM ? Linagora aurait trouvé un nouvel argument juridique que tous les opposants au Libre ont jusqu’à aujourd’hui ignoré ? Non, et ce serait bien que Linagora arrête de le faire croire – au risque sinon de réussir à faire perdre la confiance dans le système là où tous les détracteurs du Libre commençaient à manquer de force. Donc, quelle que soit l’issue, les utilisateurs (clients ou partenaires) continueront à pouvoir utiliser la solution et cela sans aucun risque juridique.

- Le manquement à la licence devrait enclencher nécessairement une action en contrefaçon ? Heureusement, non ! Toutes les nouvelles licences comportent des clauses qui permettent à un licencié d’être réintroduit dans ses droits automatiquement s’il corrige ses erreurs (c’est notamment le cas pour les licences d’OBM et de BlueMind), mais, de fait, même pour les licences qui n’ont pas de telles clauses, personne n’a jamais cherché à attaquer à la moindre faille ou irrespect. L’éthique du logiciel libre conduit à agir pour défendre les libertés des utilisateurs, non à sauter sur la moindre hypothétique violation pour utiliser l’arsenal de l’action en contrefaçon. En l’occurrence, s’il y a eu manquement, ce dernier ne serait semble-t-il qu’un prétexte puisque la critique arrive après correction et dans le seul objectif d’agir. Là aussi, c’est un comportement nuisible pour notre système et pour la confiance que l’on construit depuis de nombreuses années.

- Une politique de désinformation systématique. Pour ne mentionner qu’un exemple, examinons le commentaire de la dernière décision intitulé « Blue Mind perd son procès pour faire fermer ce blog ! ». Une lecture rapide permet de constater que toute la défense de Linagora a porté sur la procédure : incompétence du juge et erreur d’assignation. À aucun moment et contrairement à ce que laisse penser Linagora, le juge ne s’est penché sur la demande de Blue Mind relative à l’obtention d’une mesure d’urgence pour faire fermer le blog de Linagora. Pour rappel, en droit, le bien-fondé d’une demande n’a pas vocation à être envisagé dès lors que l’on se heurte à l’irrecevabilité. Cette pratique de transformation de la vérité et d’instrumentalisation de la justice n’est fidèle ni à l’esprit ni même à l’image que l’on souhaite donner au Libre.

Conclusion

Arrêtons ça ! OBM est un logiciel qui vaut certainement mieux que ça. Toute cette énergie dépensée ne fait que nuire à son image et à celle du Libre et de l’Open Source dans son ensemble. Continuez à développer votre logiciel, diffusez-le sous une vraie licence libre (sans tous ces ajouts), et peut-être qu’un jour nous l’utiliserons.

L’équipe Framasoft

De toutes part des initiatives et des projets surgissent pour rendre aux utilisateurs la maîtrise de leurs usages numériques et de leur confidentialité. Mentionnons par exemple l’intérêt grandissant pour le réseau Tor (et l’usage de TorBrowser), les efforts pour démocratiser le chiffrement des communications, l’initiative de Mozilla pour conjuguer la décentralisation, le chiffrement et le logiciel libre ou encore la seconde jeunesse du projet caliop, bien d’autres encore…

Mais en attendant, que proposer aux utilisateurs qui sont encore très largement captifs des silos prédateurs ? Chez Framasoft, comme nous l’avons déjà fait à plusieurs reprises (framapad, framanews, framabag…), nous proposerons encore des solutions et services libres alternatifs utilisables par tout un chacun.

C’est un peu dans cette logique que s’inscrit la conclusion toute simple de l’article de Clochix ci-dessous. Comme la soumission au tyran exposée par La Boétie, notre servitude est volontaire : c’est nous qui avons alimenté délibérément le monstre qui nous effraie maintenant, et sa puissance (qui oserait défier Google tant son pouvoir est étendu ?) peut se désagréger si nous ne la reconnaissons plus pour telle.

D’où tire-t-il tous ces yeux qui vous épient, si ce n’est de vous ? (…) Soyez résolus à ne plus servir, et vous voilà libres. Je ne vous demande pas de le pousser, de l’ébranler, mais seulement de ne plus le soutenir, et vous le verrez, tel un grand colosse dont on a brisé la base, fondre sous son poids et se rompre.

Nous reprenons ici l’article initialement publié par Clochix sur son blog. Clochix se présente modestement comme « un apprenti geek intéressé par la liberté ».

Diversifions

par Clochix

Souvent, lorsqu’un administrateur se connecte à une machine, celle-ci l’accueille d’un salutaire rappel : « un grand pouvoir donne de grandes responsabilités ». En informatique, les administrateurs (de réseaux, de machines, de bases de données, etc.) ont effectivement un grand pouvoir. Ils ont accès à de très nombreuses informations, directement à la source, sans être soumis à des restrictions d’accès. Ils ont souvent la capacité de lire la plupart des messages électroniques échangés et des documents internes de l’entreprise. Parfois, ils sont même amenés à le faire dans le cadre de leurs missions. Pouvoir accéder à des informations sensibles leur donne donc un certain pouvoir, et les soumet à une double responsabilité. Résister à la tentation d’abuser de leur pouvoir (aller lire des documents pour savoir si la direction prépare des licenciements ou si la jolie fille de la compta est célibataire), résister aux pressions (internes de sa hiérarchie qui voudrait fliquer un salarié, externes de personnes qui voudraient des renseignements sur la structure).

Tout pouvoir porte en lui la tentation de l’abus et le risque du détournement. Pour se protéger des abus, on ne peut se reposer uniquement sur la capacité des individus à résister à la tentation et à la pression. Et l’un des meilleurs garde-fous est à mon sens, non de contrôler les individus en situation de puissance, mais de limiter au maximum la concentration du pouvoir. Moins il y de pouvoir, moins on est tenté d’en abuser, et surtout moins les conséquences des abus sont dommageables. Il faut donc veiller à ne pas laisser trop de pouvoir s’accumuler entre les mêmes mains. Segmenter le système d’information pour éviter qu’un unique individu ait toutes les clés. Diversifier l’environnement pour éviter les points individuels de défaillance, que cette défaillance soit un panne, une attaque ou une indiscrétion.

Il y a quelques jours, quelqu’un a signalé que pour utiliser Hangout, un service de visioconférence de Google, il fallait désormais obligatoirement utiliser Chrome (alors que le service semble parfaitement fonctionner dans Firefox). Devant le tollé, un ingénieur de Google a rétropédalé, invoquant une simple erreur de formulation. Mais les faits sont têtus : trois jours plus tard, la page n’a toujours pas été corrigée (et j’avoue avoir vraiment beaucoup de mal à croire au caractère non intentionnel de cette restriction).

Ça n’est bien sûr qu’une anecdote minuscule. Google triche un peu pour inciter les internautes à installer et utiliser son navigateur. Et cette ridicule malhonnêteté n’aurait guère de conséquences si son auteur n’était l’un des principaux fournisseur de logiciels et de services au monde. Mais dans la position où est Google, cette simple magouille va probablement se traduire par quelques milliers d’utilisateurs qui migreront, sans vraiment l’avoir voulu, vers Chrome. Et les petits réseaux faisant les grandes rivières, de démonstrations réservées à Chrome en installations cachées dans les bagages d’autres logiciels, le nombre d’utilisateurs des produits de Google s’accroît. La quantité d’informations que Google collecte et, partant, sa capacité d’action augmente. Plus une entité est en situation de pouvoir, plus grande est la tentation d’abuser un peu de ce pouvoir à la marge, sur des points qui semblent sans conséquences. Et plus vastes deviennent les conséquences de ces micro-abus.

Le pouvoir de Google est aujourd’hui gigantesque, probablement bien plus important que la majorité d’entre nous ne l’imagine. Business Insider a récemment publié une interminable liste des multiples racines qui chaque jour alimentent davantage en données le ventre de l’ogre insatiable. Google a des capteurs partout. Sur internet, bien sûr, mais aussi dans le monde analogique, avec ses téléphones, ses satellites, demain ses voitures, lunettes, objets connectés… La quantité d’informations ainsi collectée dépasse l’imagination, tout comme les innombrables usages qu’il pourrait en faire. La puissance de Google est aujourd’hui terrifiante.

Et, sans vouloir retirer de mérite à ses ingénieurs, cette puissance, c’est en grande partie nous qui la confortons, qui la démultiplions chaque jour.

S’il est des individus qui cherchent explicitement la puissance, force est d’admettre que souvent c’est nous-mêmes qui déléguons notre pouvoir et créons les monstres devant lesquels nous tremblons ensuite. Les silos ne deviennent dangereux parce que nous leur en donnons les moyens. Personne ne nous oblige à abonder leur puissance, du moins au début. Mais chaque fois que nous utilisons Chrome, Gmail, Android, chaque fois que nous achetons un iGadget, racontons notre vie sur Facebook, commandons sur Amazon, nous leur donnons un tout petit peu plus d’informations, nous renforçons leur pouvoir, augmentons la tentation qu’ils en abusent, et les conséquences du moindre abus (et la liste de ces petits abus est déjà longue et publique, des censures d’Apple dans sa boutique aux pressions d’Amazon sur ses fournisseurs).

Le problème n’est donc pas Google ou Apple, Facebook, Microsoft ou Amazon, il est hors-sujet de disserter sur l’humanisme des intentions de leurs dirigeants ou leur capacité à résister à la pression de gouvernements ou de mafias. Inutile d’essayer de deviner comment toutes les informations que nous leur confions pourraient un jour se retourner contre nous. Non, l’unique question qui vaille est de savoir s’il est sain de laisser une aussi phénoménale puissance s’accumuler entre les mains d’un petit nombre d’acteurs, quels qu’ils soient.

Si vous pensez que la réponse à cette question est non, qu’il n’est pas sain que quiconque dispose d’autant d’informations, donc de pouvoir, alors il est grand temps d’agir, pendant que nous le pouvons encore. Et ça tombe bien, car l’effort pour agir concrètement sur la situation n’est pas insurmontable. Il suffit de ne plus mettre tous nos œufs dans le même panier. Ne plus confier tous nos échanges électroniques à deux ou trois acteurs. Ne plus tous et toutes utiliser les mêmes logiciels, systèmes d’exploitation, navigateur, etc.

Diversifier à défaut de décentraliser

En matière d’information comme dans la nature, c’est la diversité qui fait la force et la résilience d’un système. Il ne s’agit pas forcément de reprendre nous-mêmes le contrôle de toutes nos données. Je suis bien conscient que peu de gens ont les ressources (temps, compétences…) et l’envie de le faire. Mais de ne pas tout confier au même prestataire. De bâtir le meilleur garde-fou contre le totalitarisme, un réseau divers.

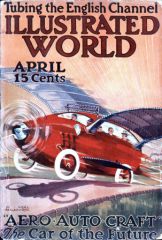

Les voitures bourrées d’électronique sont déjà des ordinateurs et nous préparent aux voitures auto-guidées comme les prototypes de Google.

Plus que des métaphores mal ajustées qui ne permettent guère à nos grands-parents de comprendre les enjeux de la confidentialité et de la vie privée, les voitures de demain fournissent une analogie utile pour comprendre notre d’autonomie menacée : qui pilote mes logiciels, qui conduit ma navigation sur le Web, qui est aux commandes de mes usages en ligne, qui contrôle ma vitesse de connexion, qui m’autorise où non tel ou tel chemin secret, quelle supervision mesure mes trajectoires, quel radar du Net me flashe et capte mes données ?

Dans l’article qui suit Camille François estime que l’arrivée des voitures auto-conduites peut inciter les utilisateurs à réclamer des mesures et un débat maintenant urgents sur la maîtrise de nos vies en ligne.

Les voitures sans conducteur : vers une meilleure prise de conscience des enjeux de la surveillance ?

par Camille Francois

article original paru dans Wired : Self-Driving Cars Will Turn Surveillance Woes Into a Mainstream Worry Traduction Framalang : Camille François, Scailyna, Asta, paul, goofy, Omegax

Alors que les nouvelles technologies investissent progressivement tous les recoins de notre vie quotidienne, notre société peine encore à se doter des cadres juridiques et du débat public nécessaires pour en gérer les conséquences, surtout après les révélations sur l’espionnage par la NSA.

Ainsi les voitures sans chauffeur offrent-elles un nouvel exemple des enjeux de liberté et d’autonomie, trop souvent limités aux questions liées aux courriers électroniques et ordinateurs portables dans notre société de l’information.

Google vient de dévoiler une véritable voiture auto-conduite, sans volant, ni freins, ni pédales. Google prévoit que ces voitures sans-mains-sur-le-volant se promèneront sur les routes d’ici 2017— et c’est à nous de concevoir les lois et les règles qui régiront leur utilisation. Voilà qui rend ces questions de politique publique un peu urgentes.Comme le prototype de Google le révèle, les robo-autos du futur sont là. Comme il existe une longue tradition visant à associer liberté et autonomie aux véhicules personnels, chacun peut avoir une compréhension plus instinctive de ces enjeux.

Un exemple concret : l’ordinateur rangé dans le garage de ma grand-mère

Ma grand-mère est une Française de 80 ans, elle est tout à fait brillante, farouchement indépendante et très inspirante. Récemment, elle m’a envoyé un article du New York Times plié en quatre intitulé « Fermer les portes dérobées (backdoors) de la NSA ». Je l’ai appelée, désireuse de savoir pourquoi elle s’intéressait tout à coup aux « portes dérobées ». Nous avons souvent des conversations politiques passionnées et j’ai essayé plusieurs fois de l’entraîner dans une discussion sur les révélations de Snowden et leurs conséquences : sans succès. Elle m’a expliqué qu’elle était tombée sur « NSA » dans le titre d’un article, et sachant que cela pourrait m’intéresser, elle l’a glissé dans la lettre qu’elle venait de finir de rédiger. Était-elle préoccupée par les portes dérobées de la NSA ?, lui ai-je demandé… — Non, pas du tout.

…comme si quelqu’un avait un double des clés de chez moi sans que je le sache

Sa faible compréhension et son peu d’intérêt peuvent s’expliquer par au moins deux facteurs : des métaphores un peu bancales et une vision restreinte de l’informatique. Pour ceux qui n’ont pas de bagage technique, une « porte de derrière » ou « porte dérobée » est une métaphore qui porte à confusion. Techniquement, une porte dérobée est une méthode utilisée pour contourner le processus normal d’authentification et disposer ainsi d’un accès secret et à distance aux ordinateurs. Dans l’article du New York Times, le terme est employé au sens large pour « décrire une série de pratiques par lesquelles les gouvernements contraignent les entreprises du secteur privé ou obtiennent leur coopération pour qu’elles fournissent un accès aux données qu’elles contrôlent. »

« Alors n’importe qui peut entrer dans ton ordinateur sans que tu t’en aperçoives, exactement comme quelqu’un qui entrerait chez toi par la porte de derrière pendant que tu regardes par la porte de devant », ai-je tenté d’expliquer à ma grand-mère. « C’est absurde, a-t-elle répondu, s’il y avait une porte à l’arrière de ma maison, je pourrais voir les gens entrer. C’est ma maison après tout, ce que tu me décris, c’est plutôt comme si quelqu’un avait un double des clés de chez moi sans que je le sache. »

Une « porte de derrière » est une métaphore centrée sur l’expérience des programmateurs, pas des utilisateurs. C’est en effet depuis l’intérieur du code que l’on peut observer s’il existe différents moyens de pénétrer dans le programme. Si l’on se place du point de vue de l’utilisateur, par définition quand on ne voit pas le code, on peut pas observer de porte dérobée. Pas très instinctif comme métaphore.

Voilà qui nous amène à aborder le deuxième problème : une représentation limitée de l’informatique. Ma grand-mère a un ordinateur de bureau qu’elle n’utilise qu’une fois par an. Il est rangé dans un coin, à distance de sa vie quotidienne.. Miss Teen America redoute que des gens activent à distance la webcam de son ordinateur portable pour prendre des photos d’elle déshabillée : pas ma grand-mère. Elle n’a pas non plus de smartphone qui pourrait nourrir ses inquiétudes sur l’accès distant ou le pistage grâce au GPS. Pour tous ceux qui considèrent les ordinateurs personnels comme un véhicule fondamental pour leur autonomie, liberté et capacités, c’est-à-dire pour la plupart de mes amis hackeurs par exemple, les portes dérobées sont un motif de vive contrariété. Pas pour ma grand-mère. Elle n’accorde aucune importance à ces outils, si bien que des vulnérabilités potentielles ne menacent pas sa façon de vivre. Et elle n’est pas la seule dans ce cas-là. C’est parfois le cas même pour des personnes dont l’opinion sur ces questions importe au plus haut point : en 2013 par exemple, Justice Elena Kagan a révélé que huit des neuf membres de la Cour Suprême des États-Unis n’utilisaient jamais le courrier électronique.

Pourtant, il existe dans la vie quotidienne de ma grand-mère un ordinateur rempli de logiciels, connecté au réseau — et donc potentiellement accessible à distance — qu’elle considère comme la source principale et la plus importante de son autonomie personnelle. Simplement, elle ne le voit pas comme un ordinateur car c’est de sa voiture dont il s’agit. Comme un grand nombre de voitures commercialisées et présentes sur les routes aujourd’hui, la sienne embarque un logiciel d’assistance à la conduite et une petite antenne sur le toit. Sa voiture est aussi, littéralement, un ordinateur.

Ma grand-mère ne m’a jamais dit : « Tu dois apprendre la programmation informatique parce que c’est comme cela qu’on assure son indépendance son autonomie et le contrôle sur sa vie au XXIe siècle. » En revanche, elle a passé beaucoup de temps à me forcer à prendre des leçons de conduite « parce que c’est ainsi qu’une femme acquiert son indépendance, son autonomie, le contrôle de sa vie et sa liberté. » Je n’ai toujours pas de permis de conduire et cela l’énerve vraiment beaucoup. Pendant mon adolescence, elle me faisait lire les romans de Françoise Sagan et nous regardions Thelma et Louise ensemble. Ma grand-mère est française, mais possède cette conviction très américaine qui veut que la voiture, c’est la liberté.

« Ta voiture sait où tu vas, et choisira ton chemin »

C’est très clair : pour la majorité des gens, le lien entre la surveillance des autorités et la liberté est bien davantage perçu au travers de la voiture qu’au travers d’un ordinateur personnel. Vu que les objets seront de plus en plus nombreux à être connectés à l’Internet, les questions que cela soulève vont gagner en importance. Et la voiture pourrait devenir, pour reprendre l’expression de Ryan Carlo dans un article de 2011 sur les drones, un « privacy catalyst », autrement dit un catalyseur pour la protection de la vie privée, un objet qui nous donnerait la possibilité d’adapter la législation sur la vie privée aux réalités du XXIe siècle, un objet qui redonnerait sa pleine signification à notre représentation du concept de violation de la vie privée.

« Ta voiture sait où tu vas, et choisira ton chemin » : il suffit que ma grand-mère songe à ces changements technologiques dans l’industrie de l’automobile pour que des questions abstraites sur l’autonomie ou la vie privée deviennent pour elle bien plus tangibles.

Du coup, elle a commencé à s’intéresser à ces questions. Et saisir « Privacy » et « Cars » dans un moteur de recherche l’a rapidement amenée à découvrir la déclaration de Jim Farley, vice-président marketing de Ford Global à la grande foire annuelle de l’électronique grand public, le Consumer Electronics Show : « Nous savons exactement qui enfreint la loi et à quel moment. Nous avons un GPS dans votre voiture et nous savons, par conséquent, ce que vous êtes en train de faire. » Elle s’est mise à récrire mentalement Thelma et Louise dans un monde où les voitures seraient sans conducteur et ouvertes à un accès distant par les autorités dans le but de veiller au respect de la loi. À coup sûr, les filles auraient été localisées et arrêtées ou leur voiture aurait été immobilisée à distance. « C’est un scénario pour un film de dix minutes, un clip sur YouTube ? » a-t-elle blagué.

La déclaration de Jim Farley a fait des vagues et suscité des réactions, le sénateur démocrate du Minnesota, Al Franken, a interpellé Ford sur sa politique en matière de gestion des données, Farley est revenu sur sa déclaration, la concurrence a pris position sur la question et le PDG de Ford, Allan Mulally, a lancé un appel pour la définition de limites et lignes directrices dans ce domaine.

Maintenant, ma grand-mère comprend le problème et se sent concernée. Et c’est important : pour que notre société façonne les règles qui feront de l’avenir des voitures auto-conduites un monde futur dans lequel nous voulons vivre, nous avons besoin que tous les membres de la société puissent prendre part au débat.

Nous devons nous demander : que se passera-t-il quand les voitures deviendront de plus en plus semblables à des ordinateurs ? Avec des voitures auto-conduites, allons-nous obtenir le meilleur de l’industrie informatique et de l’industrie automobile, ou le pire des deux mondes ?

« Auto-conduites » est d’ailleurs une appellation trompeuse. Les décisions de pilotage ne sont jamais prises « par la voiture » elle-même. Elles sont calculées par des algorithmes quand ce n’est pas le conducteur qui décide. Et ces algorithmes eux-mêmes ne viennent pas non plus de nulle part : ce sont des réponses minutieusement établies à des dilemmes mettant en jeu de façon complexe la sécurité, l’éthique, la loi et les impératifs commerciaux. Qualifier d’« auto-conduites » des voitures robotisées empêche de voir que nous renonçons à l’autonomie au profit des algorithmes, ce qui rend plus difficile d’aborder les questions de politique qui se posent.

Les voitures auto-conduites arrivent — lentement et progressivement, et passeront par différentes étapes d’automatisation avant que les rues ne soient remplies de véhicules « sans main sur le volant » comme le prototype dévoilé récemment par Google — mais elles font certainement partie de notre futur proche. Elles représentent une promesse considérable pour l’environnement et pour la sécurité routière.

Elles incarnent aussi notre débat sur la liberté, l’autonomie et la vie privée quand il est question de systèmes informatisés. Elles révèlent à quel point l’accès à des systèmes informatisés par des gouvernements ou des particuliers peut devenir intrusif.

Camille François est chercheuse au Harvard Berkman Center on Internet and Society. Ses recherches portent sur sur la cyberpaix et la cyberguerre, les questions liées à la surveillance, la vie privée et la robotique. Elle est également chercheuse invitée à la Yale Law School, et au Columbia Arnold A. Saltzman Institute for War and Peace Studies

Camille François est chercheuse au Harvard Berkman Center on Internet and Society. Ses recherches portent sur sur la cyberpaix et la cyberguerre, les questions liées à la surveillance, la vie privée et la robotique. Elle est également chercheuse invitée à la Yale Law School, et au Columbia Arnold A. Saltzman Institute for War and Peace Studies

Crédits images

- backdoor par spinster cardigan (CC BY 2.0)

- la voiture du futur en 1917, site http://blog.modernmechanix.com/category/before-their-time/

- photo Camille François site https://droneconference.org/

Venez nombreux, ça promet d'être sympa, comme d'habitude !

La liste des conférences/ateliers/etc. organisés par des framasoftiens :

- Lundi 7/07 à 11h40 - Créateurs, comment se désintoxiquer du droit d'Auteur

- Lundi 7/7 à 20h - Projection du film Terms And Conditions May Apply

- Mardi 8/7 de 10h00 à 12h00 - Atelier pour utiliser des images en PAO

- Mardi 8/7 à 16h40 - La route est longue mais la voie est accessible…

- Mardi 8/7 à 17h20 - Le guide du connard professionnel : un MOOC satyrique dans le domaine public volontaire

- Mardi 8/7 à 17h20 - Enseignement de l'informatique et logiciels libres

- Mercredi 9/07 à 14h00 - Atelier d'Écriture collaborative d’une nouvelle pour le Domaine Public

- Mercredi 9/7 à 16h20 - Comment le Libre m'a réconcilié avec l'informatique... et avec l'humanité

- Mercredi 9/7 à 16h20 - Le droit d'auteur n'est qu'une exception temporaire du domaine public

- Mercredi 9/7 à 20h - Projection du film Detour

- Jeudi 10/7 à 09h30 - Superflu : l'histoire d'une BD libre (et open source !)

- Jeudi 10/7 à 11h10 - Quitter Google ? L'expérience de l'association Framasoft

- Jeudi 10/7 à 14h00 - Quelles alternatives à Google ? Retours sur l'expérience Framacloud

- Jeudi 10/7 à 14h45 - Table Ronde LL : utilisation et valorisation dans le cadre de la recherche

- Vendredi 11/7 à 10h30 - Le logiciel libre comme levier de lutte contre l'évasion fiscale

- Vendredi 11/7 à 14h00 - Promouvoir accessibilité et logiciel libre dans un EPN, même quand ce n'est pas notre mission

Crédit : Simon Gee Giraudot (Creative Commons By-Sa)