Framablog - Archives (janvier 2015)

Issu du monde éducatif, Framasoft est un réseau de sites web collaboratifs à géométrie variable dont le dénominateur commun est le logiciel libre.

Parmi les articles qui soulignent l’importance de ne pas sacrifier notre liberté de communication et d’expression par Internet à une illusoire sécurité, nous vous invitons aujourd’hui à prendre un peu de champ en adoptant le point de vue d’un juriste britannique.

Steve Peers se positionne sur le principe, et pas seulement sous l’effet d’une émotion ou d’une vision partisane franco-centrée. Il est assez bon connaisseur des institutions européennes pour savoir que l’arsenal des procédures légales en ce qui concerne la recherche et la transmission des informations est déjà suffisant dans la communauté européenne — et bien sûr la France n’est pas en reste.

C’est un professeur de droit de l’Université de l’Essex qui nous le dit : davantage de lois anti-terroristes en Europe, c’est une erreur dictée par la panique !

L’Europe a-t-elle vraiment besoin de nouvelles lois anti-terroristes ?

par Steve Peers

source : Does the EU need more anti-terrorist legislation?

Traduction Framalang : Framatophe, nilux, goofy, niilos, r0u, Asta, peupleLà, Diab, Jane Doe, lamessen

À la suite des attentats épouvantables subis par Paris il y a quelques jours, il n’aura fallu que 24 heures à la Commission européenne pour déclarer qu’elle allait proposer une nouvelle série de mesures anti-terroristes pour l’Union européenne dans un délai d’un mois. On ne sait pas encore quel sera le contenu de ces lois ; mais l’idée même d’une nouvelle législation est une grave erreur.

À la suite des attentats épouvantables subis par Paris il y a quelques jours, il n’aura fallu que 24 heures à la Commission européenne pour déclarer qu’elle allait proposer une nouvelle série de mesures anti-terroristes pour l’Union européenne dans un délai d’un mois. On ne sait pas encore quel sera le contenu de ces lois ; mais l’idée même d’une nouvelle législation est une grave erreur.

Bien entendu, il était légitime que les institutions européennes expriment leur sympathie pour les victimes des attentats et leur solidarité pour tout ce qui relève de la défense de la liberté d’expression. De même, il ne serait pas problématique de recourir si nécessaire aux lois anti-terroristes qui existent déjà de l’Union européenne, afin par exemple de pouvoir livrer les suspects de ce crime sur la base d’un mandat d’arrêt européen (MAE), au cas où ils fuiraient vers un autre État membre. La question est plutôt de savoir si l’Union européenne a vraiment besoin de davantage de lois dans ce domaine.

En effet, l’UE a déjà réagi à des actes de terrorisme antérieurs, d’abord à l’occasion du 11 septembre puis au moment des atroces attentats de Madrid et de Londres en 2004 et 2005. Le résultat en est un vaste corpus de lois anti-terroristes, répertoriées ici dans le projet SECILE. Il comprend non seulement des mesures ciblant spécifiquement le terrorisme (comme les mesures de droit pénal adoptées en 2002 et modifiées en 2008), mais aussi de nombreuses autres mesures qui facilitent la coopération pour tout ce qui concerne tant le terrorisme que les infractions pénales, telles que, par exemple, le mandat d’arrêt européen, les lois sur l’échange d’informations entre les polices, la transmission des indices et preuves par-delà les frontières, etc.

En outre, sont déjà discutées des propositions qui s’appliqueraient entre autres aux questions de terrorisme, comme une nouvelle législation pour Europol, les services de renseignement de l’UE (voir ici pour la discussion) ou un projet de loi de l’UE visant à faciliter la transmission des données nominales des passagers de transports aériens (Passenger Name Record, dont l’acronyme PNR est utilisé plus loin dans ce billet).

Alors quelles sont les nouvelles lois que va probablement proposer la Commission ? Elle peut suggérer une nouvelle version de la directive sur la rétention des données, dont la précédente version avait été invalidée au printemps dernier [1] par la Cour de justice de l’Union européenne (CJUE), dans son jugement sur les droits numériques (en discussion ici). Les autres idées débattues, selon des documents qui ont été divulgués (voir ici et là), concernent de nouvelles lois visant à renforcer les contrôles obligatoires aux frontières.

Est-ce que ces lois sont véritablement nécessaires ? Les États membres peuvent déjà adopter des lois sur la rétention des données de communication, conformément à la directive de l’UE concernant la protection de la vie privée sur Internet. Comme l’a confirmé le service juridique du parlement européen (voir son avis ici), si les États membres adoptent de telles mesures, ils seront soumis aux contraintes de l’arrêt sur les droits numériques, qui interdit la surveillance de masse menée en l’absence de garde-fous pour protéger la vie privée. De même, les États membres sont libres d’établir leur propre système de PNR, en l’absence de toute mesure à l’échelle de l’UE (en-dehors des traités PNR entre l’UE et les États-Unis, le Canada et l’Australie). La question de savoir si la surveillance de masse est compatible, en tant que telle, avec les droits de l’Homme a déjà été soumise à la CJUE par le Parlement européen, qui a demandé à la Cour de se prononcer sur cette question dans le contexte du traité PNR UE/Canada (en discussion ici).

Il serait possible d’adopter de nouvelles lois imposant un contrôle systématique des frontières dans certains cas. En pratique, cela signifierait probablement des contrôles ciblant les musulmans revenant d’endroits comme la Syrie. On peut se demander si poser des questions détaillées supplémentaires aux frontières extérieures serait, en soi, un moyen d’empêcher le terrorisme. Après tout, suite aux attentats de Paris, il a malheureusement été démontré qu’il était impossible d’empêcher une attaque terroriste malgré une législation anti-terroriste développée sur le papier et malgré la présence de gardes du corps pour protéger les collaborateurs d’une personne identifiée comme une cible des terroristes.

Il est également question de principe ici. Les attentats de Paris étaient directement dirigés contre la liberté d’expression : c’est le fondement d’une démocratie avancée. Bien sûr, il faudra intensifier les efforts pour empêcher ces situations de se reproduire ; mais les lois existantes permettent déjà la collecte et le partage de renseignements ciblés. La réponse immédiate de la Commission a une odeur nauséabonde de panique. Et l’attaque directe des principes fondamentaux de la démocratie dont a été victime Paris ne devrait pas servir de prétexte à de nouvelles attaques contre d’autres libertés civiles fondamentales.

—

Des articles sur le même thème :

- https://www.laquadrature.net/fr/charliehebdo-non-a-linstrumentalisation-securitaire

- http://www.les-crises.fr/mission-accomplished-bien-joue-a-tous/

- (en anglais) https://paulbernal.wordpress.com/2015/01/09/paris-damages-the-case-for-mass-surveillance/

- (en anglais) http://www.theguardian.com/commentisfree/2015/jan/10/charlie-hebdo-attack-free-speech-surveillance?CMP=twt_gu

En mai dernier, sur l'événement « Voges Opération Libre », j'ai eu la chance d'assister à une conférence de Benjamin Sonntag qui ne m'était pas adressée. Ce défenseur de la culture libre, du chiffrement et de la neutralité du net avait choisi de parler aux barbu-e-s, à ces personnes qui font l'informatique, qui développent nos systèmes d'exploitation, logiciels et services. Son message était simple. Si l'on veut revenir à un « ordinateur ami », celui qui ne se retourne pas contre nous pour aspirer nos données, il faut qu'un maximum de monde utilise des services décentralisés, du chiffrement et du logiciel libre.

En mai dernier, sur l'événement « Voges Opération Libre », j'ai eu la chance d'assister à une conférence de Benjamin Sonntag qui ne m'était pas adressée. Ce défenseur de la culture libre, du chiffrement et de la neutralité du net avait choisi de parler aux barbu-e-s, à ces personnes qui font l'informatique, qui développent nos systèmes d'exploitation, logiciels et services. Son message était simple. Si l'on veut revenir à un « ordinateur ami », celui qui ne se retourne pas contre nous pour aspirer nos données, il faut qu'un maximum de monde utilise des services décentralisés, du chiffrement et du logiciel libre.

Et pour cela, inspirons-nous des succès du logiciel libre. Firefox, VLC, Wikipédia... sont constamment utilisés par les Dupuis-Morizeau, sans que cette sympathique famille-témoin de Normandie n'aille regarder sous le capot. Coder ne suffit pas. Il faut s'efforcer d'impliquer à la source du développement des ergonomistes, des designeurs et des graphistes. Des gens qui rendront l'utilisation du libre décentralisé et chiffré tellement simple qu'elle en deviendra évidente et se répandra comme une trainée de poudre. Des gens qui sauront se mettre à la place de l'utilisateur lambda, d'une Jessica.

L'histoire de Jessica ne nous enseigne pas d'abandonner toute éducation à l'informatique, au Libre et aux sujets qui nous mobilisent. L'histoire de Jessica nous rappelle qu'il y a des personnes qui conduisent sans connaître le fonctionnement d'un moteur à explosion. Et que c'est à nous de ne pas les laisser au bord de la route.

L'histoire de Jessica

Par SwiftOnSecurity (CC-BY 4.0) Article original paru sur le tumblr de SwiftOnSecurity Traduction Framalang : audionuma, Penguin, Diab, nilux, Omegax, nilux, lumi, teromene, r0u et les anonymes...

Je veux que vous vous imaginiez quelqu’un pour moi. Son nom est Jessica et elle a 17 ans. Elle vit dans un petit 3 pièces avec sa mère, et elle a un vieil ordinateur portable récupéré d’un ex de sa mère. Elle s'en sert pour se connecter au portail communautaire de son lycée. Elle s’intéresse aux garçons, à l’amour et au versement de la prochaine mensualité du loyer qui permettra à sa mère et elle de garder leur logement.

Elle n’a pas d’argent pour un nouvel ordinateur portable. Elle n'a pas non plus d'argent pour le mettre à niveau. Elle ne sait même pas comment on fait ça. Elle a d’autres centres d’intérêt, comme la biologie. Ce qui l'inquiète, c'est de savoir comment elle va payer ses études à la fac, et si ses résultats seront assez bons pour, d'une manière ou d'une autre, obtenir une bourse.

La seule personne de son entourage qui s’y connaisse en ordinateurs, c’est Josh, du cours d’anglais. Elle sait qu'il lui faut un antivirus, alors c’est à lui qu’elle demande. Il lui en propose un à 50$ par an, mais remarquant son soudain malaise, il mentionne gentiment un antivirus gratuit. Lorsqu’elle rentre à la maison, elle le télécharge et l’installe. Ça lui a demandé des efforts, ça semblait compliqué, ça a pris un peu de temps, mais il y avait maintenant une nouvelle icône rassurante en bas à droite de son écran qui indiquait « Protégé » lorsqu’elle passait sa souris dessus.

Jessica entend constamment aux infos des histoires d'entreprises piratées, de photos volées. Elle a entendu sur CNN qu'il fallait avoir un mot de passe complexe contenant quelque chose de spécial, comme un symbole dollar, alors elle obtempère. Au moins pour son compte Facebook — tout ça ne l’intéresse pas assez pour chercher comment changer les mots de passe de ses autres comptes. Ça semble tellement fastidieux, et elle est déjà assez occupée à retenir les équations abstraites de son cours de maths. Elle n'a pas envie de mémoriser une autre chaîne de caractères abstraite pour ses mots de passe. Et puis, c'est une adolescente ; son cerveau n'est doué ni pour l'organisation, ni pour prévoir et pallier les risques.

Elle a entendu parler d'un truc appelé gestionnaire de mots de passe, mais elle sait qu'il ne faut pas télécharger sur Internet. Elle ne sait pas à qui faire confiance. Une fois, elle a cliqué sur le bouton « Télécharger maintenant » pour un programme dont elle avait entendu parler aux infos, et ça l'a emmenée sur un site différent. Elle n'a pas de communauté à qui demander conseil. Et à côté de ça, elle essaie de trouver quoi porter pour son rendez-vous avec Alex samedi. Jessica se demande s'il l'aimera bien quand il la connaîtra mieux, après avoir passé du temps ensemble et parlé en tête à tête pour la première fois. Elle s'inquiète aussi de savoir s'il va briser son cœur, comme les autres.

Parfois, elle a des fenêtres qui lui demandent de mettre à jour un logiciel. Mais une fois, elle a mis à jour un truc appelé Java, et après avoir cliqué sur le E bleu qui la conduit sur Facebook, une nouvelle ligne d'icônes est apparue. Elle n'est pas sûre que ce soit lié, mais elle est du genre suspicieuse. L'ordinateur fonctionne toujours, et elle ne veut pas le casser en essayant de tirer ça au clair. Elle ne peut pas s'offrir une hotline comme Geek Squad pour 200$. C'est embêtant, mais ça fonctionne toujours. La prochaine fois que quelque chose lui demandera une mise à jour, elle dira non. Elle n'a pas besoin de nouvelles fonctionnalités, surtout si elles rendent sa fenêtre Facebook encore plus petite. Et si c'était important, elles s'installeraient toutes seules, non ? Pourquoi devraient-elles demander ? Il est 19H42, elle doit aller à son rendez-vous.

Un jour, Jessica reçoit un e-mail qui se dit être une lettre d'expulsion. Il dit aussi provenir de communication-locataires@hud.gov. Elle sait ce qu'est HUD, pour l'avoir vu sur les formulaires que sa mère remplit pour bénéficier d'une aide au paiement de l'appartement. Mais elle a entendu aux informations qu'il ne fallait pas ouvrir de fichiers inconnus. Elle s'improvise alors détective. Elle va sur le site hud.gov, et c'est bien ce à quoi elle s'attendait : le Département Américain de l'Habitation et du Développement Urbain. Elle navigue sur le site, qui ne semble pas avoir été écrit par un Russe. Elle ouvre donc le fichier. Adobe Reader s'ouvre, mais le mail dit clairement que si le document est vide, il n'y a pas à s'inquiéter. Elle essaie d'aller à la page suivante, mais il n'y en a pas. Tant pis. Elle n'en parlera pas pas à sa mère, car elle ne veut pas l'inquiéter.

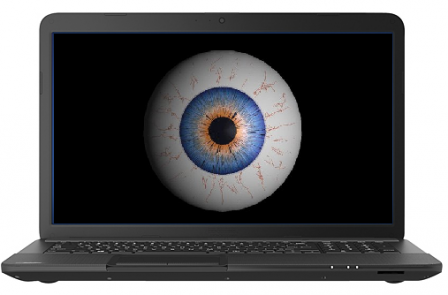

Ce que Jessica ne sait pas, c'est que la lumière blanche qui a commencé à s'allumer sur son ordinateur est celle de la caméra intégrée. Elle ne sait même pas que son ordinateur a une caméra. Mais cette caméra a commencé à l'enregistrer. Et le logiciel qui enregistre sa caméra a aussi commencé à enregistrer tout ce qui s'affiche sur son écran. Y compris quand elle a envoyé à Alex les photos qu'elle a prise pour lui, lorsqu'elle est tombée amoureuse de lui. De toute façon, quand elle entre ses mots de passe, ils s'affichent sous la forme de ronds noirs. Même si quelqu'un était derrière elle et regardait son écran, il ne pourrait pas connaître son mot de passe. Elle ne sait pas que le logiciel enregistre aussi ce qu'elle tape sur son clavier. Rien ne l'a alertée. Tout comme rien ne l’a alertée que la caméra était allumée. Et le microphone.

De temps en temps, elle passe sa souris sur l’icône de l'antivirus. Ça lui dit « protégé ». Ça ne peut qu'être vrai. Après tout c'est le logiciel que Josh lui a conseillé...

Quel est le tort de Jessica dans cette histoire ? Est-ce le fait de ne pas s'être renseignée sur les avantages de l'Open Source et de ne pas utiliser Linux, qui est gratuit ? Est-ce le fait de ne pas avoir d'amis ou de personnes de sa famille suffisamment calées en informatique et à qui elle pourrait demander conseil ? Est-ce le fait de ne pas s'être liée d'amitié avec Josh ? Est-ce le fait d'avoir d'autres priorités dans la vie ? Est-ce le fait de ne pas savoir que les sociétés qui lui fournissent des mises à jour en profitent pour envahir son ordinateur de logiciels malveillants, et qu'elle doive systématiquement décocher une case pour ne pas les avoir ? Est-ce le fait de ne pas savoir que le protocole SMTP est une vieille technologie qui ne demande pas d'authentification ? Pourquoi n'a-t-elle pas mis de ruban adhésif devant sa webcam ? Pourquoi n'a-t-elle pas démonté son ordinateur pour en retirer le microphone ?

Peut-être que ce n'est pas de sa faute. Peut-être que la sécurité informatique pour les gens normaux n'est pas la série d'étapes faciles et de vérités absolues que nous leur assénons avec notre prétendue sagesse, et qu'ils préfèrent ignorer par mépris pour la sous-classe de nerds que nous sommes.

Peut-être que c'est le fonctionnement même de l'informatique grand public qui en est la cause. Et qui a construit ce monde de libertés, un monde qui a si bien servi à cette Jessica de 17 ans ? C'est vous. C'est nous.

Alors ? À qui la faute ?

***

Crédits photos :

Conférence Benjamin Sonntag : CC-BY-SA Lionel Allorge

Innocent Girl on Laptop : CC-BY-SA Picture Youth

Internet Surveillance : CC-BY Mike Licht.

Comme une immense majorité de personnes qui se sont rassemblées, en France et dans le monde, à plusieurs reprises, depuis le 7 janvier, nous avons été sous le choc et dans l’incrédulité. Quels que soient nos parcours, quelles que soient nos positions, nos croyances, nos parti-pris, nous n’acceptons pas que l’on assassine 17 personnes au nom d’une conception du monde qu’il serait dangereux ou interdit de ne pas partager, de questionner, de moquer. Nous n’acceptons pas que l’on ait fait taire des voix et des plumes et que l’on ait pris pour cible ceux qui incarnaient Charlie Hebdo.

Nous ne l’acceptons pas mais il y a des morts aujourd’hui. Et les cadavres n’étaient même pas froids que déjà commençaient à se faire entendre les voix charognardes qui, au nom de la défense de la liberté et des valeurs républicaines, sont prêtes à restreindre nos libertés individuelles et collectives, comme par effet d’aubaine, comme s’ils n’attendaient que ça. [1]

Ils n’ont pas même attendu la fin du deuil officiel. Plus rapides que les événements en cours pour s’emparer de la tragédie et l’instrumentaliser, les politiques glapissants de l’obsession sécuritaire ont commencé à se répandre : « il nous faut renforcer notre arsenal sécuritaire », « il faudra bien entendu un Patriot Act à la française » (le tweet historique de Valérie Pécresse ), ou encore François Baroin qui laisse entendre au journal de France 2 ce dimanche qu’il va falloir mesurer quel degré d’acceptation aura la population de la restriction des libertés individuelles au profit de la sécurité (journal TV de 13h, vers la minute 48) etc. On peut être sûr que dès ce lundi, la surenchère sécuritaire va battre son plein.

En tant que membres d’une association qui vise à promouvoir le logiciel et la culture libres en s’efforçant de développer une éducation populaire, nous redoutons bien sûr de voir bridé et censuré ce qui est à nos yeux aujourd’hui le principal instrument de notre liberté à l’échelle de la planète : Internet.

Il nous semble donc urgent de dire avec force dès maintenant à quel point prendre pour cible cet outil précieux est à la fois inefficace et dangereux. Nous redoutons aussi l’usage immodéré qui pourrait être fait de nos données personnelles, notamment numériques, sans autorisation, sans que nous en soyons informés, sans qu’il soit possible d’exercer de contrôle.

Déjà des voix s’élèvent parmi les défenseurs de nos libertés numériques (ne sont-elles pas devenues de facto des libertés fondamentales ?) mais seront-elles suffisantes pour contrebalancer le boucan médiatique qui va nous tympaniser ?

Un article récent du Point, pourtant peu suspect d’opinions gauchistes, expose bien ce qu’a été le Patriot Act et comment les dérives qui lui sont inhérentes, exposées par les révélations de Snowden, conduisent aujourd’hui l’opinion états-unienne à en remettre en question la nécessité :

le gouvernement avait une interprétation très vaste du Patriot Act qui lui permettait de collecter des informations sur des millions d’Américains sans lien avec le terrorisme. Selon un rapport du ministère de la Justice, les perquisitions secrètes servent surtout à coincer les trafiquants de drogue. En 2013, sur 11 129 demandes de perquisitions, seules 51 visaient des suspects de terrorisme.

Faut-il vraiment que les services qui veillent sur notre sécurité nationale aient un accès sans restriction ni contrôle judiciaire à toutes nos données personnelles ? Sans avoir à justifier que ces informations ont un quelconque rapport avec une enquête terroriste ? Faut-il croire aveuglément ou plutôt vouloir faire croire que le Patriot Act a été efficace, alors que nous avons encore en mémoire les attentats de Boston pour ne citer que ce terrible exemple ?

Que disent les responsables sérieux des forces de sécurité ? — Rien de tel : ils constatent qu’ils n’ont pas les moyens humains de surveiller et cibler le nombre à la fois limité mais inquiétant de personnes dangereuses susceptibles d’actes terroristes. Vous avez bien lu : ils ne réclament pas une surveillance généralisée ni la censure du Net (dont l’espace de communication leur est probablement au contraire un précieux moyen d’identifier les menaces) mais davantage de personnels formés et opérationnels pour mener cette lutte souterraine extrêmement compliquée et pour laquelle leur action est légitime et indispensable.

Alors qui veut vraiment que nous renoncions à nos libertés sous le prétexte d’obtenir davantage de sécurité ? Qui sont les vrais ennemis de notre liberté d’expression ?

Nous entamons aujourd’hui une série d’articles sur le sujet. Voici pour commencer une tribune libre de Christophe Masutti, à laquelle souscrit l’ensemble de l’association.

Les commentaires sont ouverts et seront modérés.

Aujourd’hui, tous au garde-à-vous — demain, chacun en garde à vue ?

Une tribune libre de Christophe Masutti

Mercredi dernier, c’était mon anniversaire, j’ai eu 40 ans. Eh bien, des jours comme ça, je m’en serais bien passé.

Hier, c’était la barbarie : c’est Cabu, Charb, Wolinski, Tignous, Honoré, et d’autres acteurs de Charlie Hebdo [2] qui ont été lâchement assassinés dans les locaux du journal par deux gros cons, des beaufs, des salauds. Ils s’en sont pris à des dessinateurs qui ont largement contribué à la formation de ma propre pensée critique à travers la lecture régulière du journal. Des copains, nos copains.

Ce matin, j’ai la tête en vrac. J’ai à l’esprit ces mots de Ricœur qui définissait la démocratie par le degré de maturation d’une société capable de faire face à ses propres contradictions et les intégrer dans son fonctionnement. Au centre, la liberté d’expression, outil principal de l’exercice de la démocratie. À travers nos copains assassinés, c’est cette liberté qui est en jeu aujourd’hui. Ils exerçaient cette liberté par le crayon et le papier. L’arme absolue.

La liberté est insupportable pour les pseudos-religieux sectaires — et pour tout dire, une grosse bande de crétins — qui tentent de la faire taire à grands coups de Kalachnikov et de bombes sournoises. La liberté est insupportable pour les fachos et autres réacs de tout poil qui ne manqueront pas de s’engouffrer dans le piège grossier du repli et de la haine. La liberté est insupportable pour celui qui a peur.

Le contre-pouvoir, c’est nous tous

Charlie Hebdo n’a pas vocation à incarner de grands symboles, au contraire, les dénoncer et faire tomber les tabous est leur principale activité. C’est justement parce que la mort de dessinateurs est aujourd’hui devenue un symbole universellement répété comme un mantra qu’il va falloir s’en méfier, car dans cette brèche s’engouffrent les tentatives protectionnistes et liberticides.

Car tel est le paradoxe de la peur appliqué aux outils de la liberté d’expression : ce qui menace vraiment la démocratie ne frappe pas forcément au grand jour…

Nous vivons depuis des années sous le régime des plans Vigipirate, des discours sécuritaires et du politiquement correct. Sous couvert de lutte contre le terrorisme, la surveillance généralisée de nos moyens de communication s’est taillé une belle part de nos libertés, sans oublier les entreprises qui font leur beurre en vendant aux États (et pas toujours les plus démocratiques) des « solutions » clé en main. Des lois liberticides au nom de l’antiterrorisme sont votées sans réel examen approfondi par le Conseil Constitutionnel. En guise de contre-pouvoir, on nous refourgue généralement des administrations fantoches aux pouvoirs ridicules, des « Conseils » et des « Hauts Comités » des mes deux.

Mais le vrai contre-pouvoir, ce sont les copains de Charlie Hebdo et tous leurs semblables, journalistes ou caricaturistes, qui l’exercent, ou plutôt qui le formalisent pour nous, à travers leurs dessins et leurs textes. Le contre-pouvoir, c’est nous tous tant que nous n’oublions pas de penser et d’exprimer nos contradictions. Et pour maintenir la démocratie, nous devons disposer intégralement de nos moyens de communication dont il revient à l’État de garantir la neutralité et la libre disposition.

Demain, nous risquons de nous retrouver tous en garde à vue et pas seulement à cause des terroristes. C’est là tout le paradoxe. La terreur est aussi bien instrumentalisée par les assassins que par certains membres de la classe politique, et pas seulement à droite. Tous sont prêts à brider et tenir en laisse notre liberté pour maintenir leurs intérêts électoraux ou d’autres intérêts financiers. La contrainte à laquelle ils veulent nous soumettre, c’est l’obligation du choix : il faudrait choisir entre la liberté et la dictature, entre la liberté et la peur, entre la liberté et l’esclavage, avec à chaque fois un peu de nos libertés qui s’envolent.

Soyons les jihadistes de la liberté

Non ! Assez ! Stop ! je suis pour la liberté sans concession. Une liberté obligatoire, une liberté que l’on assène sans contrepartie. Je suis un radical du papier, un ayatollah de la liberté d’expression, un taliban des communications ouvertes, un nazi des protocoles informatiques libres, un facho de la révélation snowdenienne ! Du moins je voudrais l’être, nous devrions tous l’être. Et sans avoir peur.

Je suis né il y a 40 ans, et cela fait presque autant de temps que se sont développés autour de moi des supports de communication qui sont autant de moyens d’exercices de la liberté d’expression. Comme beaucoup, j’oublie souvent que rien n’est acquis éternellement, que nos libertés sont le fruit de luttes permanentes contre ceux qui voudraient nous en priver.

La boucherie de la semaine dernière nous l’a cruellement rappelé.

Crédit image

Photo d’un graf mural à Saint-Nazaire, par bmanolea (CC BY 2.0)

Notes

[1] Rappelons qu’il a été demandé aux candidats au 3e concours d’entrée à l’ENA 2014, de plancher sur une note « permettant d’évaluer les marges de manœuvre des pouvoirs publics pour restreindre les libertés publiques » (sic) Lien direct vers le PDF

[2] Sans oublier les policiers, un agent d’entretien puis d’autres victimes quelques jours après… cet article a initialement été rédigé jeudi matin, version sur le blog de Christophe Masutti

Voilà des années qu’on nous prédit que l’année suivante sera celle de Linux sur le desktop mais on est encore bien loin de son adoption sur l’ordinateur familial des Dupuis-Morizeau[1]. D’autant que la ligne de front s’est maintenant déplacée vers les mobiles, les tablettes, les objets connectés…

Le tableau du champ de bataille serait plutôt sombre, le libre et l‘open source peinent à exister parmi les mastodontes qui s’affrontent. Mais voici comme pour nous consoler un petit lambeau de ciel bleu : le bilan que tire Glyn Moody de ce qu’il considère comme la domination victorieuse de l‘open source — Comment ça ? — On comprend mieux quand on remarque que son billet ici traduit est placé dans la rubrique Open Entreprise…

2015 : l’Open Source a gagné, mais ce n’est qu’un début.

Après les succès de 2014, jusqu’où ira-t-elle ?

par Glyn Moody

Article original : 2015: Open Source Has Won, But It Isn’t Finished

Traduction Framalang : Diab, sinma, goofy, AFS, lamessen, KoS, Narcisse, cpio

À l’aube d’une nouvelle année, la tradition veut que l’on fasse une rétrospective des 12 mois précédents. Mais en ce qui concerne cette rubrique, il est facile de résumer ce qui s’est passé : l‘open source a gagné. Reprenons depuis le début :

À l’aube d’une nouvelle année, la tradition veut que l’on fasse une rétrospective des 12 mois précédents. Mais en ce qui concerne cette rubrique, il est facile de résumer ce qui s’est passé : l‘open source a gagné. Reprenons depuis le début :

Les supercalculateurs. L’hégémonie de Linux dans le top 500 des supercalculateurs est telle que c’en est presque gênant. Les chiffres de novembre 2014 montrent que 485 des 500 premiers systèmes tournent sous une version de Linux ou une autre. Un seul d’entre eux tourne sous Windows. C’est encore plus impressionnant si l’on regarde le nombre de cœurs concernés. Là, on retrouve Linux sur 22 581 693 cœurs, tandis que Windows n’en fait tourner que 30 720 ; cela signifie que non seulement Linux domine, mais aussi que sa position est particulièrement forte sur les plus gros systèmes.

L’informatique dans le nuage. La Fondation Linux a proposé l’année dernière un rapport intéressant qui analysait l’utilisation de Linux dans le cloud par les grandes entreprises. Il montrait que 75 % d’entre elles utilisent Linux comme plateforme principale contre 23 % pour Windows. Il est difficile de traduire cela en parts de marché car les solutions hybrides doivent être prises en compte. Toutefois, en raison de la popularité actuelle de l’informatique délocalisée, il est évident que l’on peut considérer que l’utilisation de Linux est importante et croissante. Concrètement, la même étude a montré que le déploiement de Linux dans le cloud était passé de 65 % à 78 % quand Windows chutait de 45 % à 36 %. Bien entendu, certains considéreront que la Fondation Linux n’est pas totalement objective ici, mais malgré cela et compte tenu des incertitudes statistiques, on voit clairement dans quelle direction l’on va.

Les serveurs web. L‘open source domine ce secteur depuis près de 20 ans — une performance. Cependant la répartition des parts de marché à récemment évolué de façon intéressante : à un moment donné, IIS de Microsoft a réussi à dépasser Apache en nombre total de serveurs web, mais, comme l’explique Netcraft dans son analyse la plus récente, il faut y regarder à deux fois :

C’est le second mois d’affilée que l’on enregistre une forte baisse du nombre total de sites web, faisant de ce mois celui qui en totalise le moins depuis janvier. Comme c’était le cas en novembre, ces pertes se sont concentrées sur un nombre limité de sociétés d’hébergement, avec les dix plus fortes baisses qui représentent plus de 52 millions de noms de domaine. Les sites actifs et les ordinateurs visibles sur le web n’ont pas été affectés par ces pertes. Les sites concernés étaient essentiellement des fermes de liens, avec très peu de contenu unique. La majorité de ces sites fonctionnaient avec Microsoft IIS, l’amenant à dépasser Apache dans l’enquête de juillet 2014. Cependant, les récentes pertes ont entraîné une chute de 29.8 % des parts de marché de ce système d’exploitation, qui se situe désormais à plus de 10 points (en pourcentage) derrière Apache.

Ainsi, la « percée » de Microsoft est plus virtuelle que réelle, car elle repose en grande partie sur des sites de liens sans grand contenu utile. Du reste, les chiffres de Netcraft sur les sites actifs brossent un tout autre tableau : Apache aurait 50,57 % des parts de marché, suivi par Nginx avec 14,73 %. Microsoft IIS arriverait péniblement derrière avec un pourcentage assez faible de 11,72 %. Ce qui signifie que l‘open source représente environ 65 % du marché des serveurs Web actifs – pas tout à fait au niveau des supercalculateurs, mais c’est tout de même plutôt bien.

Les systèmes mobiles. Ici, l’avancée de l‘open source, à travers Android, se poursuit. Les derniers chiffres montrent que 83,6 % des smartphones livrés au troisième trimestre 2014 tournent sur Android, en augmentation par rapport aux 81,4 % du même trimestre l’année précédente. Apple baisse, passant de 13,4 % à 12,3 %. Sur le marché des les tablettes, Android suit une trajectoire identique : au second trimestre 2014, Android atteignait environ 75 % des ventes mondiales, alors que celles d’Apple se situaient aux alentours de 25 %.

Les systèmes embarqués. Bien qu’il soit plus difficile de quantifier les parts de marché de Linux sur l’important marché des systèmes embarqués, les chiffres d’une étude de 2013 indiquent qu’environ la moitié des systèmes embarqués utiliseraient ce système d’exploitation.

L’Internet des objets. À plus d’un titre, il s’agit simplement d’un autre avatar des systèmes embarqués, à la différence qu’ils sont conçus pour être connectés en permanence. Il est encore trop tôt pour parler de parts de marché, mais comme je l’ai récemment expliqué, le framework open source AllSeen arrive en tête. Ceux qui brillent par leur absence, de façon frappante, ce sont les concurrents propriétaires crédibles ; il semble extrêmement probable que l’Internet des objets verra l’adoption de l‘open source aux mêmes niveaux que les supercalculateurs.

Bien sûr, un tel niveau de réussite soulève toujours la question : quelle est l’étape suivante ? Étant donné que l‘open source approche de la saturation dans de nombreux secteurs, une baisse est-elle inévitable à l’avenir ? En réponse à cette question, je recommande la lecture d’un essai qui donne à réfléchir, écrit en 2013 par Christopher Kelty pour le Journal of peer production et bizarrement intitulé : « Il n’y a pas de logiciel libre ». Voici comment il débute :

Le logiciel libre n’existe pas. Cela m’attriste étant donné que j’ai écrit un livre entier sur le sujet. Mais il s’agit aussi d’un point que je tente de traiter dans mon livre. Le logiciel libre, et son frère jumeau l‘open source, est en constant devenir. Il n’existe pas sous une forme stable, permanente ni pérenne, et c’est ce qui fait une partie de sa force.

En d’autres termes, 2014 nous a déjà apporté toutes sortes de formidables logiciels libres, mais nous pouvons être sûrs que 2015 nous en apportera bien davantage, car ils poursuivent indéfiniment leur évolution.

Crédit photo

Glyn Moody par Stuart Yeates - (CC BY-SA 2.0)